Приказ о назначении ответственного за обработку персональных данных образец: Приказ о назначении ответственного за обработку персональных данных

Приказ о назначении ответственного за обработку персональных данных

Создание приказа о назначении ответственного лица за обработку персональных данных происходит для регуляции работы кадровиков и руководящего состава предприятия с персональными сведениями о сотрудниках.

Обязателен ли документ, его значение

Для компаний, осуществляющих свою деятельность в коммерческом секторе, данный документ не является строго обязательным (в отличие, например, от государственных учреждений), собственно как и организация самой системы действий с персональными данными. Тем не менее, многие фирмы предпочитают назначать ответственных сотрудников за работу с личными сведениями персонала, что позволяет избегать в дальнейшем нарушений при обороте документации, а также предотвращать различные злоупотребления.

ФАЙЛЫ

Скачать пустой бланк приказа о назначении ответственного за обработку персональных данных .docСкачать образец приказа о назначении ответственного за обработку персональных данных .

В перечень обязанностей ответственного за обработку персональных данных сотрудника входит контроль за защитой личной информации работников организации, доведение до них соответствующих нормативно-правовых актов компании, сбор нужных подписей и проч.

Что относится к персональным данным

Персональными данными считается любая информация о работнике предприятия, касающаяся его лично и задокументированная в каких-либо бумагах. В том числе это сведения из паспорта, ИНН, СНИЛС, трудовой книжки, диплома об образовании и других подобного рода аттестатах и свидетельствах, больничных карт и т.п.

Также сюда относится то, что касается семейного положения работника, его родственных связей, судимостей, финансовых дел и все прочее, что может прямо или косвенно идентифицировать человека.

Распоряжаться всеми этими данными любой гражданин может только лично, но поскольку в современных условиях это возможно далеко не всегда, он передает согласие на обработку персональных сведений другим лицам, в том числе представителю работодателя, который в свою очередь несет полную ответственность за сохранность этой конфиденциальной информации и недоступность к ней посторонних.

На кого чаще всего возлагается ответственность за обработку персональных данных

Наиболее часто ответственность за решение этого вопроса возлагается на работника отдела кадров (специалиста или руководителя), юриста и, реже, секретаря организации, — в зависимости от того, в чьем ведении находятся личные дела сотрудников с их личными документами, копиями документов и другими характеризующими их бумагами.

В каком виде написать приказ

Приказ о назначении ответственного за обработку персональных данных лица можно писать в свободном виде, поскольку на сегодня унифицированная его форма не предусмотрена. Правда, эта норма не касается государственных учреждений, где обычно применяются стандартные формуляры, а также тех предприятий, руководство которых разработало и утвердило собственный единый шаблон для распорядительных актов. Информация о формате приказов обязательно должна быть указана в учетной политике компании.

Каким сделать оформление

Оформление приказа также полностью отдается на откуп его составителей. Документ допускается писать вручную, но все же предпочтительнее печатать на компьютере, используя для распечатки бланк с фирменными реквизитами и логотипом или же обычный лист бумаги.

Документ допускается писать вручную, но все же предпочтительнее печатать на компьютере, используя для распечатки бланк с фирменными реквизитами и логотипом или же обычный лист бумаги.

Чьи подписи должны стоять под приказом

Приказы всегда пишутся от имени главного лица компании – директора, а, значит, первая подпись в документе должна быть его. В отсутствие руководителя на рабочем месте расписаться в распоряжении может сотрудник, временно исполняющий его обязанности.

Также в распорядительном акте должны быть автографы работников предприятия, в отношении которых он выпущен и те, на кого возложен контроль за его исполнением.

Как проводить учет

Все исходящие от руководства организации распоряжения должны быть учтены. Для этого используется специальный журнал, в который вносится наименование приказа, его номер и дата выпуска. Журнал обычно находится у юриста, начальника отдела кадров, секретаря или другого работника, близкого к руководящему составу предприятия. Журнал позволяет не только зарегистрировать сам факт создания документа, но и при какой-либо надобности легко его найти.

Журнал позволяет не только зарегистрировать сам факт создания документа, но и при какой-либо надобности легко его найти.

Как организовать хранение

По хранению документа никаких особенностей нет. Как любые другие подобные бумаги, готовый, подписанный и завизированный приказ подшивается в отдельную папку, в которой и лежит весь период своего действия. Когда актуальность его утрачивается, документ отправляется в архив, где хранится период, установленный в локально-нормативной документации фирмы или же указанный в законодательных актах, после чего утилизируется (также с соблюдением условий, указанных для этой процедуры).

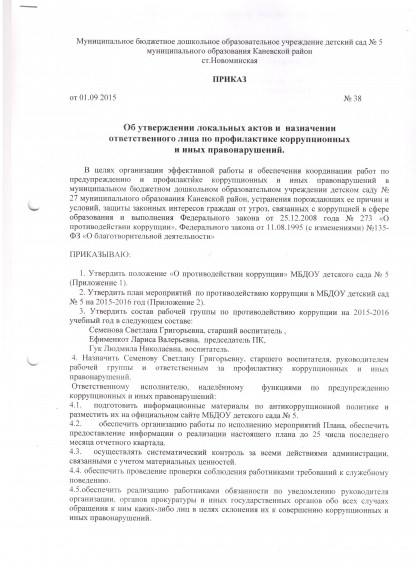

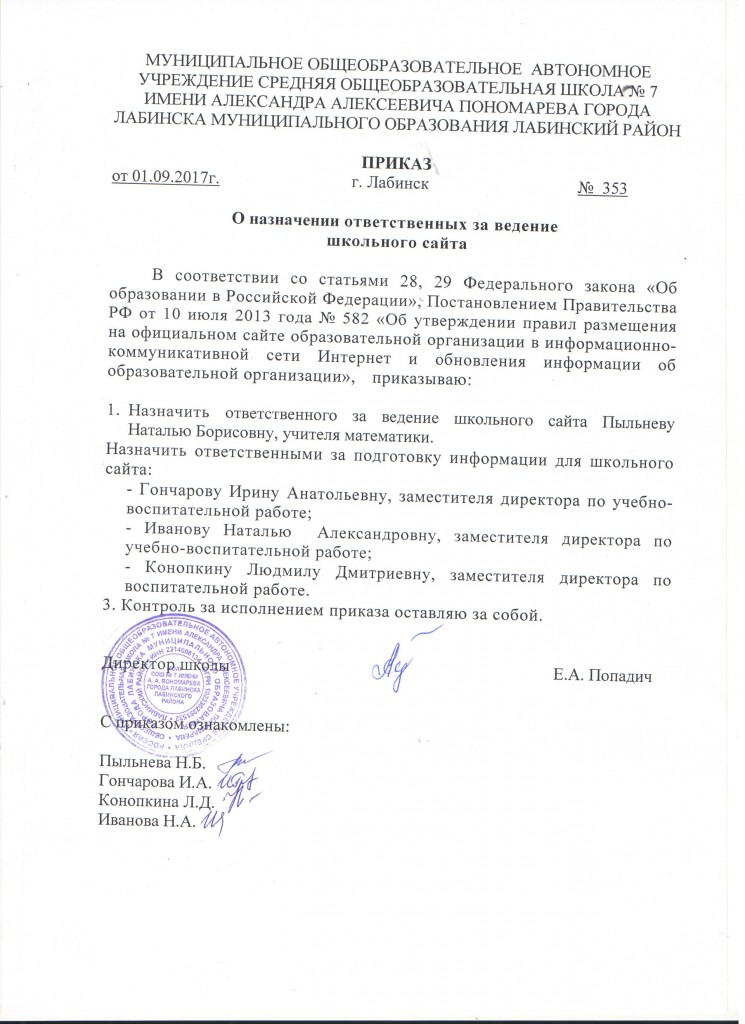

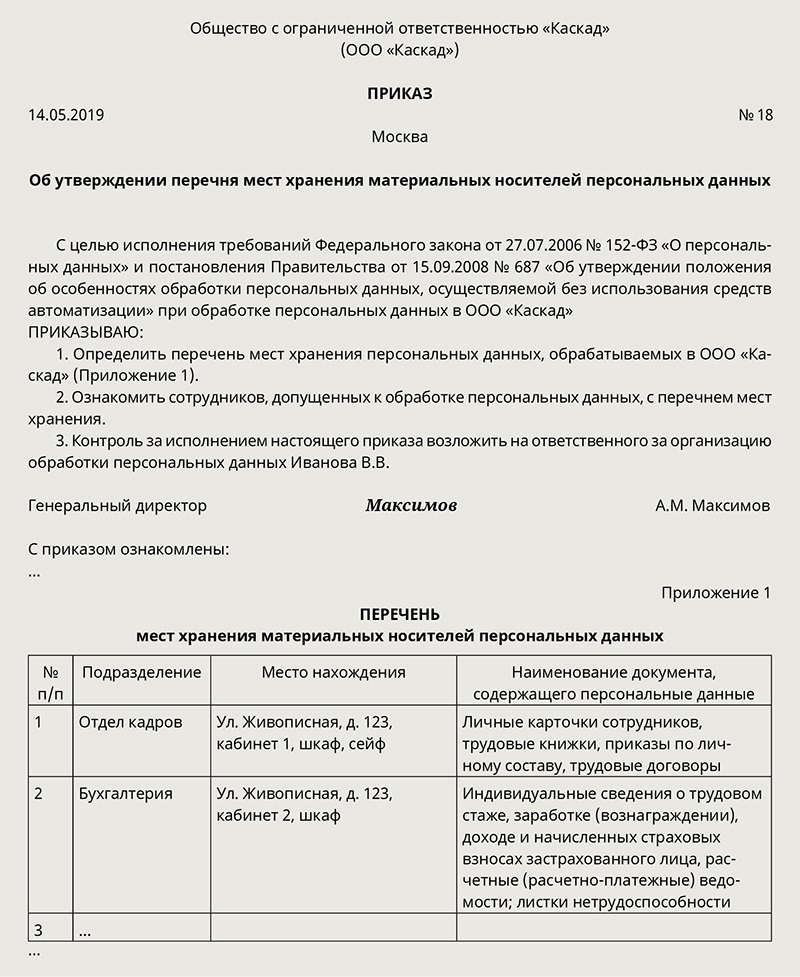

Образец приказа о назначении ответственного

Если перед вами стоит задача по формированию приказа о назначении ответственного за обработку персональных данных работника, а вы раньше таких документов не делали, вам поможет представленный ниже образец и комментарии к нему.

- В самом начале приказа все стандартно: первым делом напишите тут название компании, наименование распоряжения, его номер и дату составления.

Затем переходите к основной части.

Затем переходите к основной части. - Обязательно укажите тут, в связи с какими обстоятельствами создается приказ (это будет его обоснование) и поставьте ссылку на норму закона или внутренний документ компании, имеющий непосредственное отношение к формированию распоряжения (это будет основание).

- Потом внесите собственно указание о назначении ответственного лица, обозначив его должность и ФИО.

- Коротко отметьте его основные функции и обязанности (полный их перечень лучше привести в соответствующей должностной инструкции), а также впишите сведения о работнике (также должность и ФИО), который будет замещать ответственного сотрудника в период его отсутствия на работе по уважительным причинам.

- В завершение не забудьте возложить контроль за исполнение данного распоряжение на кого-либо из руководящего состава предприятия (следует отметить, что контролировать выполнение приказа может и сам директор), а также собрать все необходимые подписи.

Приказ о назначении ответственного за персональные данные

>>>>Приказ о назначении ответственных лиц

Одно из важнейших понятий в какой-либо деятельности – ответственность.

Применительно к сфере персональных данных законодательство указывает на два таких лица – на ответственного за организацию обработки, а также на ответственного за безопасность ПДн в информационной системе (Администратора безопасности).

Как же соотносятся компетенции этих лиц между собой? Прежде всего, следует отметить, что не каждому оператору персональных данных требуется назначение ответственных лиц – законодательством установлено, что ответственный за организацию обработки должен быть у юридического лица, при этом ограничений и запретов в отношении того, чтобы данное лицо было назначено и индивидуальным предпринимателем, не установлено (статья 22.1 Федерального закона от 27.07.2006 N 152-ФЗ “О персональных данных”.

Важно также отметить, что каких-либо специфических требований к образованию лица, ответственного за организацию обработки персональных данных законодательством не установлено. Как правило, на эту позицию назначается кто-то из менеджмента организации.

Иным образом ситуация обстоит с ответственным за безопасность персональных данных в информационной системе. Необходимость в соответствующем сотруднике появляется в случае отнесения информационной системы к третьему уровню защищенности и в силу пункта 14 Требований к защите персональных данных при их обработке в информационных системах персональных данных, утвержденных Постановлением Правительства Российской Федерации от 1 ноября 2012 г.

Приказ о назначении ответственного за обработку персональных данных 2019

Порядок получения, обработки, передачи и хранения таких сведений нужно закрепить в локальном акте организации, например в положении о работе с персональными данными сотрудников. Также нужно назначить ответственного по работе с персональными данными. Как правило, таким сотрудником является работник службы персонала, поскольку именно он в ходе своей работы чаще всего сталкивается с персональными данными сотрудников. Ответственного за работу с персональными данными назначьте приказом (ч. 5 ст. 88 ТК). Приведем образец приказа о назначении ответственного за обработку персональных данных в 2019 году.

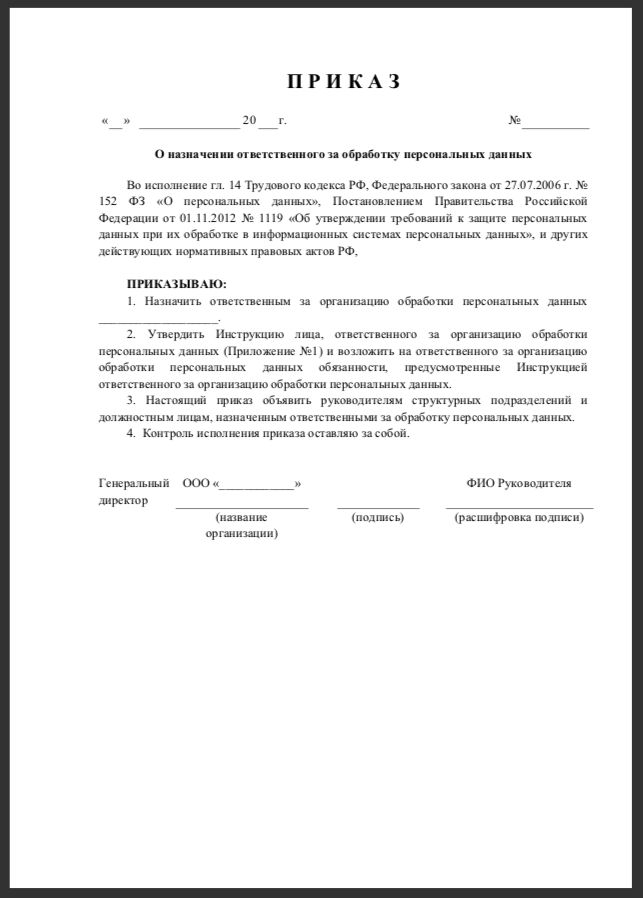

Пример приказа о назначении

Приказ о назначении ответственного за обработку персональных данных оформляется в произвольной форме. Приведем возможный образец.

Общество с ограниченной ответственностью «Стелла»

(ООО «Стелла»)

ПРИКАЗ

20 июня 2019 года № 321

Москва

О назначении ответственного по работе с персональными данными

Руководствуясь статьей 22.

ПРИКАЗЫВАЮ:

1. Назначить ответственным по работе с персональными данными в головном отделении ООО «Стелла» руководителя отдела кадров Е.Э. Громову.

2. На время отсутствия Е.Э. Громовой ответственным по работе с персональными данными является менеджер А.С. Кондратьев.

3. Работнику, указанному в пункте 1 (п. 2) настоящего приказа, осуществлять режим обработки и защиты персональных данных работников.

Контроль за исполнением приказа оставляю за собой.

Директор __________ А.В. Пушкин

20.06.2019

С приказом ознакомлены:

Руководитель отдела кадров __________ Е.Э. Громова

20.06.2019

Менеджер __________ А.С. Кондратьев

20.06.2019

Также вы можете скачать образец приказа о назначении ответственного за обработку персональных данных в 2019 году.

За нарушение порядка получения, обработки, хранения и защиты персональных данных сотрудников предусмотрена дисциплинарная, материальная, административная и уголовная ответственность (ст. 90 ТК, ч. 1 ст. 24 Закона от 27.07.2006 № 152-ФЗ).

Миасская гимназия №19 – Обработка персональных данных

Положение об обработке ПДн.

Политика обработки и защиты персональных данных в МАОУ “Гимназия №19”

Формы запроса субъекта ПДн информации, касающейся обработки ПДн

Уведомление об обработке Пдн, внесение изменений.

Портал персональных данных

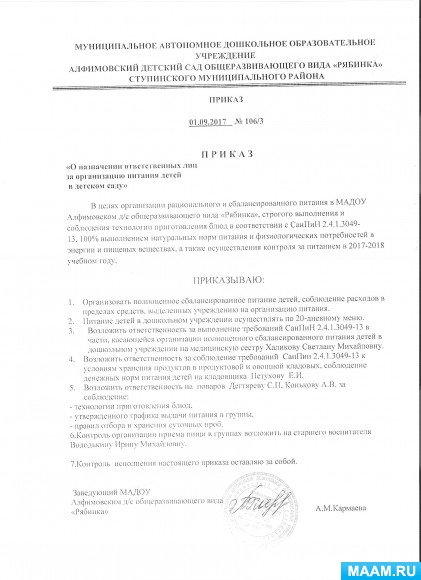

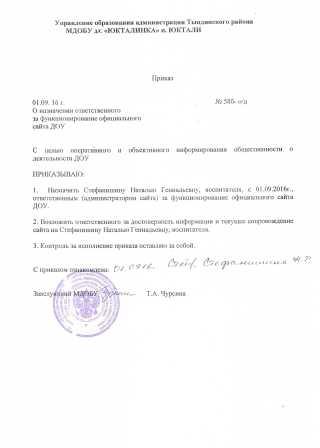

Приказ о назначении ответственного лица

Инструкция ответственного за обеспечение безопасности ПДн

Приказ о создании комиссии по приведению обработки ПДн в соответсвие требованиям ФЗ РФ от 27.07.06 № 152

Акт классификации ИС ПДн «Бухгалтерия»

Приказ об установлении границ контролируемой зоны

Приказ об утверждении мест хранения материальных носителей ПДн

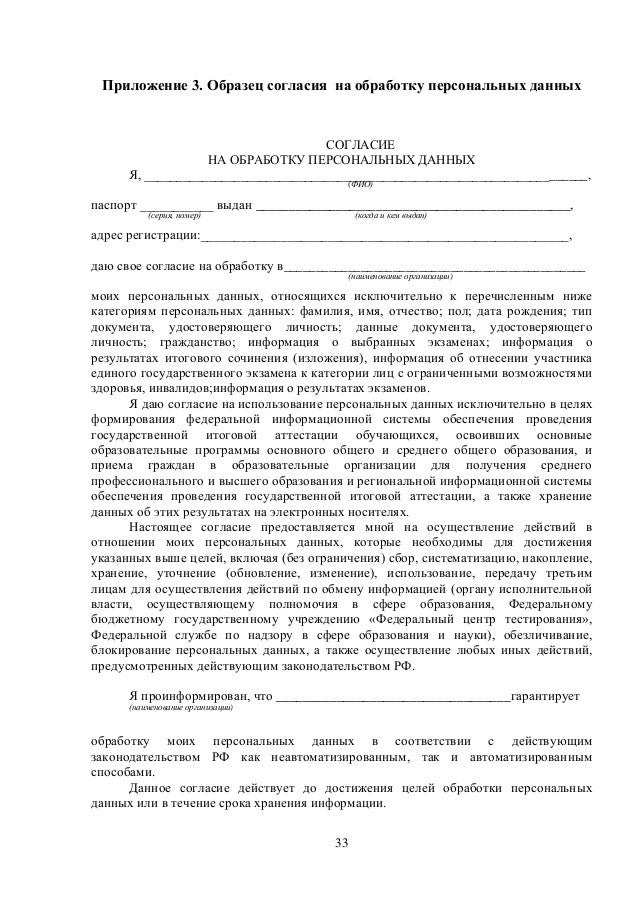

Образец листа согласия субъекта на обработку ПДн

Приказ об утверждении плана мероприятий по защите ПДн

План мероприятий по защите ПДн

План по приведению в соответствие ИСПДн требованиям ФЗ О персональных данных

Регламент резервного копирования данных

Журнал учета проведенного резервного копирования

Инструкция по проведению внутренних проверок состояния защиты ПДн

План проведения внутренних проверок состояния защиты ПДн

Журнал учета выявленных нарушений в порядке обработки и обеспечения безопасности ПДн

Образец АКТа о результатах проведения проверки

Матрица доступа сотрудников к защищаемым информационным ресурсам ИС ПДн

Инструкция пользователя ИСПДн

Инструкция по физической охране и контролю доступа в помещение.

Инструкция по учету машинных носителей информации и регистрации их выдачи

Инструкция по разграничению доступа пользователей к средствам защиты информации и информационным ресурсам ИС ПДн

Инструкция по организации парольной защиты

Инструкция по организации антивирусной защиты

Журнал учета применяемых СЗИ

Журнал учета обращений субъектов ПДн

Журнал учета машинных носителей ПДн

Образец АКТа об уничтожении ПДн

Обязанности контролера, обработчика и сотрудника по защите данных

Примечание редактора: этот пост был первоначально опубликован в марте 2018 года и был дополнен дополнительным контентом в декабре 2020 года.

Шумиха по поводу предстоящего Общего регламента ЕС по защите данных (GDPR) набирает обороты по мере приближения даты вступления в силу, то есть 25 мая –, 2018 г. Одним из часто обсуждаемых элементов этого закона являются новые руководящие принципы, которые он установил для контроллеров и процессоров данных. Хотя GDPR сохраняет некоторые обязательства, которые Директива о защите данных возлагает на обе стороны, он также ввел некоторые новые. В этом блоге мы обсудим обязанности обработчика данных и контролера, которые GDPR возложил на каждого из них, и дадим представление о том, как организация, будь то контроллер или процессор, может начать подготовку к тому, чтобы быть готовой к GDPR.

Хотя GDPR сохраняет некоторые обязательства, которые Директива о защите данных возлагает на обе стороны, он также ввел некоторые новые. В этом блоге мы обсудим обязанности обработчика данных и контролера, которые GDPR возложил на каждого из них, и дадим представление о том, как организация, будь то контроллер или процессор, может начать подготовку к тому, чтобы быть готовой к GDPR.

Кто такой контроллер данных? Каково определение обработчика данных?

В современном цифровом мире сбор и хранение данных – это скорее норма, чем исключение.Компании могут собирать индивидуальные данные в рекламных, маркетинговых, аналитических или исследовательских целях. Каждый раз, когда компания собирает и обрабатывает персональные данные, она действует как «контролер» или «обработчик». В статье 4 главы 1 GDPR они определены следующим образом:

«Контролер» – это «физическое или юридическое лицо, государственный орган, агентство или другой орган, который самостоятельно или совместно с другими определяет цели и средства обработки персональных данных.

”

Обработчик означает «физическое или юридическое лицо, государственный орган, агентство или другой орган, который обрабатывает персональные данные от имени контролера».

Если организация контролирует и несет ответственность за личные данные, которые она хранит, то она является контроллером данных. Если, с другой стороны, он хранит личные данные, но какая-то другая организация решает и несет ответственность за то, что происходит с данными, то это процессор данных

. Контроллер данныхvs.Обработчик данных: на кого влияет GDPR?

Ответ на этот вопрос – оба. Согласно исходящей Директиве о защите данных 95/46 / EC, только контроллеры несут ответственность за несоблюдение требований по защите данных. Тем не менее, Общий регламент ЕС по защите данных (GDPR) обеспечит баланс, возложив прямые обязательства и на обработчиков данных.

Согласно Статье 83, в случае несоблюдения штрафы могут быть применены как к контролерам, так и к обработчикам. Эти штрафы налагаются в отношении «степени ответственности контролера или обработчика с учетом реализованных ими технических и организационных мер .”

Эти штрафы налагаются в отношении «степени ответственности контролера или обработчика с учетом реализованных ими технических и организационных мер .”

Это представляет собой существенное изменение и резко увеличит профиль риска для таких организаций, как поставщики облачных услуг и центров обработки данных, которые действуют как обработчики данных. Однако это влияние также ощутят контроллеры, пользующиеся их услугами, поскольку повышение стоимости соблюдения требований может привести к последующему увеличению стоимости услуг обработчиков. Контроллеры также должны будут проявлять особую бдительность в отношении процессоров, с которыми они взаимодействуют, и обеспечивать наличие у них технических и операционных мер, необходимых для соответствия GDPR.

Каковы обязанности Контролера данных?

Теперь, когда мы установили, что и контролер, и обработчик разделяют обязанности по защите данных, давайте глубже рассмотрим их обязанности.

Контроллер данных является основной стороной, отвечающей за сбор данных. Эти обязанности контролера включают сбор индивидуального согласия, хранение данных, управление отзывом согласия, предоставление права доступа и т. Д. Он должен обладать способностью демонстрировать соблюдение принципов, касающихся обработки персональных данных.Эти принципы перечислены в GDPR как « законность, справедливость и прозрачность, минимизация данных, точность, ограничение и целостность хранения, а также конфиденциальность личных данных ».

Эти обязанности контролера включают сбор индивидуального согласия, хранение данных, управление отзывом согласия, предоставление права доступа и т. Д. Он должен обладать способностью демонстрировать соблюдение принципов, касающихся обработки персональных данных.Эти принципы перечислены в GDPR как « законность, справедливость и прозрачность, минимизация данных, точность, ограничение и целостность хранения, а также конфиденциальность личных данных ».

GDPR предоставляет дополнительную информацию о том, как организации могут продемонстрировать законность своей обработки данных.

Если физическое лицо отзывает согласие, ответственность за инициирование этого запроса будет возложена на контролера. Следовательно, по получении этого запроса необходимо будет попросить процессор удалить отозванные данные со своих серверов.

Если есть несколько организаций, которые разделяют ответственность контролеров за обработку персональных данных, GDPR ЕС предусматривает наличие совместных контролеров. Ожидается, что совместный контролер определит свои соответствующие обязанности контролеров по соглашению и предоставит содержание этого соглашения субъектам данных, определяя средства связи с обработчиками данных с помощью единого контактного лица. GDPR возлагает полную ответственность на совместных контролеров.

Ожидается, что совместный контролер определит свои соответствующие обязанности контролеров по соглашению и предоставит содержание этого соглашения субъектам данных, определяя средства связи с обработчиками данных с помощью единого контактного лица. GDPR возлагает полную ответственность на совместных контролеров.

Исходящая Директива освобождает контролеров от ответственности за ущерб, возникший в случаях форс-мажорных обстоятельств или непредвиденных обстоятельств, которые мешают им выполнить свое договорное соглашение.GDPR не содержит таких исключений, а это означает, что контролеры могут нести риск в случае форс-мажорных обстоятельств.

Контроллер должен будет регистрировать все утечки данных. Они обязаны сообщать о любых нарушениях данных властям, обеспечивающим соблюдение GDPR, по запросу. Поскольку 72-часовой крайний срок для сообщения об утечках данных, вероятно, окажется чрезвычайно сложной задачей для контролера данных, эксперты советуют организациям назначить человека, который будет отвечать за рассмотрение и сообщение о нарушениях данных, а также при необходимости внедрить четкие политики и процедуры сообщения о нарушениях данных.

Предполагается, что контроллер будет работать только с теми процессорами, у которых есть соответствующие технические и организационные меры для соблюдения требований GDPR. Другими словами, контроллеры данных, то есть клиенты обработчиков данных, должны выбирать только тех процессоров, которые соответствуют GDPR, или сами рискуют наложить штраф.

Поскольку надзорные органы налагают штрафы на контроллеров за отсутствие надлежащей проверки, переработчики могут оказаться вынужденными получить независимые сертификаты соответствия, чтобы успокоить контроллеров, желающих воспользоваться их услугами.Им также может потребоваться предпринять шаги для защиты данных, такие как шифрование и псевдонимизация, стабильность и время безотказной работы, резервное копирование и аварийное восстановление, а также регулярное тестирование безопасности. Вполне вероятно, что переработчики, расположенные за пределами ЕС, могут сопротивляться введению этих новых обязательств, что потенциально затрудняет для контролеров законное назначение желаемых переработчиков и приводит к более сложным переговорам по соглашениям об аутсорсинге.

Что должен сделать обработчик данных, чтобы соответствовать требованиям GDPR?

Обработчику запрещается использовать доверенные ему персональные данные для целей, отличных от тех, которые указаны контролером данных.По запросу обработчик должен удалить или вернуть все личные данные контроллеру в конце контракта на обслуживание.

Он может передавать личные данные в третью страну только после получения законного разрешения.

Он должен получить письменное разрешение от контролера, прежде чем привлекать субподрядчика, и взять на себя полную ответственность за несоблюдение субподрядчиками GDPR.

Процессор должен обеспечивать возможность проведения аудитов соответствия, проводимых контролером или его представителем, и вносить в них свой вклад.

В случае утечки данных ожидается, что процессор уведомит контроллеры данных без неоправданной задержки

Кроме того, процессор должен вести учет операций по обработке данных, если он соответствует любому из следующих критериев:

- Количество сотрудников 250 и более

- Обрабатывает данные, которые «могут создать риск для прав и свобод субъектов данных»

- Периодически обрабатывает данные

- Обрабатывает особые категории данных, как указано в Статье 9 (1)

- Обрабатывает данные, относящиеся к уголовным обвинениям

Обработчики данных также должны будут проверить существующие соглашения об обработке данных, чтобы убедиться, что они выполнили свои обязательства по соблюдению GDPR.

Кто должен назначать DPO?

Концепция «сотрудника по защите данных» ( DPO ) для организаций, обрабатывающих персональные данные, была обязательным требованием в одних странах и передовой практикой в других. Однако GDPR сделает назначение DPO обязательным для организаций, независимо от их размера или от того, обрабатывают ли они персональные данные в качестве контроллера данных или обработчика данных в определенных обстоятельствах.

Согласно GDPR (статья 37), существует три основных сценария, в которых назначение DPO контролером данных или обработчиком данных является обязательным:

- Обработка осуществляется органом государственной власти ;

- Основные действия контроллера или процессора состоят из операций обработки, которые требуют регулярной и систематической обработки субъектов данных в крупном масштабе ; или

- Основная деятельность контроллера или процессора состоит из обработки большого объема конфиденциальных данных или данных, относящихся к уголовным приговорам / преступлениям

Основные операции здесь относятся к ключевым операционным действиям контроллера или процессора. Это не включает вспомогательную деятельность, такую как начисление заработной платы или ИТ-поддержку, которые являются вспомогательными функциями.

Это не включает вспомогательную деятельность, такую как начисление заработной платы или ИТ-поддержку, которые являются вспомогательными функциями.

Организации принимают во внимание ряд факторов при определении того, является ли их обработка «крупномасштабной». К ним относятся:

a) количество заинтересованных субъектов данных;

б) объем данных или диапазон элементов данных;

в) продолжительность обработки; и

d) географические масштабы процесса.

Регулярный и систематический мониторинг включает все формы отслеживания и профилирования в Интернете.Однако он не ограничивается онлайн-средой и может также включать автономную деятельность. «Регулярный» мониторинг будет означать продолжающийся или происходящий через определенные промежутки времени в течение определенного периода; повторяющиеся или повторяющиеся в определенное время или постоянно или периодически. «Систематический» мониторинг относится к мониторингу, который осуществляется в соответствии с системой, заранее организованной, организованной или методической, как часть общего плана сбора данных или как часть стратегии.

Также важно отметить, что если организация не соответствует требованиям GDPR, но вместо этого добровольно решает назначить DPO, то все равно будут применяться те же требования, что и к обязательным DPO.Если организация решает не назначать DPO, рекомендуется четко задокументировать эти причины.

Квалификация сотрудника по защите данных

Хотя GDPR не указывает их точные учетные данные, ожидается, что сотрудник по защите данных должен обладать достаточным профессиональным опытом и знаниями в области законодательства о защите данных. Эта экспертиза должна быть пропорциональна типу обработки, которую выполняет организация, и уровню защиты персональных данных.

Заявление об ограничении ответственности: обратите внимание, что в этом блоге мы предоставили основную информацию о GDPR.WSI не является юридическим органом GDPR и может только давать советы по передовым методам, которым следует следовать при реализации любых инициатив цифрового маркетинга.

Тем не менее, за советом относительно юридического толкования этого закона для вашего бизнеса, пожалуйста, обратитесь к юридическому лицу или специалисту по защите данных.

Каковы 7 принципов Общего регламента защиты данных (GDPR)?

То, как организации собирают, хранят и используют личные данные, регулируется правилами и положениями GDPR.Руководящие принципы, предусмотренные GDPR, включают:

1. Законность, справедливость и прозрачность

Полная прозрачность в отношении раскрытия того, как используются данные, является обязательной для всех организаций в Великобритании. Если субъект данных запрашивает дополнительную информацию о том, как их данные хранятся, используются и распространяются, она должна быть раскрыта им в течение определенного периода времени, как это предусмотрено GDPR.

2. Ограничение цели

Организации должны указать причины, по которым они используют информацию о субъекте данных, и ее можно использовать, хранить и обрабатывать только для этой цели и только для этой цели, если, конечно, не оговорено иное и не согласовано с субъектом данных. Однако это не так строго применяется к информации, собираемой в научных, статистических или исторических целях.

Однако это не так строго применяется к информации, собираемой в научных, статистических или исторических целях.

3. Минимизация данных

Как следует из названия, следует использовать только те данные, которые необходимы для целей, для которых они были собраны. Другими словами, собранные данные не должны храниться только для сценария « на всякий случай ». Его следует использовать по мере необходимости в соответствии с требованиями организации. Любая дополнительная информация, которая хранится сверх этого, считается незаконной.

4. Точность

Точность информации имеет первостепенное значение для соблюдения правил, предусмотренных GDPR. Субъекты данных также имеют право потребовать удаления неверной информации в течение 30 дней, если их информация является неверной, неполной или устаревшей.

5. Ограничение хранения

Данные должны храниться только до тех пор, пока информация необходима организации для той цели, для которой она предназначена. Должна существовать структура для целей проверки, чтобы гарантировать, что устаревшая информация удаляется из системы.Это не применимо к данным, которые хранятся в исторических или статистических целях.

Должна существовать структура для целей проверки, чтобы гарантировать, что устаревшая информация удаляется из системы.Это не применимо к данным, которые хранятся в исторических или статистических целях.

6. Честность и конфиденциальность

Организации должны обеспечить постоянную защиту личной информации субъектов данных. Это придает уверенности в способности организации обрабатывать персональные данные с соблюдением принципов целостности и дает субъектам данных уверенность в том, что их личная информация не будет раскрыта в Интернете или не будет подвергаться вмешательству со стороны хакеров, использующих вредоносные программы и методы фишинга для незаконного получения данных.

7. Подотчетность

Подотчетность предшествует прозрачности. Это означает, что организации должны иметь возможность продемонстрировать, что они предприняли необходимые шаги и следовали руководящим принципам, предусмотренным GDPR, чтобы убедиться, что они демонстрируют принцип прозрачности.

Некоторые из этих руководящих принципов обработки данных включают выполнение и оценку руководящих принципов GDPR, назначение руководителя, отвечающего за защиту данных, а также обеспечение постоянного получения необходимого согласия для целей обработки данных.

Некоторые общие вопросы об обработке данных

Является ли Google контролером данных?

Google контролирует данные и не является их обработчиком, что означает, что данные не обязательно должны храниться и могут быть удалены в любое время в соответствии с соглашениями, заключенными Google со сторонними издателями. Таким образом, организация неявно связана этими руководящими принципами, если она является третьей стороной, которая собирает и хранит информацию.

Какова роль процессора?

Процессор ассимилирует и компилирует собранные данные и обрабатывает эти данные под руководством и под руководством контроллера данных с конечной целью получения ясности в отношении того, как работает компания.

В чем разница между контроллером данных и процессором?

Обработчик данных подпадает под действие контроллера данных и обычно является третьей стороной, которую привлекают для обработки данных от имени контроллера данных, который контролирует, для чего используется эта информация.

Какова роль контроллера данных?

Контроллер данных, по сути, наблюдает за использованием данных, контролирует и контролирует обязанности обработчика данных, а также гарантирует, что данные используются, хранятся и обрабатываются в соответствии с руководящими принципами GDPR.

Они также контролируют процесс от получения согласия данных до разрешения использования данных для требуемых целей. Они определяют, как данные должны использоваться и какие конкретные данные необходимы для выполнения цели и задач организации.

Контроллер данных будет контролировать сбор данных от субъектов данных, он обеспечит получение необходимого согласия от пользователей и назначит сотрудника по защите данных, чтобы убедиться, что вся информация остается конфиденциальной в соответствии с GDPR.

Кто может быть ответственным за обработку данных GDPR?

Контроллером данных может быть любое физическое лицо, организация или другой уполномоченный орган, ответственный за то, как контролируются данные; они определяют, для чего используются данные, и является лицом (обычно менеджером или владельцем веб-сайта), которому подчиняется обработчик данных.

Как долго компания может хранить мои данные?

Продолжительность времени, в течение которого данные могут храниться в организации, определяется субъектом данных.Они могут запросить полное удаление своих данных в любое время, и организация должна это сделать.

Место контролера данных

Существует иерархия и место, в которое попадает контроллер данных, которое при первом появлении может показаться наверху уровня. Обычно и в идеальном мире у вас были бы контроллеры данных на вершине иерархии, поскольку важную роль в Европейском совете по защите данных будут выполнять надзорные органы, которые подпадают под органы по защите данных, а ниже обработчики данных.

Однако категоризация размещения контроллера данных не так проста, поскольку положение контроллера данных имеет много проблем, поскольку они также могут (при необходимости) обрабатывать данные. С другой стороны, верхняя часть иерархической структуры может и должна фактически принадлежать субъектам данных, поскольку их права и их защита имеют первостепенное значение для GDPR.

Заключение

GDPR повлияет на организации разными способами, помимо безопасности данных и политик.Компании, которые будут затронуты, должны при необходимости обратиться за помощью или к юристу. По крайней мере, им нужен четкий план действий, который включает обучение по GDPR, пересмотр своих потоков данных и механизмов обработки, предварительный просмотр их методов и политик конфиденциальности, способов использования сторонних данных и многое другое. Чтобы начать подготовку к GDPR, мы приглашаем вас загрузить наш «Контрольный список из 12 пунктов, который поможет подготовить вашу организацию к GDPR», нажав здесь.

Источники:

https: // www.eugdpr.org/

https://gdpr-info.eu/

https://ico.org.uk/for-organisations/guide-to-the-general-data-protection-regulation-gdpr/

http: / /pwc.blogs.com/data_protection/2017/02/data-protection-officer-do-you-need-to-appoint-one.html

https://www.whitecase.com/publications/article/chapter-10 -обязанности-контроллеры-разблокировка-ес-общая-защита данных

Условия обработки и безопасности данных (клиенты) | Google Cloud

Начиная с даты вступления в силу Условий, Google реализует и соблюдать Меры безопасности, описанные в Приложении 2.

1. Безопасность центров обработки данных и сети

(а) Центры обработки данных.

Инфраструктура . Google поддерживает географически распределенные центры обработки данных. Google хранит все производственные данные в физически безопасные центры обработки данных.

Резервирование . Разработаны системы инфраструктуры. для устранения единичных точек отказа и минимизации воздействия ожидаемые экологические риски.Двойные цепи, переключатели, сети или другие необходимые устройства помогают обеспечить это избыточность. Сервисы предназначены для того, чтобы Google мог выполнять определенные виды профилактического и корректирующего обслуживания без прерывание. Все экологическое оборудование и сооружения имеют документированные процедуры профилактического обслуживания, подробно описывающие процесс и периодичность выполнения в соответствии с производителя или внутренние спецификации.Профилактические и запланировано ремонтное обслуживание оборудования дата-центра через стандартный процесс изменения в соответствии с задокументированными процедуры.

Мощность . Системы электроснабжения центра обработки данных спроектирован так, чтобы быть избыточным и обслуживаемым без ущерба для непрерывная работа, 24 часа в сутки, 7 дней в неделю. В большинстве корпусов, как основного, так и альтернативного источника питания, каждый с одинаковая мощность, предусмотрена для критической инфраструктуры компоненты в дата-центре.Резервное питание обеспечивается различные механизмы, такие как источники бесперебойного питания (ИБП) аккумуляторы, обеспечивающие надежную защиту питания во время отключения электроэнергии, отключения электроэнергии, перенапряжения, недостаточного напряжение и выходящие за допустимые пределы частоты. Если полезность питание прерывается, резервное питание предназначено для обеспечения временное питание центра обработки данных на полную мощность до 10 минут до включения системы резервного генератора.В резервные генераторы способны автоматически запускаться в течение секунд, чтобы обеспечить достаточное аварийное электроснабжение для запускать центр обработки данных на полную мощность обычно в течение дней.

Операционные системы сервера . Серверы Google используют Linux реализация на основе, настроенная для среды приложения. Данные хранятся с использованием запатентованных алгоритмов для дополнения данных безопасность и избыточность.Google применяет процесс проверки кода, чтобы повысить безопасность кода, используемого для предоставления Услуг и улучшить продукты безопасности в производственной среде.

Непрерывность бизнеса . Google разработал и регулярно планирует и проверяет непрерывность бизнеса программы планирования / аварийного восстановления.

( б) Сети и передача.

Передача данных .Дата-центры обычно подключены через высокоскоростные частные ссылки для обеспечения безопасности и быстрая передача данных между дата-центрами. Это предназначено для предотвращать чтение, копирование, изменение или удаление данных без авторизация во время электронного перевода или транспортировки или во время записываются на носитель данных. Google передает данные через стандартные протоколы Интернета.

Внешняя поверхность атаки .В Google работает несколько уровни сетевых устройств и обнаружение вторжений для защиты их внешняя поверхность атаки. Google рассматривает возможность атаки векторов и включает соответствующие специально созданные технологии в системы внешней облицовки.

Обнаружение вторжений . Обнаружение вторжений предназначено чтобы получить представление о текущих атаках и предоставить адекватная информация для реагирования на инциденты.Вторжение Google обнаружение включает:

- жестко контролирует масштаб и структуру атаки Google поверхность с помощью профилактических мер;

- с использованием интеллектуального контроля обнаружения при вводе данных точки; и

- с применением технологий, которые автоматически устраняют некоторые опасные ситуации.

Реагирование на инциденты .Google отслеживает различные каналы связи для инцидентов, связанных с безопасностью, и Google сотрудники службы безопасности оперативно отреагируют на известные инциденты.

Технологии шифрования . Google делает шифрование HTTPS (также называемое соединением SSL или TLS). Google серверы поддерживают эфемерную эллиптическую кривую Диффи-Хеллмана обмен криптографическими ключами, подписанный с помощью RSA и ECDSA. Эти методы идеальной прямой секретности (PFS) помогают защитить трафик и минимизировать влияние взломанного ключа или криптографического прорвать.

2. Контроль доступа и сайта

(a) Контроль участка.

Обеспечение безопасности центра обработки данных на месте . Данные Google центры поддерживают операции по обеспечению безопасности на местах, ответственные за все функции физической безопасности ЦОД 24 часа в сутки, 7 дней в неделю. Мониторинг персонала службы безопасности на месте камеры видеонаблюдения (CCTV) и все системы сигнализации.На месте персонал службы безопасности выполняет внутренние и внешние регулярное патрулирование дата-центра.

Процедуры доступа к центру обработки данных . Google поддерживает формальные процедуры доступа для разрешения физического доступа к данным центры. Дата-центры размещаются на объектах, требующих электронный ключ доступа к карте, с сигналами тревоги, которые связаны с операции по обеспечению безопасности на территории.Все участники дата-центра требуется идентифицировать себя, а также предъявить доказательства идентичность операций по обеспечению безопасности на объекте. Только авторизованный сотрудникам, подрядчикам и посетителям разрешен вход на территорию дата-центры. Только уполномоченные сотрудники и подрядчики разрешено запрашивать электронный ключ-карту доступа к этим удобства. Запросы на доступ к электронной карте-ключу центра обработки данных должны производиться по электронной почте и требовать одобрения менеджер запрашивающего и директор дата-центра.Все остальные участники, которым требуется временный доступ к центру обработки данных, должны: (i) получить предварительное согласование с менеджерами дата-центра на конкретные центры обработки данных и внутренние помещения, которые они хотят посетить; (ii) входить в систему безопасности на месте; и (iii) ссылаться на утвержденная запись о доступе к центру обработки данных, идентифицирующая человека как одобренный.

Устройства безопасности центра обработки данных на месте .Данные Google центры используют электронный ключ-карту и биометрический доступ система управления, связанная с системной сигнализацией. Доступ система управления отслеживает и записывает электронные ключ-карту, и когда они получают доступ к дверям периметра, отгрузка и прием и другие критические области. Несанкционированная деятельность и неудачные попытки доступа регистрируются системой контроля доступа и при необходимости расследованы.Авторизованный доступ на всей территории бизнес-операции и центры обработки данных ограничены на основании зоны и должностные обязанности человека. Противопожарные двери в дата-центрах тревожат. Камеры видеонаблюдения работают как внутри, так и за пределами центров обработки данных. Расположение камеры были разработаны для охвата стратегических областей, в том числе, в том числе периметр, двери в здание дата-центра, и отгрузка / получение.Персонал службы безопасности на месте управлять оборудованием для наблюдения, записи и контроля видеонаблюдения. Безопасные кабели в центрах обработки данных для подключения системы видеонаблюдения оборудование. Камеры записывают на месте с помощью цифровых видеорегистраторов 24 часов в день, 7 дней в неделю. Записи наблюдения хранится до 30 дней в зависимости от активности.

(б) Контроль доступа.

Персонал службы безопасности инфраструктуры .Google имеет, и поддерживает политику безопасности для своего персонала и требует обучение безопасности как часть учебного пакета для своих персонал. Персонал службы безопасности инфраструктуры Google отвечает за постоянный мониторинг безопасности Google инфраструктуры, обзор Услуг и реагирование на инциденты безопасности.

Контроль доступа и управление привилегиями .Клиенты администраторы и конечные пользователи клиентов должны пройти аутентификацию сами через центральную систему аутентификации или через единую войдите в систему, чтобы пользоваться Услугами.

Внутренние процессы и политики доступа к данным – Доступ Политика . Внутренние процессы доступа к данным Google и политики предназначены для предотвращения неавторизованных лиц и / или системы от получения доступа к системам, используемым для обработки личных данные.Google разрабатывает свои системы так, чтобы (i) разрешать только авторизованные лица для доступа к данным, к которым они имеют доступ; и (ii) гарантировать, что личные данные не могут быть прочитаны, скопированы, изменены или удаляется без авторизации во время обработки, использования и после запись. Системы предназначены для обнаружения любых несоответствующих доступ. Google использует централизованную систему управления доступом к контролировать доступ персонала к производственным серверам, и только предоставляет доступ ограниченному количеству авторизованного персонала.Системы аутентификации и авторизации Google используют SSH. сертификаты и ключи безопасности, и предназначены для предоставления Google с безопасными и гибкими механизмами доступа. Эти механизмы предназначены для предоставления только утвержденных прав доступа к хосты сайта, журналы, данные и информация о конфигурации. Google требует использования уникальных идентификаторов пользователей, надежных паролей, двух факторная аутентификация и тщательно контролируемые списки доступа к свести к минимуму возможность несанкционированного использования учетной записи.В предоставление или изменение прав доступа основано на: должностные обязанности уполномоченного персонала; рабочая обязанность требования, необходимые для выполнения разрешенных задач; и потребность знать базу. Предоставление или изменение прав доступа также должен соответствовать внутреннему доступу к данным Google политика и обучение. Утверждения управляются инструментами рабочего процесса которые ведут аудиторские записи всех изменений.Доступ к системам есть зарегистрирован, чтобы создать контрольный журнал для подотчетности. Где пароли используются для аутентификации (например, вход в рабочие станции), политики паролей, которые соответствуют, по крайней мере, отраслевым стандартные практики внедрены. Эти стандарты включают ограничения на повторное использование пароля и достаточную надежность пароля. Для доступа к очень конфиденциальной информации (например, кредитная карта data), Google использует аппаратные токены.

3. Данные

(a) Хранение, изоляция и регистрация данных . Магазины Google данные в мультитенантной среде на серверах, принадлежащих Google. При соблюдении любых инструкций об обратном (например, в форме выбора местоположения данных), Google копирует Данные клиента между несколькими географически разнесенными центрами обработки данных. Google также логически изолирует Данные клиента.Заказчику будет предоставлено контроль над конкретными политиками обмена данными. Эта политика в в соответствии с функциональностью Сервисов, позволит Клиент должен определить настройки совместного использования продукта, применимые к Конечные пользователи клиентов для определенных целей. Клиент может выбрать использовать функции ведения журнала, которые Google предоставляет через Услуги.

(b) Политика удаления дисков и списания с диска .Диски содержащие данные, могут возникнуть проблемы с производительностью, ошибки или аппаратный сбой, из-за которого они были выведены из эксплуатации («Списанный диск»). Каждый списанный диск подлежит серия процессов уничтожения данных («Политика стирания данных с диска») перед тем, как покинуть территорию Google для повторного использования или разрушение. Списанные диски стираются в многоэтапном режиме. процесс и проверяется как минимум двумя независимыми валидаторы.Результаты стирания регистрируются Списанным Серийный номер диска для отслеживания. Наконец, стертые Списанный диск передается в инвентарь для повторного использования и передислокация. Если из-за аппаратного сбоя выведенный из эксплуатации Диск нельзя стереть, он надежно хранится до тех пор, пока не будет уничтожен. Каждый объект регулярно проходит аудит для мониторинга соблюдение Политики очистки диска.

4.Кадровая безопасность

Сотрудники Google обязаны вести себя в соответствии с рекомендациями компании относительно конфиденциальность, деловая этика, надлежащее использование и профессиональные стандарты. Google ведет себя разумно надлежащим образом фоновые проверки в той степени, в которой это разрешено законом, и в в соответствии с действующим местным трудовым законодательством и законодательными актами нормативные документы.

Персонал необходим для выполнения соглашения о конфиденциальности и должен подтвердить получение и соблюдение Политика конфиденциальности и конфиденциальности. Персонал предоставляется с обучением безопасности. Персонал, работающий с данными клиентов, требуется для выполнения дополнительных требований, соответствующих их роль (например, сертификаты). Персонал Google не будет обрабатывать Данные клиента без авторизации.

5. Безопасность субпроцессора

Перед подключением субпроцессоров Google проводит аудит методы обеспечения безопасности и конфиденциальности Субпроцессоров для обеспечения Подпроцессоры обеспечивают уровень безопасности и конфиденциальности в соответствии с их доступом к данным и объемом услуги, которые они призваны предоставлять. После того, как Google оценил риски, представленные Субпроцессором, с учетом требования, описанные в разделе 11.3 (Требования к Взаимодействие с субпроцессором) настоящих Условий, Субпроцессор требуется для обеспечения надлежащей безопасности, конфиденциальности и условия договора о конфиденциальности.

Заявление о конфиденциальности SAP

Кто является контролером данных? Контролером данных www.sap.com является SAP SE, Dietmar-Hopp-Allee 16 Walldorf 69190, Германия («SAP»). Если регистрационная форма представлена на этом веб-сайте, контроллер данных может варьироваться в зависимости от фактического предложения или цели сбора данных, но в любом случае он отображается в заявлении о конфиденциальности индивидуальной регистрационной формы.С ответственным за защиту данных SAP Group можно связаться по адресу [email protected].

Какие личные данные собирает SAP? Когда вы посещаете веб-сайты SAP, SAP сохраняет определенную информацию о вашем браузере, операционной системе и вашем IP-адресе.

Если вы используете регистрационную форму, SAP будет собирать информацию, которую вы предоставляете SAP, которая включает ваше имя и фамилию, адреса электронной почты, номера телефонов, местонахождение (страна, штат / провинция, город), название компании, должность и роль, отдел и функция, текущие отношения с SAP и отраслью вашей компании.Если вы предоставите номер кредитной карты или банковские реквизиты для заказа товаров или услуг в SAP, SAP будет собирать эту информацию для обработки вашего платежа за запрошенные товары или услуги.

Зачем SAP ваши личные данные? SAP требует, чтобы ваши Персональные данные предоставили вам доступ к этому сайту; для доставки любых заказанных товаров или услуг; и соблюдать установленные законом обязательства, включая проверки, требуемые применимым экспортным законодательством. Дополнительную информацию о том, почему SAP нужны ваши Персональные данные, можно найти в Разделе B ниже, если SAP использует ваши Персональные данные на основании официального разрешения.Дополнительную информацию о том, зачем SAP нужны ваши Персональные данные, можно найти в Разделе C ниже, если SAP использует ваши Персональные данные на основании вашего согласия. Если SAP использует ваши Персональные данные на основе согласия, информацию в этом Заявлении о конфиденциальности о соответствующих заявлениях о согласии для определенных типов использования Персональных данных также можно найти в Центре ресурсов для получения согласия. В общем случае и хотя предоставление Персональных данных является добровольным, SAP может быть не в состоянии выполнить или удовлетворить ваш запрос без этого; например, SAP может потребовать ваши Персональные данные для обработки размещенного вами заказа или для предоставления вам доступа к запрошенному вами веб-предложению.В этих случаях SAP не может удовлетворить ваш запрос без определенных Персональных данных.

Обратите внимание, что вы можете заказывать товары или услуги без согласия на дальнейшие маркетинговые операции SAP.

От каких типов третьих лиц SAP получает персональные данные? В большинстве случаев SAP собирает ваши персональные данные. SAP также может получать Персональные данные от третьей стороны, если это разрешено применимым национальным законодательством.SAP будет обрабатывать эти Персональные данные в соответствии с настоящим Заявлением о конфиденциальности, а также любыми дополнительными ограничениями, налагаемыми третьей стороной, предоставившей их SAP, или применимым национальным законодательством. Эти сторонние источники включают в себя:

- Деловые отношения SAP и / или группы SAP с вашим работодателем

- третьи стороны, которых вы направили для обмена своими Персональными данными с SAP

Как долго SAP будет хранить мои Персональные данные ? SAP будет хранить ваши Персональные данные только до тех пор, пока это необходимо:

- для предоставления вам запрошенных товаров и услуг, включая использование сока.com;

- для SAP для выполнения своих законодательных обязательств, вытекающих, в частности, из применимого экспортного законодательства;

- до тех пор, пока вы не возразите против такого использования SAP, если использование SAP ваших Персональных данных основано на законных деловых интересах SAP, как указано в настоящем Заявлении о конфиденциальности;

- до тех пор, пока вы не отзовете свое согласие, предоставленное в этом Заявлении о конфиденциальности, если SAP обрабатывает ваши Персональные данные на основании вашего согласия

SAP также будет хранить ваши Персональные данные в течение дополнительных периодов, если это требуется по обязательному закону для более длительного хранения ваших Персональных данных или где ваши Персональные данные необходимы SAP для отстаивания или защиты от судебных исков.SAP будет хранить ваши Персональные данные до конца соответствующего периода хранения или до тех пор, пока соответствующие претензии не будут урегулированы.

Кто является получателем ваших Персональных данных и где они будут обрабатываться? Ваши Персональные данные будут переданы следующим категориям третьих сторон для обработки ваших Персональных данных:

- компаний в составе SAP Group

- сторонних поставщиков услуг; например, для консультационных и других дополнительных сопутствующих услуг, для предоставления веб-сайта или рассылки информационных бюллетеней

В рамках глобальной группы компаний, работающих на международном уровне, SAP имеет аффилированные лица («Группа SAP») и сторонних поставщиков услуг. за пределами Европейской экономической зоны («ЕЭЗ») или из региона с юридическим ограничением международной передачи данных и будет передавать ваши Персональные данные в страны за пределами ЕЭЗ.Если эти переводы осуществляются в страну, для которой Комиссия ЕС не вынесла решения о достаточности, SAP использует стандартные договорные положения ЕС, чтобы по договору требовать для ваших Персональных данных уровень защиты данных, соответствующий ЕЭЗ. Вы можете получить копию (отредактированную для удаления коммерческой или нерелевантной информации) таких стандартных договорных положений, отправив запрос по адресу [email protected]. Вы также можете получить дополнительную информацию от Европейской комиссии о международном измерении защиты данных здесь.

Каковы ваши права на защиту данных?

Вы можете в любое время запросить у SAP доступ к информации о том, какие Персональные данные SAP обрабатывает о вас, а также об исправлении или удалении таких Персональных данных. Однако обратите внимание, что SAP может или удалит ваши Персональные данные только в том случае, если у SAP нет установленных законом обязательств или преимущественного права на их хранение. Обратите внимание, что если вы запросите у SAP удаление ваших Персональных данных, вы не сможете продолжать использовать какие-либо службы SAP, требующие использования SAP ваших Персональных данных.

Если SAP использует ваши Персональные данные на основании вашего согласия или для выполнения договора с вами, вы можете дополнительно запросить у SAP копию Персональных данных, которые вы предоставили SAP. В этом случае, пожалуйста, свяжитесь с адресом электронной почты, указанным ниже, и укажите информацию или действия по обработке, к которым относится ваш запрос, формат, в котором вы хотели бы получить эту информацию, и должны ли Персональные данные быть отправлены вам или другому получателю. SAP внимательно рассмотрит ваш запрос и обсудит с вами, как лучше всего его выполнить.

Кроме того, вы можете запросить у SAP, чтобы SAP ограничила ваши Персональные данные от дальнейшей обработки в любом из следующих событий: (i) вы заявляете, что Персональные данные, которые SAP имеет о вас, неверны, с учетом времени SAP требует проверки точности соответствующих Персональных данных, (ii) для обработки ваших Персональных данных SAP отсутствует правовая основа, и вы требуете от SAP ограничить дальнейшую обработку ваших Персональных данных, (iii) SAP больше не требует ваших Персональных данных, но вы заявите, что вы требуете от SAP хранить такие данные, чтобы требовать или осуществлять законные права или защищаться от претензий третьих лиц, или (iv) если вы возражаете против обработки ваших Персональных данных SAP на основании законных интересов SAP (как дополнительно установлено ниже в разделе B), с учетом времени, необходимого SAP, чтобы определить, есть ли у нее преобладающий интерес или юридическое обязательство в обработке ваших Персональных данных.

Тем не менее, обратите внимание, что SAP может или будет удалять ваши Персональные данные только в том случае, если нет установленных законом обязательств или преимущественного права SAP на их хранение. Пожалуйста, обратите внимание, что если вы потребуете, чтобы SAP удалила ваши Персональные данные, вы не сможете продолжать использовать какие-либо услуги SAP, требующие использования SAP ваших Персональных данных.

Как вы можете реализовать свои права на защиту данных? Пожалуйста, направляйте любые запросы по реализации ваших прав на webmaster @ sap.com.

Как SAP будет проверять запросы на реализацию прав на защиту данных? SAP примет меры, чтобы удостовериться, что ваша личность будет подтверждена с разумной степенью уверенности, прежде чем она обработает право на защиту данных, которое вы хотите использовать. Когда это возможно, SAP сопоставляет Персональные данные, предоставленные вами при отправке запроса на осуществление ваших прав, с информацией, которая уже хранится в SAP. Это может включать сопоставление двух или более точек данных, которые вы предоставляете при отправке запроса, с двумя или более точками данных, которые уже обслуживаются SAP.

SAP откажется обрабатывать запросы, которые являются явно необоснованными, чрезмерными, мошенническими или иными не требуются местным законодательством.

Право на подачу жалобы. Если вы считаете, что SAP не обрабатывает ваши Персональные данные в соответствии с требованиями настоящего Заявления о конфиденциальности или применимыми законами о защите данных, вы можете в любое время подать жалобу в орган по защите данных страны ЕЭЗ, в которой вы проживаете. или в орган по защите данных страны или штата, в котором зарегистрировано местонахождение SAP.

Могу ли я использовать товары и услуги SAP, если я несовершеннолетний или ребенок?

Дети . Как правило, веб-сайты и онлайн-сервисы SAP не предназначены для пользователей младше 16 лет или эквивалентного минимального возраста в соответствующей юрисдикции. Если вам меньше 16 лет, вы не можете зарегистрироваться и использовать эти веб-сайты или онлайн-сервисы.

Соглашение об обработке данных

Ниже вы можете найти договор DPA между вами и SuperSaaS, который может потребоваться для соблюдения GDPR, если вы храните данные от клиентов из ЕС.Если вы вошли на сайт как администратор, приведенный ниже договор будет автоматически заполнен данными из вашей учетной записи.

Договор на заказную обработку персональных данных: договор обработчик-обработчикВерсия: 1.1

[Имя]

[Адрес]

SuperSaaS B.V.

Vijzelstraat 68

1077 KR Амстердам

Нидерланды

В дальнейшем именуется Контроллер .

В дальнейшем именуется Процессор .

1.Введение, область применения, определения

- В этом контракте оговариваются права и обязанности контролера и обработчика (далее именуемые «Стороны») в контексте обработки персональных данных от имени контролера.

- Настоящий договор применяется ко всем видам деятельности, в отношении которых сотрудники обработчика или любые субподрядчики, которым он / она поручили обрабатывать персональные данные контролера.

- Термины, используемые в этом контракте, следует понимать в соответствии с их соответствующими определениями в Общем регламенте ЕС по защите данных (GDPR).Кроме того, декларации могут быть сделаны в другой форме при условии, что будет обеспечена соответствующая проверка.

2. Объем и продолжительность обработки данных

2.1 Область применения

Процессор должен выполнять следующие процессы:

Предоставьте веб-службу, позволяющую конечным пользователям контроллера назначать встречи в режиме онлайн. Предоставьте веб-службу, которая позволит контроллеру управлять этими встречами и собранными данными конечных пользователей.

2.2 Продолжительность

Обработка должна начаться [дата создания учетной записи] и выполняться в течение неопределенного периода до тех пор, пока учетная запись SuperSaaS не будет удалена Контроллером.

3. Характер и цель сбора, обработки или использования данных

3.1 Характер и цель обработки данных

Обработка данных состоит из следующего: сбор, сортировка, сохранение, передача, ограничение и удаление данных

Данные обрабатываются для следующих целей: Чтобы позволить конечным пользователям Контроллера назначать встречи в режиме онлайн.

3.2 Тип данных

Обрабатываются следующие данные:

- Данные, введенные конечными пользователями Контроллера в процессе использования услуги

3,3 Категории пострадавших

Обрабатываемые данные влияют на следующих субъектов данных:

- Конечные пользователи приложения онлайн-планирования Контроллера

4. Обязанности процессора

- Обработчик должен обрабатывать персональные данные только в соответствии с договорным соглашением или в соответствии с инструкциями Контроллера, за исключением случаев, когда Обработчик юридически обязан выполнять определенный тип обработки данных.Если Обработчик связан такими обязательствами, он должен проинформировать об этом Контроллера до обработки данных, если это не является незаконным. Кроме того, Обработчик не должен использовать данные, предоставленные для обработки, для каких-либо других целей, в частности, для своих собственных.

- Обработчик данных подтверждает, что он осведомлен о применимых правовых положениях о защите данных. Он должен соблюдать принципы правильной обработки данных.

- Обработчик данных обязан сохранять строгую конфиденциальность при обработке данных.

- Любые лица, которые могут иметь доступ к данным, обрабатываемым от имени Контролера, должны быть обязаны в письменной форме сохранять конфиденциальность, если они уже не обязаны это делать по закону в соответствии с другим письменным соглашением.

- Обработчик данных должен гарантировать, что лица, которых он / она нанимает для обработки данных, были осведомлены о соответствующих положениях о защите данных, а также о настоящем контракте, прежде чем начинать обработку данных. Соответствующие меры по обучению и повышению осведомленности должны проводиться на регулярной основе.Обработчик данных должен гарантировать, что лица, которым поручено обрабатывать данные, получают надлежащие инструкции и на постоянной основе контролируются с точки зрения выполнения требований защиты данных.

- В связи с заказанной обработкой данных Обработчик должен поддерживать Контроллера при разработке и обновлении списка действий по обработке и проведении оценки защиты данных. Все необходимые данные и документация должны быть предоставлены и немедленно доступны Контролеру по запросу.

- Если Контроллер подлежит проверке со стороны надзорных органов или любых других органов или если затронутые лица осуществляют какие-либо права в отношении Контролера, то Оператор должен поддерживать Контролера в требуемом объеме, если данные обрабатываются от имени Контроллер затронут.

- Информация может быть предоставлена третьим лицам Обработчиком только с предварительного согласия Контроллера. Запросы, отправленные непосредственно процессору, будут немедленно отправлены контроллеру.

- Если он / она юридически обязан сделать это, Обработчик должен назначить профессионального и надежного человека в качестве уполномоченного сотрудника по защите данных. Необходимо убедиться, что у сотрудника нет конфликта интересов. В случае каких-либо сомнений Контролер может напрямую связаться с уполномоченным по защите данных. Затем обработчик должен немедленно уведомить контролера о контактных данных сотрудника по защите данных или указать причину, по которой сотрудник по защите данных не был назначен.Оператор должен немедленно информировать Контролера о любых изменениях статуса сотрудника по защите данных или о любых изменениях в его внутренних задачах.

- Любая обработка данных может производиться только в ЕС или ЕЭС. Любое изменение в отношении третьей стороны может происходить с согласия Контролера и в соответствии с условиями, изложенными в главе V GDPR и в настоящем контракте.

5. Технические и организационные мероприятия

- Меры по защите данных могут быть скорректированы в соответствии с постоянным техническим и организационным прогрессом при условии, что минимальные требования законодательства соблюдены в достаточной степени.Обработчик данных должен немедленно внести изменения, необходимые для обеспечения информационной безопасности. О любых изменениях следует немедленно сообщать контроллеру. Любые существенные изменения согласовываются Сторонами.

- Если меры безопасности, реализованные Процессором, недостаточны или становятся недостаточными, Процессор должен немедленно проинформировать Контроллера.

- Копии или дубликаты не должны создаваться без ведома Контролера. Любое технически необходимое временное дублирование исключается при условии, что любое неблагоприятное воздействие на согласованный уровень защиты данных может быть исключено.

- Если данные обрабатываются в частном доме, Обработчик должен обеспечить поддержание достаточного уровня защиты данных и безопасности данных, а также возможность осуществления надзорных прав Контролера, определенных в этом контракте, без ограничений в частном доме.

- Выделенные носители данных, которые исходят от Контроллера или используются Контроллером, должны иметь особую маркировку и подлежат постоянному администрированию. Они должны всегда храниться надлежащим образом и быть недоступными для посторонних лиц.Любые изъятия и возвраты должны быть задокументированы.

6. Условия исправления, удаления и блокировки данных

- В объеме данных, обрабатываемых от имени Контроллера, Оператор может исправлять, удалять или блокировать данные только в соответствии с договорным соглашением или инструкциями Контроллера.

- Обработчик должен всегда соблюдать соответствующие инструкции, предоставленные Контролером, а также после прекращения действия настоящего контракта.

7. Субподряд

- Субподрядчик – это любое лицо или организация, назначенные Обработчиком или от его имени для обработки Персональных данных от имени Контролера.

- Субподряд возможен только в том случае, если субподрядчик подчиняется минимальным договорным обязательствам по защите данных, которые сопоставимы с обязательствами, предусмотренными в этом договоре. Контроллер должен по запросу проверить соответствующие контракты между Обработчиком и субподрядчиком.

- Права контролера также должны быть эффективно реализованы в отношении субподрядчика. В частности, Контролер должен иметь право проводить проверки или поручать их третьим лицам в объеме, указанном здесь.

- Обязанности обработчика и субподрядчика должны быть четко разграничены.

- Любой дополнительный субподряд, выполняемый субподрядчиком, не допускается.

- Обработчик должен выбрать субподрядчика, особо учитывая пригодность технических и организационных мер, принятых субподрядчиком.

- Любая передача данных, обработанных от имени Контроллера, субподрядчику разрешена только после того, как Обработчик предоставит убедительную документацию о том, что субподрядчик полностью выполнил свои обязательства.

- Назначение любых субподрядчиков, которые должны обрабатывать данные от имени Контроллера, которые не находятся и не работают исключительно на территории ЕС или ЕЭС, возможно только в соответствии с условиями, изложенными в главе 4 (10) настоящего контракта.В частности, это разрешается только в том случае, если субподрядчик обеспечивает соответствующие меры защиты данных. Обработчик должен информировать Контролера о конкретных гарантиях защиты данных, предоставляемых субподрядчиком, и о том, как можно получить их доказательства.

- Обработчик должен проверять соблюдение субподрядчиком обязательств на регулярной основе, не реже одного раза в 12 месяцев. Проверка и ее результаты должны быть задокументированы таким образом, чтобы они были понятны квалифицированной третьей стороне.Документация должна быть предоставлена Контролеру без запроса.

- Если субподрядчик не выполняет свои обязательства по защите данных, Ответственность за это несет Оператор.

- Субподряд в рамках этого контракта относится только к тем услугам, которые напрямую связаны с предоставлением первичных услуг. Дополнительные услуги, такие как транспортировка, техническое обслуживание и уборка, а также использование телекоммуникационных или пользовательских услуг, не применяются.Обязательства Обработчика данных по обеспечению надлежащей защиты и безопасности данных в этих случаях остаются неизменными.

8. Права и обязанности Контролера

- Контроллер несет исключительную ответственность за оценку допустимости запрашиваемой обработки и за права затронутых сторон.

- Контролер должен документировать все заказы, частичные заказы или инструкции. В экстренных случаях инструкции могут быть даны устно.Эти инструкции будут немедленно подтверждены и задокументированы Контролером.

- Контроллер должен немедленно уведомить Обработчика, если он обнаружит какие-либо ошибки или нарушения при просмотре результатов обработки.

- Контроллер имеет право назначить стороннего независимого аудитора, обладающего необходимой профессиональной квалификацией и обязанного соблюдать конфиденциальность, который должен быть разумно приемлемым для Обработчика, для проверки соблюдения Оператором настоящего Соглашения об обработке данных и применимых законодательство о защите данных, необходимое для определения правдивости и полноты заявлений, представленных Обработчиком в соответствии с настоящим Соглашением об обработке данных.Право Контролера на аудит предоставляется при условии направления Оператору письменного уведомления о любом таком аудите не менее чем за 4 недели. Контролер несет все расходы по аудиту.

- Инспекции на территории Обработчика должны проводиться без каких-либо помех для работы его / ее бизнеса. Если иное не указано по срочным причинам, которые должны быть задокументированы Контролером, проверки должны проводиться после соответствующего предварительного уведомления и в рабочее время Оператора, но не чаще, чем каждые 12 месяцев.Если Обработчик предоставит доказательства правильного выполнения согласованных обязательств по защите данных, любые проверки ограничиваются выборками.

9. Обязательства по уведомлению

- Оператор должен немедленно уведомить Контролера о любых нарушениях личных данных. Также необходимо сообщать о любых обоснованно подозреваемых случаях. Уведомление должно быть отправлено на один из известных адресов Контролера в течение 24 часов с момента, когда Оператор узнает, что произошел соответствующий инцидент.Это уведомление должно содержать как минимум следующую информацию:

- Описание типа нарушения защиты персональных данных, включая, если возможно, категории и приблизительное количество затронутых лиц, а также соответствующие категории и приблизительное количество наборов персональных данных;

- Имя и контактные данные сотрудника по защите данных или другого контактного лица для получения дополнительной информации;

- Описание возможных последствий нарушения защиты персональных данных;

- Описание мер, предпринятых или предложенных Обработчиком данных для исправления нарушения защиты персональных данных и, где это применимо, мер по смягчению их возможных неблагоприятных последствий.

- Контроллер также должен быть немедленно уведомлен о любых существенных сбоях при выполнении задачи, а также о нарушениях правовых положений о защите данных или положений настоящего контракта, выполняемых Оператором или любыми лицами, которых он / она нанимает.

- Оператор должен немедленно информировать Контролера о любых проверках или мерах, проводимых надзорными органами или другими третьими сторонами, если они связаны с заказной обработкой данных.

- Обработчик данных должен обеспечить поддержку Контролера в выполнении этих обязательств в соответствии со ст. 33 и ст. 34 GDPR в необходимом объеме.

10. Инструкция

- Контролер оставляет за собой полное право давать инструкции относительно обработки данных от своего имени.

- Оператор должен немедленно проинформировать Контроллера, если инструкция, изданная Контроллером, нарушает, по его мнению, требования закона.Оператор вправе отказаться от выполнения соответствующих инструкций до тех пор, пока они не будут подтверждены или изменены стороной, ответственной от имени Контроллера.

- Процессор должен документировать выданные инструкции и их выполнение.

11. Завершение ввода в эксплуатацию

- При расторжении договорных отношений или в любое время по запросу Контроллера Обработчик должен либо уничтожить данные, обработанные в рамках комиссии, либо передать данные Контролеру по усмотрению Контроллера.Все копии имеющихся данных также должны быть уничтожены. Данные должны быть уничтожены таким образом, чтобы восстановление или воссоздание оставшейся информации было невозможно даже при значительных усилиях.

- Обработчик обязан немедленно обеспечить возврат или удаление данных от субподрядчиков.

- Любая документация, служащая доказательству надлежащей обработки данных, должна храниться Оператором в соответствии с соответствующими сроками хранения, включая установленный законом период после истечения срока действия контракта.Обработчик может предоставить соответствующую документацию Контролеру после истечения его / ее договорных обязательств.

12. Вознаграждение

Вознаграждение Обработчика окончательно оговорено в Условиях использования. В этом контракте не предусмотрено отдельного вознаграждения или возмещения.

13. Ответственность

- Контроллер несет ответственность за компенсацию кому-либо за ущерб, причиненный какой-либо неуполномоченной стороной или за неправильную обработку данных в рамках контракта.

- Контроллер несет бремя доказывания того, что любой ущерб является результатом обстоятельств, за которые Обработчик несет ответственность, поскольку соответствующие данные были обработаны в соответствии с настоящим соглашением. Если это доказательство не было предоставлено, Контроллер при первоначальном запросе об этом должен освободить Обработчика от всех претензий, которые предъявляются к нему в связи с обработкой данных.

- Обработчик несет ответственность перед Контролером за любой ущерб, виновно причиненный Оператором, его / ее служащими или назначенными субподрядчиками или агентством, исполняющим договор, в связи с предоставлением запрошенных договорных услуг.

- Ответственность Обработчика ограничена суммой, уплаченной Оператору Контролером в течение двух лет, предшествующих инциденту, повлекшему ответственность

- Разделы 13 (2) и 13 (3) не применяются, если повреждение произошло в результате правильного выполнения запрошенной услуги или инструкции, предоставленной Контролером.

14. Право на прекращение действия в чрезвычайной ситуации

- Контроллер может в любое время расторгнуть настоящий контракт без уведомления («чрезвычайное расторжение»), если со стороны Обработчика существует серьезное нарушение правил защиты данных или положений этого договора, если Обработчик не может или не будет выполнять юридические инструкции клиента или если Оператор отказывается принять надзорные права Контролера в нарушение настоящего контракта.

- Серьезное нарушение, в частности, считается имевшим место, если Обработчик существенно не выполнил или не выполнил обязательства, изложенные в этом соглашении, в частности, технические и организационные меры.

- В случае незначительных нарушений Контроллер должен предоставить Обработчику разумный период времени для исправления ситуации. Если ситуация не будет исправлена своевременно, Контролер имеет право на экстренное прекращение действия, как указано здесь.

15. Разное

- Обе стороны обязаны хранить все сведения о коммерческой тайне и мерах безопасности данных, которые были получены другой стороной в рамках договорных отношений, конфиденциально даже после истечения срока действия договора. Если есть какие-либо сомнения относительно того, подлежит ли информация конфиденциальности, с ней следует обращаться как с конфиденциальной информацией, пока не будет получено письменное согласие другой стороны.

- Если собственность Контролера подвергнется угрозе со стороны Обработчика со стороны третьих лиц (например,грамм. путем ареста или конфискации), путем процедуры банкротства или урегулирования спора или других событий, Оператор должен немедленно уведомить Контролера.

- Если какая-либо часть этого соглашения станет недействительной, это не повлияет на действительность остальной части соглашения.

Общий регламент ЕС по защите данных (GDPR) – Определение

За последние несколько десятилетий – и тем более сейчас – проблема защиты данных оказалась весьма сложной как в Европе, так и во всем мире.Периодически мы получаем заголовки о массовых утечках данных от доверенных компаний и корпораций, о серьезных инцидентах с утечками данных, которые в конечном итоге обходятся этим предприятиям не только в миллиарды долларов в виде потери доходов, но также в уменьшении ущерба и потере клиентов. Клиенты этих компаний также пострадали от этих событий, поскольку их личная информация (PII) была украдена и просочена в сети, передана в руки киберпреступников для получения прибыли или использована для создания скандалов.Поскольку кража PII по-прежнему является очень прибыльной бизнес-моделью для киберпреступников, утечки данных и кража никуда не денутся и никуда не денутся.

Новое постановление вступит в силу (и, следовательно, вступит в силу) 25 мая 2018 года, и мы будем надеяться, что оно откроет новую и лучшую эру для защиты личной информации. Этот регламент называется Общим регламентом ЕС по защите данных или GDPR и направлен на руководство и регулирование того, как компании по всему миру будут обрабатывать личную информацию своих клиентов, а также на создание усиленной и унифицированной защиты данных для всех лиц в ЕС.

Чтобы помочь вам на пути к соблюдению GDPR, мы собрали этот живой FAQ, который включает информацию по различным аспектам регулирования. Проверяйте почаще, так как мы будем постоянно обновлять эту статью.

Что такое Общий регламент ЕС по защите данных (GDPR)?

GDPR – это новый регламент, созданный Европейским Союзом. Он создавался четыре года и был окончательно одобрен 14 апреля 2016 г. . Он заменит свою предшественницу, Директиву о защите данных 95/46 / EC, которая была принята в 1995 году.GDPR направлен на регулирование обработки персональных данных физических лиц, в дальнейшем именуемых «гражданами ЕС», проживающих в Европейской экономической зоне (ЕЭЗ), то есть в государствах-членах ЕС, Исландии, Лихтенштейне и Норвегии. GDPR имеет более широкий охват и включает другие важные изменения, учитывающие текущую ситуацию в области кибербезопасности.

Вкратце, GDPR основывается на прошлой директиве. Вот некоторые из ключевых изменений:

- Расширенный территориальный охват: GDPR применяется ко всем компаниям, обрабатывающим персональные данные субъектов данных, проживающих в ЕС / ЕЭЗ, независимо от местонахождения компании.Для уточнения, GDPR применяется к обработке персональных данных контроллерами (компаниями) и обработчиками (организациями, которые обрабатывают данные для компаний) в ЕС / ЕЭЗ, независимо от того, происходит ли сама обработка в ЕС / ЕЭЗ. Компании, не входящие в ЕС / ЕЭЗ, обрабатывающие данные граждан ЕС, также должны будут назначить представителя в ЕС / ЕЭЗ. GDPR также будет применяться к обработке персональных данных субъектов данных в ЕС / ЕЭЗ контроллером или процессором, не зарегистрированным в ЕС / ЕЭЗ.По сути, это затрагивает все компании и организации во всем мире, если они обрабатывают личные данные граждан ЕС.