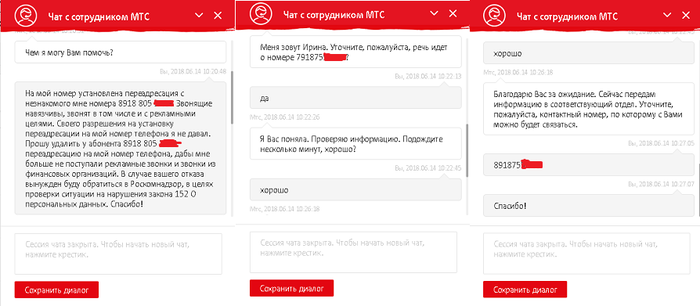

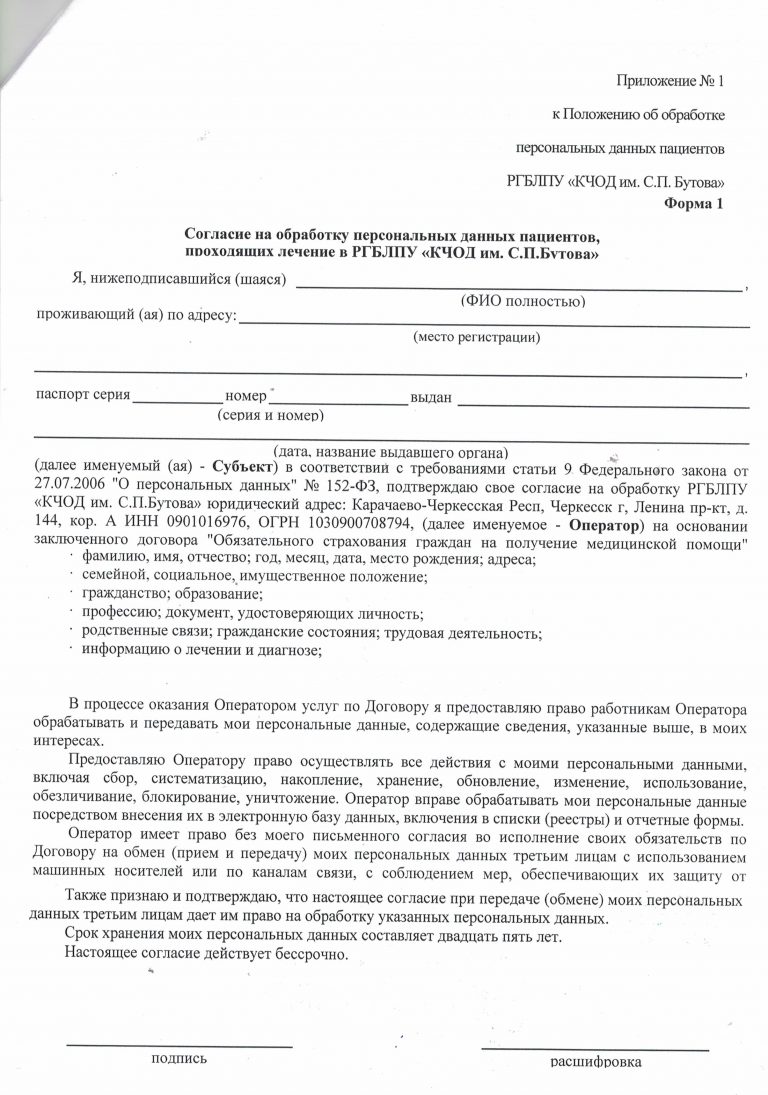

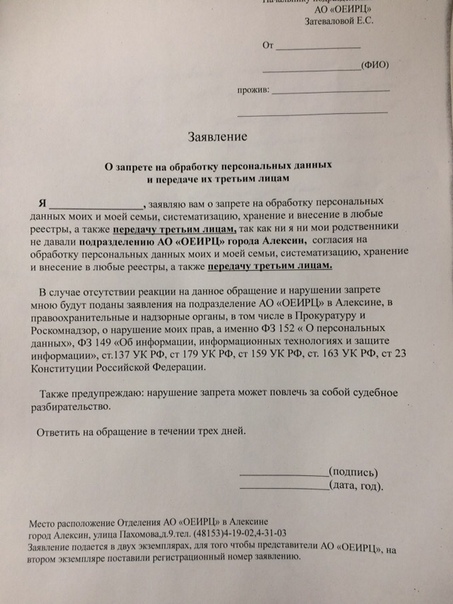

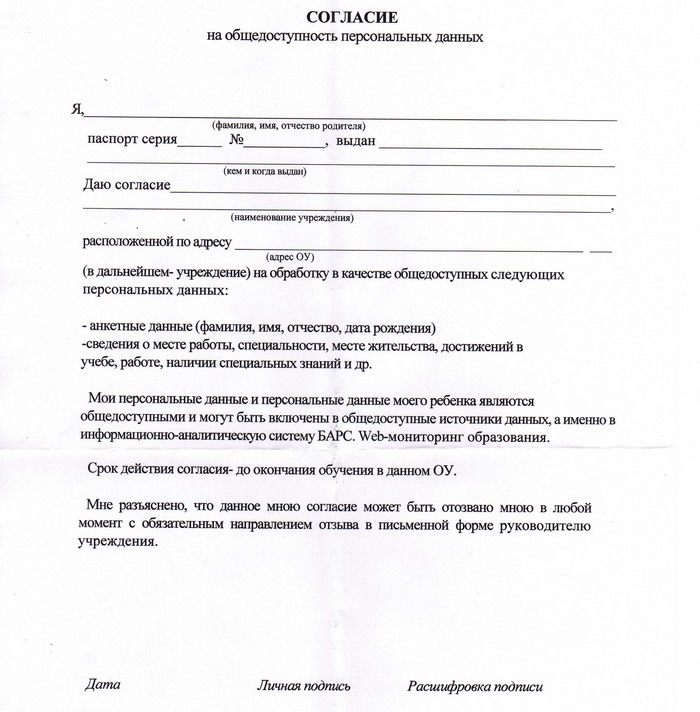

У абонента отсутствует разрешение на передачу персональных данных мтс: Заявление (согласие) на обработку персональных данных

Как за 20 лет телекоммуникации в России совершили революцию

1999

Группа компаний Владимира Гусинского «Медиа-мост» приобрела ведущие интернет-ресурсы «Реклама.ру», «Анекдот.ру», журнал «Интернет» и др., создав самую крупную медиаимперию в рунете.

2000

Отмена обязательного для каждого абонента разрешения на использование мобильного телефона.

До первой половины 2000 г. любой желающий не мог просто так пользоваться мобильным телефоном: требовалось специальное разрешение от Госсвязьнадзора, которое стоило $4.

2001

Основан русскоязычный раздел «Википедии».

2002

Вступил в силу закон «Об электронной цифровой подписи», в соответствии с которым электронная цифровая подпись в электронных документах была признана равнозначной собственноручной подписи на бумажных носителях.

2003

В ноябре 2003 г. был принят новый закон «О связи», в 2004 г. он вступит в силу: учрежден фонд, отчисления в который обязаны платить все операторы связи – резерв, средства из которого должны пойти на развитие связи в тех регионах, где это экономически невыгодно.

2004

Rambler Media Ltd. разместила на альтернативной площадке Лондонской фондовой биржи (AIM) 3 млн акций новой эмиссии и больше 800 000 акций существующих акционеров. Компания привлекла $40 млн.

2006

В марте веб-разработчик Альберт Попков запустил проект «Одноклассники», а в октябре Павел Дуров – социальную сеть «В контакте».

2007

Государственная комиссия по радиочастотам выделила сотовым операторам «большой тройки» частоты для оказания услуг мобильной связи 3G.

2008

В России поступил в продажу первый официальный iPhone 3G – и начался бурный рост спроса на смартфоны.

2009

По данным исследования «Яндекса», к концу 2009 г. месячная аудитория рунета достигла 39,7 млн человек (34% населения).

2010

Mail.ru Group разместила акции на Лондонской фондовой бирже. Общая выручка составила $1,003 млрд, $92 млн из которых получила сама Mail.ru Group.

2011

Компания «Скартел» (бренд Yota) запустила в Новосибирске первую в России сеть четвертого поколения – по технологии LTE.

2012

В соответствии с федеральным законом № 39-ФЗ от 28 июля 2012 г. создан единый реестр запрещенных сайтов. Принятие закона сопровождалось забастовкой российского сегмента «Википедии».

2013

Сотовые абоненты получили право менять сотового оператора с сохранением за ними мобильного номера. С тех пор этой возможностью абоненты воспользовались примерно 14 400 000 раз.

2014

Mail.ru Group полностью консолидировала социальную сеть «В контакте». Основатель «В контакте» Павел Дуров покинул Россию.

2015

Московский городской суд принял решение о блокировке Rutracker.org – крупнейшего пиратского торрент-трекера в России.

2016

Президент России Владимир Путин подписал закон Ирины Яровой–Виктора Озерова: все разговоры, сообщения и интернет-активность пользователей должны записываться и храниться полгода-год. Издержки установки оборудования отслеживания и записи разговоров и сообщений законодатель переложил на сотовых операторов и интернет-провайдеров.

2018

Роскомнадзор по постановлению Таганского суда начал блокировать мессенджер Telegram – компания не выполнила требования ФСБ передать ей ключи шифрования: информацию, используемую криптографическим алгоритмом при шифровке – дешифровке сообщений. Заблокировать Telegram не удалось: мессенджер начал использовать ресурсы облачных хостинг-провайдеров Amazon, Google и Microsoft.

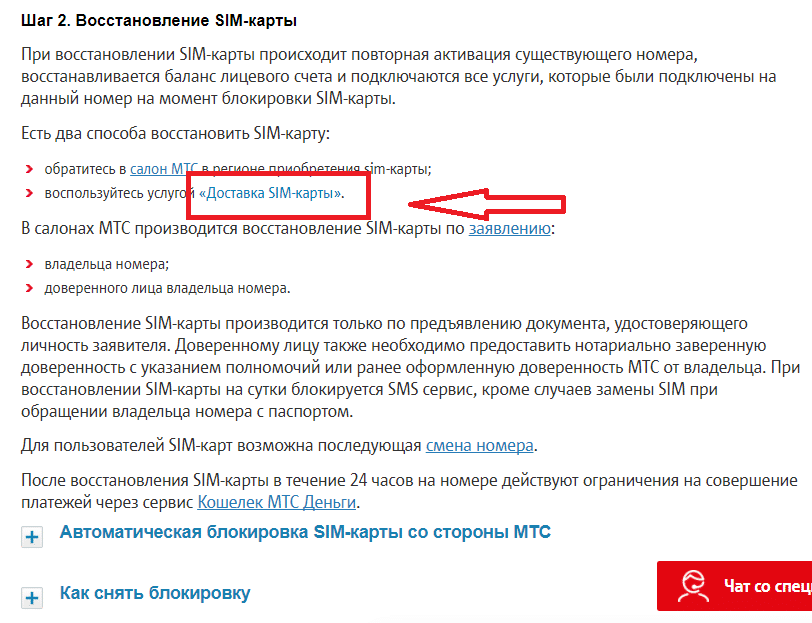

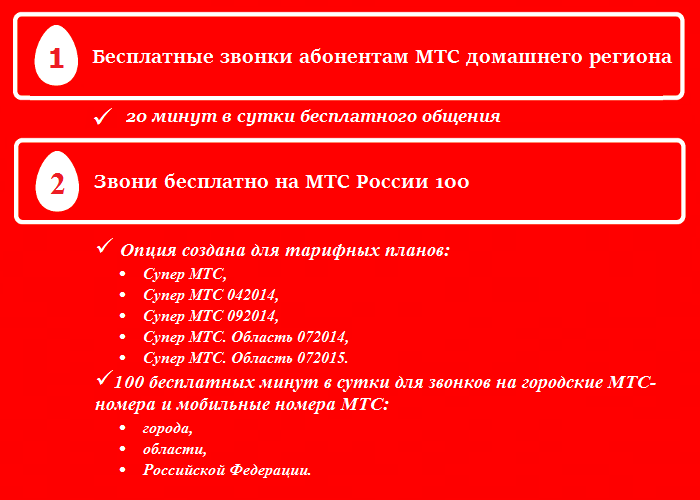

Помощь и поддержка абонентов оператора связи МОТИВ

Включить или отключить услуги, заказать детализацию, получить консультацию специалиста Компании, а также воспользоваться многими другими услугами компании МОТИВ можно не выходя из дома или офиса в любое удобное для Вас время. Просто бесплатно позвоните по номерам 111 (с мобильного МОТИВ при нахождении на территории Большой Урал) или 8 800 240 0000 (с любого телефона при нахождении на всей территории РФ), или отправьте сообщение через WhatsApp +7 900 211 12 11 / Viber или отправьте SMS-запрос на номер 0111 .Для дистанционного заказа услуг необходимо, чтобы на Вашем балансе лицевого счета имелось достаточно средств для оплаты выбранной услуги.

Ряд услуг предусматривает необходимость предоставления заявления в Компанию. Отправить заявление можно по электронной почте на адрес [email protected]. Заявление необходимо оформлять на бланке компании МОТИВ.

В заявлении необходимо указывать идентификационные параметры: ФИО, абонентский номер, номер договора, номер лицевого счета.

Обслуживание корпоративных клиентов производится по номерам ##040 (с мобильного МОТИВ) или (343) 269 0040 или 8 800 240 0040. Отправить заявление можно по электронной почте на адрес [email protected]. Заявление оформляется на фирменном бланке предприятия или на бланке Мотив и заверяется печатью и подписью руководителя (доверенного лица).Стоимость услуг в соответствии с приложениями к Правилам предоставления услуг сотовой радиотелефонной (подвижной) связи.

Услуги, предоставляемые по звонку/заявлению- Включение / отключение дополнительных услуг

Для включения ряда услуг необходимо заявление. Полную информацию Вы можете уточнить у специалиста Контакт-центра.

- Внесение изменений в Заказ (договор).

Услуга предоставляется только физическим лицам. К заявлению необходимо прилагать копию документа, удостоверяющего личность, а также копию документа, подтверждающего изменение ФИО. Абоненту необходимо обратиться в Офис обслуживания в течение 60 дней с даты написания заявления для предъявления оригинала заявления и подписания Дополнительного соглашения о внесении изменений в Договор. В случае неявки абонента в указанные сроки номер подлежит отключению. Повторное подключение производится на общих основаниях. - Временная блокировка номера (до 180 дней)

- Возобновление обслуживания после приостановления обслуживания по причине кражи/утери SIM-карты (в случае, если SIM-карта найдена).

- Возобновление обслуживания после погашения задолженности

- Восстановление PIN и PUK кодов

- Восстановление секретного кода карты оплаты

Необходимо предоставить копию карты оплаты и товарного чека. В заявлении необходимо указать: ФИО заявителя, конт. телефон, серийный номер карты и данные кассового (товарного) чека, аб. номер, на который необходимо активировать карту. Восстановление секретного кода и активация карты на номер, указанный в заявлении, производится в первый раб. день с даты приема заявления.

В заявлении необходимо указать: ФИО заявителя, конт. телефон, серийный номер карты и данные кассового (товарного) чека, аб. номер, на который необходимо активировать карту. Восстановление секретного кода и активация карты на номер, указанный в заявлении, производится в первый раб. день с даты приема заявления. - Детализация (разовая) состоявшихся соединений

Для заказа услуги обязательно наличие «Кодового слова». Факт приема заявления специалистом Контакт-центра подтверждается SMS-уведомлением. - Доставка УПД с детализацией на e-mail

Для заказа услуги обязательно наличие «Кодового слова». Факт приема заявления специалистом Контакт-центра подтверждается SMS-уведомлением. - Доставка счета с детализацией по e-mail (XLS)

Для заказа услуги обязательно наличие «Кодового слова». Факт приема заявления специалистом Контакт-центра подтверждается SMS-уведомлением. - Доставка корреспонденции курьером

Для заказа услуги обязательно наличие «Кодового слова». Факт приема заявления специалистом Контакт-центра подтверждается SMS-уведомлением.

Факт приема заявления специалистом Контакт-центра подтверждается SMS-уведомлением. - Замена SIM-карты

Услуга предоставляется при наличии комплекта «Запасной вариант». - Замена абонентского номера

Абоненту необходимо обратиться в Офис обслуживания в течение 60 дней с даты написания заявления для предъявления оригинала заявления и подписания Дополнительного соглашения о внесении изменений в Договор. В случае неявки абонента в указанные сроки номер подлежит отключению. Повторное подключение производится на общих основаниях. - Замена Дополнительного городского номера

Предоставляется номер г. Екатеринбурга. Абоненту необходимо обратиться в Офис обслуживания в течение 60 дней с даты написания заявления для предъявления оригинала заявления и подписания Дополнительного соглашения о внесении изменений в Договор. В случае неявки абонента в указанные сроки номер подлежит отключению. Повторное подключение производится на общих основаниях. - Изменение адреса доставки УПД (в случае, если это не связано с переоформлением договора)

- Изменение данных контактного лица

- Кодовое слово

Назначение/изменение кодового слова для абонентов индивидуальных тарифных планов (физ. лиц и ИП) производится по звонку в Контакт-центр. Для абонентов корпоративных и индивидуальных (юр.лиц) тарифных планов – по заявлению, направленному в Контакт-Центр.

лиц и ИП) производится по звонку в Контакт-центр. Для абонентов корпоративных и индивидуальных (юр.лиц) тарифных планов – по заявлению, направленному в Контакт-Центр. - Обслуживание в Контакт-центре по кодовому слову

При обращении в Контакт-центр обслуживание абонента производится только по идентификаторам: абонентский номер, ФИО, кодовое слово. - Отказ от обслуживания в Контакт-центре по кодовому слову

- Отключение нежелательных SMS-рассылок

- Повторное подключение с сохранением номера

- Предоставление УПД

Для абонентов индивидуальных и корпоративных тарифных планов (Юр.лиц и ИП) - Предоставление реквизитов договора

- Предоставление текущего акта сверки расчетов

- Прием заявления на возврат денежных средств

- Приостановление обслуживания по причине кражи/утери SIM-карты

- Присвоение либо отключение «Дополнительного городского номера»

Присвоение/отключение дополнительного городского номера для абонентов индивидуальных тарифных планов (физ. лиц и ИП) производится по звонку в Контакт-центр. Для абонентов корпоративных и индивидуальных тарифных планов (юр.лиц) – по заявлению, направленному в Контакт-Центр.

лиц и ИП) производится по звонку в Контакт-центр. Для абонентов корпоративных и индивидуальных тарифных планов (юр.лиц) – по заявлению, направленному в Контакт-Центр.

Предоставляется номер г. Екатеринбурга. Абоненту необходимо в течение 60 дней обратиться в Офис обслуживания для подписания Договора. В случае неявки абонента в указанные сроки номер подлежит отключению. Повторное подключение производится на общих основаниях. - Перенос Дополнительного городского номера

Если перенос дополнительного городского номера осуществляется в рамках разных абонентов:

– заявление заполняет абонент, с которого переносится номер, а заверяют подписями оба абонента;

– идентификационные и контактные данные предоставляют оба абонента.

Если производится обмен дополнительными городскими номерами между двумя абонентами – заявление требуется от каждого абонента.Абоненту необходимо обратиться в Офис обслуживания в течение 60 дней с даты написания заявления для предъявления оригинала заявления и подписания Дополнительного соглашения о внесении изменений в Договор. В случае неявки абонента в указанные сроки номер подлежит отключению. Повторное подключение производится на общих основаниях.

В случае неявки абонента в указанные сроки номер подлежит отключению. Повторное подключение производится на общих основаниях. - Расторжение договора

- Смена тарифного плана

Услуги, предоставляемые по SMS-запросу

- Включение / отключение дополнительных услуг

- Предоставление Интернет-настроек телефона на e-mail

- Предоставление справочной информации

Информация была полезной?

ДаНет

Приносим извинения

Как можно улучшить этот ответ?

ОтправитьБезопасность и основные положения по использованию банковских карт от Газпромбанка

Памятка держателю карты о мерах безопасности при использовании банкоматов

1) Старайтесь пользоваться одними и теми же банкоматами, которые Вам хорошо известны.

2) В случае необходимости использовать новый банкомат, выбирайте хорошо освещенный и установленный в удобном месте.

3) Прежде чем подойти к банкомату, осмотрите окружающее пространство. В случае нахождения поблизости подозрительных людей, воспользуйтесь другим банкоматом.

В случае нахождения поблизости подозрительных людей, воспользуйтесь другим банкоматом.

4) Перед тем как подойти к банкомату, достаньте свою карточку и держите ее в руках. Не открывайте бумажник, кошелёк, сумку, барсетку непосредственно около банкомата или в очереди к нему.

5) Перед использованием банкомата осмотрите его внешний вид. Если Вы обнаружите наличие каких–либо посторонних изделий, предметов, проводов, следов конструктивных изменений, воспользуйтесь другим банкоматом.

6) Будьте особенно осторожны, если кто-то посторонний предлагает Вам около банкомата помощь, даже если у Вас застряла карточка или возникли проблемы с проведением операции. Не набирайте ПИН-код на виду у «помощника», не позволяйте себя отвлечь, т.к. в этот момент мошенники могут забрать из банкомата Вашу карточку или выданные денежные средства.

7) Если у банкомата за Вами находиться очередь, убедитесь, что никто не может увидеть Ваш ПИН-код.

8) При вводе ПИН-кода находитесь как можно ближе к банкомату, вводите ПИН-код средним пальцем руки (при этом, ладонь руки оказывается раскрытой и злоумышленнику гораздо сложнее увидеть, какие кнопки Вы нажимаете), по-возможности, второй рукой закрывайте клавиатуру от постороннего обзора.

9) Вводите ПИН-код только после того как банкомат попросит Вас об этом.

10) Не применяйте физическую силу, чтобы вставить карточку в банкомат.

11) Всегда сохраняйте все распечатанные банкоматом квитанции.

12) Если Вам кажется, что банкомат работает неправильно, нажните кнопку «отмена», заберите свою карточку и воспользуйтесь другим банкоматом. Если проблемы возникли после момента ввода запрошенной суммы, не отходите от банкомата до тех пор, пока не убедитесь в завершении операции, отказе в выдаче или в появлении на экране приглашения провести новую операцию.

13) После получения денежных средств, положите наличность и карточку в бумажник, кошелек, сумку и т. п. и только после этого отходите от банкомата.

п. и только после этого отходите от банкомата.

14) Запомните свой ПИН-код. Если Вы его запишите, всегда будет вероятность, что кто-нибудь сможет его узнать, при этом ответственность за операции с использованием ПИН-кода всегда возлагается на клиента.

15) Никогда и ни при каких-либо обстоятельствах не сообщайте никому свой ПИН-код, в том числе родственникам, знакомым, сотрудникам банка или правоохранительных органов.

16) Обратитесь в свой банк и установите ежедневный лимит снятия денежных средств. Если Вам понадобится снять сумму, превышающую разрешенную, всегда можно позвонить в банк и на время повысить или совсем снять лимит.

17) Подключитесь к системе информирования об операциях по карточке по мобильному телефону при помощи SMS-сообщений. Это позволит не только сразу же узнать о несанкционированной Вами операции по карте, но и самостоятельно ее сразу же заблокировать. Дополнительно Вы можете самостоятельно управлять лимитами снятия (п. 16).

16).

18) Ежемесячно получайте и проверяйте выписки по Вашему карточному счету.

19) Относитесь к хранению карточки также как Вы относитесь к наличным денежным средствам.

20) При пользовании карточкой в торговых предприятиях, следите, чтобы карточка не исчезала из Вашего поля зрения. При необходимости ввести ПИН-код, закройте клавиатуру рукой так, чтобы ни продавец, ни находящиеся рядом с Вами клиенты не видели введенных цифр. Если кто-то увидит Ваш ПИН-код, после этого карточку могут украсть и быстро снять все денежные средства в банкомате. Не вводите ПИН-код для выдачи наличных в местах, не обозначенных как пункт выдачи наличных какого-либо (желательно знакомого Вам по названию) банка.

21) Запишите и всегда храните с собой, но отдельно от карточки, номер Вашей карты, номер телефона Вашего банка, кодовое слово, по которому банк аутентифицирует Вас как законного держателя. Эта информация будет необходима Вам в случае возникновения каких-либо проблем с карточкой (например, в случае ее утраты).

22) Если в результате какой-либо подозрительной ситуации Вам показалось, что Ваш ПИН-код стал известен посторонним людям, обратитесь в Банк для блокировки и перевыпуска карты.

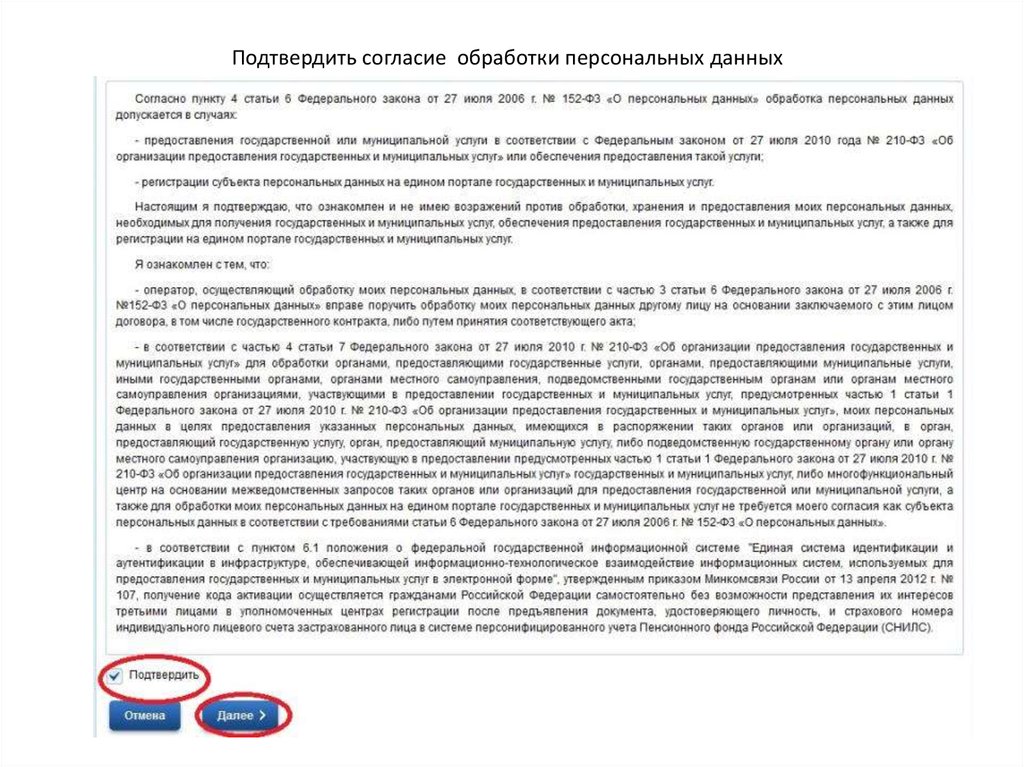

Как не нужно составлять согласие на обработку персональных данных / Хабр

И какие согласия не стоит подписывать.

Доброго времени суток, Хабр!

Эта статья родилась совершенно спонтанно из такой вот истории.

Поскольку я являюсь в том числе соучредителем организации, в которой работаю, мне время от времени приходится подписывать различные документы от банков с которыми мы работаем, то берем кредит, то нужно обеспечить заявку на торгах и так далее. Обычная жизнь обычного ООО.

И вот, вчера мне приносят на подпись очередной документ — согласие на обработку персональных данных от одного локального банка. Я сначала на автомате его подписал, а потом все-таки решил прочитать. Яжпрограммист Я же все-таки специалист в том числе по защите персональных данных.

Под катом разберемся, что с согласием не так и почему оно незаконно.

Текст согласия начинается со слов:

Согласие дается мною для целей заключения с Банком любых договоров и их дальнейшего исполнения, принятия решений или совершения иных действий, порождающих юридические последствия в отношении меня или других лиц, предоставления мне информации об оказываемых Банком услугах и распространяется на следующую информацию: фамилия, имя, отчество… и любая иная информация, относящаяся к моей личности, доступная либо известная в любой конкретный момент времени Банку (далее — «Персональные данные»)

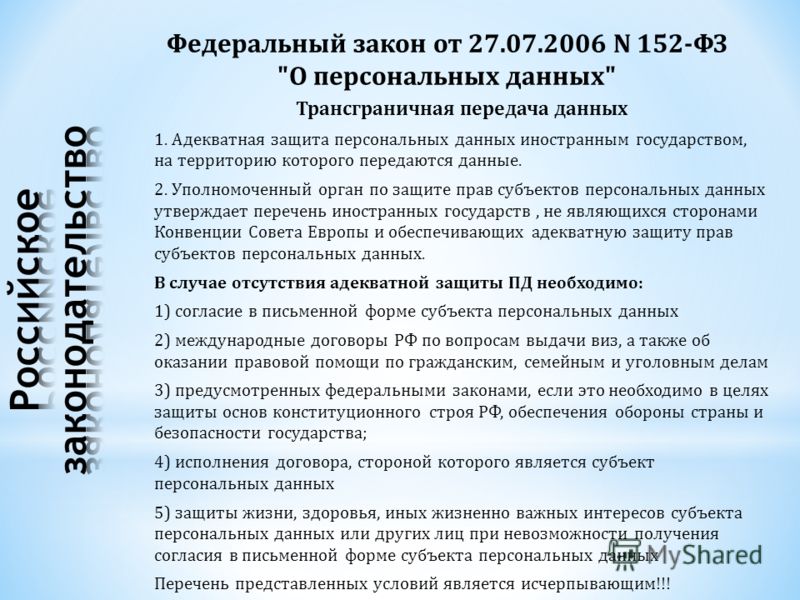

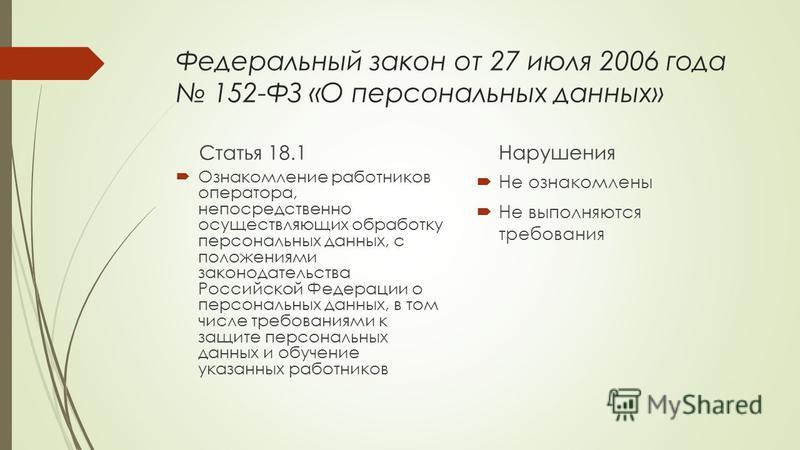

Здесь прекрасно все. Даю свое согласие на обработку любых персональных данных с любыми целями. Ага, щас. Вот что нам говорит об этом федеральный закон №152-ФЗ «О персональных данных»:

ч. 2 статьи 5:

2. Обработка персональных данных должна ограничиваться достижением конкретных, заранее определенных и законных целей.Не допускается обработка персональных данных, несовместимая с целями сбора персональных данных.

Разжевывать не буду. На Хабре люди умные, сами понимаете какие тут коллизии формулировок согласия и закона. А еще немного заставила потупить фраза «любой конкретный момент времени». Хотя может с этой конструкцией и все нормально, если есть филологи, добро пожаловать в комментарии.

Едем дальше. Текст согласия (орфография и пунктуация сохранены):

Настоящее согласие действует в течении 5 (пяти) лет после истечения сроков хранения соответствующей информации или документов, содержащих вышеуказанную информацию, определяемых в соответствии с законодательством Российской Федерации и договорными отношениями, после чего может быть отозвано путем направления мною соответствующего письменного уведомления Банку не менее чем за 3 (три) месяца до момента отзыва согласия.

Мне жаль огорчать Банк, но согласие в соответствии с

частью 2 статьи 9 все того же закона «О персональных данных» может быть отозвано в любой момент. Да и вообще что за бред — согласие может быть отозвано только после завершения срока действия согласия?

Да и вообще что за бред — согласие может быть отозвано только после завершения срока действия согласия?

Далее идет абзац о действиях, которые можно совершать с моими персональными данными. Я даже не буду приводить оттуда цитату. Думаю итак понятно, что действия могут совершаться любые.

Ну и последний абзац тоже шедеврален (орфография и пунктуация сохранены):

Настоящим я признаю и подтверждаю, что в случае необходимости предоставления Персональных данных для достижения указанных выше целей третьему лицу (в том числе некредитной и небанковской организации), а равно как при привлечении третьих лиц к оказанию услуг в указанных целях, передачи Банком принадлежащих ему функций и полномочий иному лицу, Банк вправе в необходимом объеме раскрывать для совершения вышеуказанных действий информацию обо мне лично (включая мои Персональные данные) таким третьим лицам, их агентам и иным уполномоченным ими лицам, а также предоставлять таким лицам соответствующие документы, содержащие такую информацию. Также настоящим признаю и подтверждаю, что настоящее согласие считается данным мною любым третьим лицам, указанным выше, с учетом соответствующих изменений, и любые такие третьи лица имеют право на обработку Персональных данных на основании настоящего согласия.

Просто шикарно. Мало того, что Банк может делать что хочет с моими ЛЮБЫМИ персональными данными, так он еще и имеет право передавать их кому угодно, как угодно, в каком угодно объеме.

Что говорит закон?

часть 1 статьи 9:

Согласие на обработку персональных данных должно быть конкретным, информированным и сознательным.

Извините, но ЭТО назвать «информированным и конкретным» язык не поворачивается.

При этом и регуляторы на проверках по нашему опыту за такие «согласия» сразу выписывают штраф. Я, в общем-то, и начал подписывать не глядя, думая, что такие тексты сгинули где-нибудь в 2012 году, а то и раньше. Печально видеть такое от финансовой организации, в которой наверняка сидит орава юристов.

Что же делать вам как организации? Составлять действительно конкретные и информированные согласия. Четко и не двусмысленно формулировать цели обработки и конкретные категории персональных данных, которые не являются излишними по заявлению к указанным целям. Если планируете передавать персональные данные третьим лицам, то придется попотеть и указать конкретные третьи лица, конкретные передаваемые персональные данные и конкретные цели такой передачи (важно помнить, что здесь не нужно указывать, то что вы обязаны передавать в соответствии с какими-либо Федеральными законами).

Что вам делать как субъекту персональных данных, если видите такое согласие? Тут все зависит от конкретной ситуации. Если вы откажитесь подписать согласие, то вам скорее всего сообщат, что в таком случае вам не смогут оказать услугу. Если услуга вам очень нужна, подписывайте согласие, получайте услугу, но потом можно нажаловаться на нарушение закона «О персональных данных» например сюда.

И помните, что если вы что-то где-то подписали, то это еще не значит, что Банк или кто-либо еще после этого может творить что захочет с вашими персональными данными. Любые договоры, согласия и прочие документы, прямо противоречащие действующему законодательству являются незаконными.

Любые договоры, согласия и прочие документы, прямо противоречащие действующему законодательству являются незаконными.

Что касается конкретной истории, то «куда надо» я сообщил. Ждем развития ситуации. Собственно поэтому пока что не разглашаем название Банка, вдруг одумается и исправится. Если нет, то, видимо, будет вторая часть — продолжение, в том числе с оглашением имен «героев» и реакцией регуляторов.

UPD 29.11.2019:

Пришел ответ от РКН на мое обращение:

… сначала идут цитаты из 152-ФЗ на 2 страницы…, затем:

Дополнительно сообщаю, что оценка деятельности оператора, осуществляющего обработку персональных данных, на предмет соответствия требованиям законодательства Российский Федерации в области персональных данных осуществляется при проведении контрольно-надзорных мероприятий в отношении указанного оператора.

В соответствии с пп. «б» п. 8 Правил организации и осуществления государственного контроля и надзора за обработкой персональных данных, утвержденных постановлением Правительства Российской Федерации от 13.02.2019 № 146 (далее – Правила), внеплановые проверки проводятся на основании приказа органа по контролю и надзору, изданного по результатам рассмотрения обращений граждан, поступивших в орган по контролю и надзору, при условии наличия в обращении материалов, подтверждающих факт нарушения их прав, определенных статьями 14-17 Федерального закона «О персональных данных», действиями (бездействием) оператора при обработке их персональных данных.

Вместе с тем, обстоятельства, указанные в Вашем обращении, не подпадают под основания, установленные Правилами, в связи с чем, Ваше обращение не является основанием для проведения Управлением Роскомнадзора по Приморскому краю внеплановой проверки.

Вы имеете право самостоятельного обращения в суд с исковым заявлением, если полагаете, что нарушены Ваши права как субъекта персональных данных. С порядком защиты Ваших прав можете ознакомиться в главе 3 «Права субъекта персональных данных».

Чего и требовалось ожидать: «Спи спокойно, гражданин, твои права не нарушаются»

Информация абонентам Wifire – свежие новости Вашего интернет провайдера для Москвы и Московской области

Перед активацией сим-карты необходимо выполнить настройку устройства: Для того чтобы настроить доступ в Интернет на смартфоне или планшете, если этого не произошло автоматически, необходимо открыть:

- iOS: Настройки → Сотовая связь → Сотовая сеть передачи данных.

- Android: Настройки → Беспроводные сети → Мобильная сеть → Точки доступа (APN).

- Windows Phone: Настройки → Передача данных → Добавить точку интернет-доступа.

- Windows Phone: Настройки → Передача данных → Добавить точку интернет-доступа.

- APN: internet.nbn (для Орловской области internet.nbn.mc)

- Имя пользователя / Username / Login: оставить пустое поле

- Пароль / Password / Pass: оставить пустое поле

- Тип APN: default

- MСC: 250

- MNC: 59

После сохранения настроек обязательно перезагрузите устройство.

После сохранения настроек обязательно перезагрузите устройство.МегаФон и AliExpress Россия запустили «Мобильный ID» в приложении интернет-платформы | | Infopro54

Сервис «Мобильный ID» теперь доступен клиентам самого посещаемого маркетплейса в стране — AliExpress Россия, сообщает пресс-служба компании МегаФон.

Количество активных покупателей AliExpress Россия за последние 12 месяцев превысило 27,9 млн человек. Маркетплейс продолжает динамично развиваться: его посещаемость среди абонентов МегаФона за девять месяцев 2021 года увеличилась в 4 раза по сравнению с аналогичным периодом 2020 года.

Сейчас на маркетплейсе представлены товары более 350 тысяч продавцов, среди которых 275 тысяч – иностранные. Для получения зарубежных посылок в пунктах выдачи покупателю необходимо заполнить данные для таможенного оформления заказа. С «Мобильным ID» не нужно запоминать и вносить эту информацию вручную, сервис предложит загрузить все данные автоматически – достаточно указать свой номер телефона и следовать простым инструкциям.

С «Мобильным ID» не нужно запоминать и вносить эту информацию вручную, сервис предложит загрузить все данные автоматически – достаточно указать свой номер телефона и следовать простым инструкциям.

— Покупатели все чаще выбирают онлайн-шоппинг за большой ассортимент и возможность экономить время, но вместе с этим растет и конкуренция между магазинами. «Мобильный ID» помогает интернет-площадкам упростить клиентский путь и в результате повысить конверсию продаж. Мы постоянно расширяем возможности «Мобильного ID» и рады, что теперь им могут воспользоваться клиенты AliExpress Россия, — отмечает директор по развитию корпоративного бизнеса МегаФона Наталья Талдыкина.

Все личные данные пользователя «Мобильного ID» надежно защищены. Передача информации осуществляется с согласия клиента в закодированном формате, расшифровать который можно только индивидуальным ключом SIM-карты. Это исключает мошеннические операции и гарантирует пользователю конфиденциальность его данных. Функцией автозаполнения данных могут воспользоваться абоненты МегаФона и других операторов.

Функцией автозаполнения данных могут воспользоваться абоненты МегаФона и других операторов.

Помимо приложения AliExpress Россия, «Мобильный ID» используется в ряде собственных сервисов МегаФона, в интернет-магазинах, банках и других онлайн-площадках, а также для подключения к Wi-Fi в аэропорту Шереметьево.

Передача данных за пределы ЕС: каковы правила?

Закон о защите данных в Великобритании изменился в результате Brexit. Вы можете найти последние инструкции здесь .

Если вы передаете данные за пределы ЕЭЗ, GDPR (Общие правила защиты данных) налагает некоторые ограничения.

Это относится ко всем передачам данных, независимо от размера передачи или того, как часто вы их выполняете.

Итак, как сделать ограниченный перевод в соответствии с GDPR? Мы объясняем в этом посте.

Как узнать, делаю ли я ограниченный перевод?

Передача персональных данных считается ограниченной, если:

1) GDPR применяется к вашей обработке персональных данных, которые вы передаете.

Чтобы узнать, что представляют собой персональные данные, см. GDPR: Как изменилось определение персональных данных.

2) Вы отправляете личные данные (или делаете их доступными) получателю, к которому GDPR не применяется.Обычно это относится к получателям, находящимся в стране за пределами ЕЭЗ.

3) Получатель является отдельной организацией или физическим лицом. Это включает переводы в другую компанию в той же корпоративной группе.

Как осуществить ограниченный перевод в соответствии с GDPR

Чтобы соответствовать GDPR, вы должны учитывать следующие факторы:

1) Подпадает ли ограниченный перевод «решением о достаточности»?

Если вы совершаете ограниченный перевод, вам необходимо знать, подпадает ли он под «решение о достаточности» Европейской комиссии.

ICO описывает «решение об адекватности» как:

… вывод Комиссии о том, что правовая база, действующая в этой стране, территории, секторе или международной организации, обеспечивает «адекватную» защиту прав и свобод людей в отношении их личных данных.

2) Охватывается ли ограниченная передача соответствующими гарантиями?

Если нет «решения о достаточности» для вашего ограниченного перевода, вам необходимо выяснить, можете ли вы сделать перевод с учетом «соответствующих мер безопасности», перечисленных в GDPR.

Эти «соответствующие меры предосторожности» таковы:

- Юридически обязательный и имеющий исковую силу документ между государственными органами или органами.

- Обязательные корпоративные правила.

- Стандартные положения о защите данных, принятые Комиссией.

- Стандартные положения о защите данных, принятые надзорным органом и утвержденные Комиссией.

- Утвержденный кодекс поведения вместе с обязательными и имеющими исковую силу обязательствами получателя за пределами ЕЭЗ.

- Сертификация в соответствии с утвержденным механизмом сертификации вместе с обязательными и имеющими силу обязательствами получателя за пределами ЕЭЗ.

- Условия договора, утвержденные надзорным органом.

- Административные договоренности между государственными органами или органами, которые включают обеспеченные правовой санкцией и действующие права для лиц, чьи персональные данные передаются, и которые были санкционированы надзорным органом.

3) Подпадает ли ограниченный перевод под исключение?

Если вы осуществляете ограниченный перевод, на который не распространяется «решение о достаточности» или соответствующие меры безопасности, перечисленные выше, вы можете осуществить перевод только в том случае, если он подпадает под одно из восьми «исключений», изложенных в статье 49 Закона. GDPR.

Эти исключения:

Исключение 1: Физическое лицо дало свое явное согласие на ограниченную передачу.

Исключение 2. У вас есть договор с физическим лицом и ограниченная передача, необходимая вам для выполнения этого договора.

ИЛИ

Вы собираетесь заключить договор с физическим лицом и ограниченный перевод, необходимый вам, чтобы предпринять шаги, запрошенные физическим лицом для заключения этого контракта.

Исключение 3: У вас есть (или вы заключаете) контракт с физическим лицом, которое выгодно другому физическому лицу, чьи данные передаются, и эта передача необходима вам для заключения этого контракта или выполнения этого контракта.

Исключение 4: Вам необходимо выполнить ограниченную передачу по важным причинам, представляющим общественный интерес.

Исключение 5: Вам необходимо выполнить ограниченный перевод, чтобы установить, есть ли у вас юридический иск, чтобы подать юридический иск или защитить юридический иск.

Исключение 6: Вам необходимо выполнить ограниченный перевод для защиты жизненно важных интересов человека. Он или она должны быть физически или юридически неспособны дать согласие.

Исключение 7: Вы выполняете ограниченный перевод из публичного реестра.

Исключение 8: вы совершаете разовый ограниченный перевод, и это соответствует вашим законным интересам.

А как насчет Брексита?

После Brexit Великобритания предоставила ЕС решение об адекватности, что позволило организациям беспрепятственно передавать данные в ЕС.А в июне 2021 года ЕС ответил тем же, предоставив Великобритании решение об адекватности.

Эти решения означают, что организации могут передавать личные данные в оба региона и из них без каких-либо дополнительных мер защиты, таких как SCC (стандартные договорные положения) и BCR (обязательные корпоративные правила).

Тем не менее, требования к защите данных, предусмотренные GDPR, по-прежнему должны соблюдаться при передаче данных.

Псевдонимизация и шифрование

GDPR рекомендует организациям использовать псевдонимы и / или шифровать все личные данные.

Это не остановит доступ злоумышленников к информации в целом, но значительно усложнит им задачу.

Псевдонимизация маскирует данные, заменяя идентифицирующую информацию искусственными идентификаторами.

Несмотря на то, что псевдонимизация играет ключевую роль в защите данных – она упоминается в GDPR 15 раз – и может помочь защитить конфиденциальность и безопасность личных данных, она имеет свои ограничения, поэтому в GDPR также упоминается шифрование.

Шифрование также скрывает информацию, заменяя идентификаторы чем-то другим.

Но в то время как псевдонимизация позволяет любому, у кого есть доступ к данным, просматривать часть набора данных, шифрование позволяет только утвержденным пользователям получить доступ к полному набору данных.

Псевдонимизация и шифрование могут использоваться одновременно или по отдельности, и хотя ни одно из них не требует технических знаний для реализации, трудность для организаций состоит в том, чтобы внедрить подходящие политики и процедуры безопасности и информировать персонал об их обязанностях.

В июле 2020 года Европейский суд (Европейский суд) заявил, что программа Privacy Shield между ЕС и США, которую организации использовали для трансатлантической передачи личных данных, больше не действует.

Это решение было принято после жалоб австрийского активиста по вопросам конфиденциальности Макса Шремса, который утверждал, что практика массового наблюдения со стороны правительства США противоречит средствам защиты, которые должен был обеспечивать Privacy Shield.

Примерно 5 000 организаций, которые в настоящее время используют эту структуру, теперь должны будут полагаться на SCC (стандартные договорные положения), которые представляют собой юридические контракты, определяющие условия передачи данных.

Schrems также оспорил их действительность, и хотя Европейский суд решил не отменять их, он ограничил их применимость.

Организации и регулирующие органы должны проводить индивидуальный анализ SCC, чтобы определить, соответствуют ли меры защиты государственного доступа к данным стандартам ЕС.

Это будет сложной задачей для всех организаций, потому что, чтобы избежать нарушения GDPR, вам понадобится экспертное руководство.

Если у вас нет сотрудника, который мог бы дать такой совет, вам помогут наша оценка и план действий по передаче данных GDPR между ЕС и США.

Наша команда экспертов проведет подробный анализ ваших записей обработки, карт процессов и карт потоков данных, чтобы определить процессы, которые необходимо решить.

Затем они предоставят пошаговые рекомендации, чтобы убедиться, что вы можете эффективно осуществлять трансатлантическую передачу данных и при этом соответствовать вашим требованиям к защите данных.

Версия этого блога была первоначально опубликована 4 января 2018 года.

Право на переносимость данных | ICO

Краткий обзор

- Право на переносимость данных позволяет физическим лицам получать и повторно использовать свои личные данные в своих целях в различных службах.

- Он позволяет им легко перемещать, копировать или передавать личные данные из одной ИТ-среды в другую безопасным и надежным способом, не влияя на удобство использования.

- Это позволяет людям воспользоваться приложениями и службами, которые могут использовать эти данные, чтобы найти для них более выгодную сделку или помочь им понять свои привычки в отношении расходов.

- Право распространяется только на информацию, которую физическое лицо предоставило контроллеру.

- Некоторые организации в Великобритании уже предлагают переносимость данных с помощью midata и аналогичных инициатив, которые позволяют людям просматривать, получать доступ и использовать свои личные данные о потреблении и транзакциях переносимым и безопасным способом.

Контрольные списки

Подготовка к запросам на переносимость данных

☐ Мы знаем, как распознать запрос на переносимость данных, и понимаем, когда применимо право.

☐ У нас есть политика в отношении того, как записывать запросы, которые мы получаем устно.

☐ Мы понимаем, когда мы можем отклонить запрос, и знаем, какую информацию мы должны предоставить отдельным лицам, когда мы это делаем.

Выполнение запросов на переносимость данных

☐ Мы можем передавать личные данные в структурированных, широко используемых и машиночитаемых форматах.

☐ Мы используем безопасные методы для передачи личных данных.

☐ У нас есть процессы, гарантирующие, что мы ответим на запрос о переносе данных без неоправданной задержки и в течение одного месяца с момента получения.

☐ Нам известны обстоятельства, при которых мы можем продлить срок ответа на запрос.

Вкратце

Какое право на переносимость данных?

Право на переносимость данных дает людям право получать персональные данные, которые они предоставили контроллеру, в структурированном, широко используемом и машиночитаемом формате.Это также дает им право потребовать, чтобы контроллер передавал эти данные напрямую другому контроллеру.

Когда применяется право?

Право на переносимость данных применяется только когда:

- вашим законным основанием для обработки этой информации является согласие или на выполнение контракта; и

- вы выполняете обработку автоматическими средствами (т. Е. Исключая бумажные файлы).

На что распространяется право?

Информация находится в рамках права на переносимость данных только в том случае, если это личные данные лица, которое они вам предоставили.

Что означает «предоставлено контроллеру»?

Иногда личные данные, предоставленные вам человеком, будет легко идентифицировать (например, его почтовый адрес, имя пользователя, возраст). Однако значение данных, «предоставленных вам», этим не ограничивается. Это также личные данные, полученные в результате наблюдения за деятельностью человека (например, при использовании устройства или услуги).

Это может включать:

- история использования сайта или поисковой активности;

- данные о трафике и местоположении; или

- «сырые» данные, обрабатываемые подключенными объектами, такими как интеллектуальные счетчики и носимые устройства.

Он не включает никаких дополнительных данных, которые вы создали на основе данных, предоставленных вам отдельным лицом. Например, если вы используете предоставленные ими данные для создания профиля пользователя, эти данные не будут входить в сферу переносимости данных.

Однако следует учитывать, что если эти «предполагаемые» или «производные» данные являются личными данными, вам все равно необходимо предоставить их физическому лицу, если они сделают запрос на предметный доступ. Принимая это во внимание, если очевидно, что лицо ищет доступ к предполагаемым / производным данным в рамках более широкого запроса на переносимость, было бы хорошей практикой включить эти данные в свой ответ.

Применяется ли право к анонимным или псевдонимным данным?

Право на переносимость данных распространяется только на личные данные. Это означает, что это не относится к действительно анонимным данным. Однако псевдонимные данные, которые могут быть четко связаны с физическим лицом (например, если это лицо предоставляет соответствующий идентификатор), находятся в сфере действия права.

Что произойдет, если личные данные включают информацию о других?

Если запрошенная информация включает информацию о других лицах (например, данные третьих лиц), вам необходимо подумать, не повлияет ли передача этих данных неблагоприятным образом на права и свободы этих третьих лиц.

Вообще говоря, предоставление сторонних данных лицу, делающему запрос на переносимость, не должно быть проблемой, если предположить, что запрашивающий предоставил эти данные вам в первую очередь в своей информации. Тем не менее, вы всегда должны учитывать, не окажет ли неблагоприятное влияние на права и свободы третьих лиц, в частности, когда вы передаете данные напрямую другому контроллеру.

Если запрошенные данные были предоставлены вам несколькими субъектами данных (например, совместный банковский счет), вы должны убедиться, что все стороны согласны с запросом на переносимость.Это означает, что вам, возможно, придется добиваться согласия всех вовлеченных сторон.

На что имеет право физическое лицо?

Право на переносимость данных дает физическому лицу:

- получить копию своих персональных данных; и / или Персональные данные

- передаются от одного контролера другому.

Физические лица имеют право получать свои персональные данные и хранить их для дальнейшего личного использования. Это позволяет человеку управлять своими личными данными и повторно использовать их.Например, человек хочет получить свой список контактов из приложения веб-почты, чтобы создать список свадеб или сохранить свои данные в хранилище личных данных.

Вы можете добиться этого одним из следующих способов:

- напрямую передает запрашиваемые данные физическому лицу; или

- , предоставляющий доступ к автоматизированному инструменту, который позволяет человеку самостоятельно извлекать запрошенные данные.

Это не налагает на вас обязательства предоставлять частным лицам более общий и рутинный доступ к вашим системам – только для извлечения их данных после запроса о переносимости.

У вас может быть предпочтительный метод предоставления запрошенной информации в зависимости от количества и сложности запрошенных данных. В любом случае вам необходимо убедиться, что метод безопасен.

В любом случае вам необходимо убедиться, что метод безопасен.

Каковы ограничения при передаче личных данных другому контролеру?

Физические лица имеют право попросить вас беспрепятственно передать их личные данные напрямую другому контролеру. Если это технически возможно, сделайте это.

Вы должны рассмотреть техническую осуществимость передачи по запросу за запросом.Право на переносимость данных не накладывает на вас обязательств по внедрению или обслуживанию систем обработки, которые технически совместимы с системами других организаций (UK GDPR Recital 68). Однако вы должны использовать разумный подход, и это, как правило, не должно создавать препятствий для передачи.

Без препятствий означает, что вы не должны создавать никаких юридических, технических или финансовых препятствий, которые замедляют или препятствуют передаче личных данных физическому лицу или другой организации.

Однако могут быть законные причины, по которым вы не можете осуществить передачу. Например, если передача негативно повлияет на права и свободы других людей. Однако вы обязаны обосновать, почему эти причины законны и почему они не являются «препятствием» для передачи.

Например, если передача негативно повлияет на права и свободы других людей. Однако вы обязаны обосновать, почему эти причины законны и почему они не являются «препятствием» для передачи.

Несем ли мы ответственность за личные данные, которые мы передаем другим?

Если вы предоставляете информацию непосредственно физическому лицу или другой организации в ответ на запрос о переносимости данных, вы не несете ответственности за любую последующую обработку, выполняемую этим физическим лицом или другой организацией.Однако вы несете ответственность за передачу данных и должны принимать соответствующие меры для обеспечения их безопасной передачи в нужное место назначения.

Если вы предоставляете данные физическому лицу, возможно, что он будет хранить информацию в системе с меньшей безопасностью, чем ваша собственная. Следовательно, вы должны информировать об этом людей, чтобы они могли предпринять шаги для защиты полученной информации.

Вам также необходимо убедиться, что вы соблюдаете другие положения GDPR Великобритании.Например, хотя право на переносимость данных не связано с конкретным обязательством по проверке и проверке качества передаваемых вами данных, вы уже должны были предпринять разумные шаги для обеспечения точности этих данных, чтобы соответствовать требованиям принцип точности GDPR Великобритании.

Как мы должны предоставлять данные?

Вы должны предоставить личные данные в следующем формате:

- структурированный;

- обычно используется; и

- машиночитаемый.

Хотя эти термины не определены в GDPR Великобритании, эти три характеристики могут помочь вам решить, подходит ли формат, который вы собираетесь использовать.

Вы также можете найти соответствующую информацию в «Руководстве по открытым данным», опубликованном Open Knowledge International. Справочник представляет собой руководство по «открытым данным», информации, к которой можно получить свободный доступ и которую можно повторно использовать для любых целей, особенно информации, хранящейся в государственном секторе. Справочник содержит ряд определений, имеющих отношение к праву на переносимость данных, и некоторые из них включены в данное руководство ниже.

Что означает «структурированный»?

Структурированные данные упрощают передачу и повышают удобство использования.

Справочник по открытым данным определяет «структурированные данные» как:

«данные, в которых структурная взаимосвязь между элементами явно выражена в том, как данные хранятся на диске компьютера».

Это означает, что программное обеспечение должно уметь извлекать определенные элементы данных. Примером структурированного формата является электронная таблица, где данные организованы в строки и столбцы, то есть они «структурированы».На практике некоторые обрабатываемые вами персональные данные уже будут в структурированной форме.

Во многих случаях, если формат структурирован, он также является машиночитаемым.

Что означает «часто используемый»?

Это просто означает, что выбранный вами формат должен быть широко распространенным и хорошо зарекомендовавшим себя.

Однако тот факт, что формат является «широко используемым», не означает, что он подходит для переносимости данных. Вы должны учитывать, является ли он «структурированным» и «машиночитаемым».Хотя вы можете использовать обычные программные приложения, которые сохраняют данные в широко используемых форматах, этого может быть недостаточно для удовлетворения требований переносимости данных.

Что означает “машиночитаемый”?

В Справочнике по открытым данным указано, что “машиночитаемые” данные:

«Данные в формате данных, который может автоматически считываться и обрабатываться компьютером».

Кроме того, Правило 2 Регламента о повторном использовании информации государственного сектора 2015 определяет «машиночитаемый формат» как:

‘Формат файла, структурированный таким образом, чтобы программные приложения могли легко идентифицировать, распознавать и извлекать определенные данные, включая отдельные утверждения фактов и их внутреннюю структуру.’

Машиночитаемые данные могут быть непосредственно доступны приложениям, запрашивающим эти данные через Интернет. Это осуществляется с помощью интерфейса прикладного программирования («API»).

Если у вас есть возможность реализовать такую систему, вы можете упростить обмен данными с отдельными лицами и легко отвечать на запросы о переносимости данных.

Должны ли мы использовать «совместимый» формат?

Хотя вы не обязаны использовать совместимый формат, это поощряется GDPR Великобритании, который стремится продвигать концепцию взаимодействия.Счет 68 говорит:

«Следует поощрять контроллеров данных к разработке совместимых форматов, обеспечивающих переносимость данных».

Взаимодействие позволяет различным системам обмениваться информацией и ресурсами. «Совместимый формат» – это тип формата, который позволяет обмениваться данными между различными системами и быть понятным для обеих.

В то же время от вас не ожидается, что вы будете поддерживать системы, которые технически совместимы с системами других организаций.Переносимость данных предназначена для создания совместимых систем, а не совместимых.

Какие форматы мы можем использовать?

Возможно, вы уже используете соответствующий формат в своих сетях и системах, и / или вам может потребоваться использовать определенный формат из-за конкретной отрасли или сектора, частью которого вы являетесь. При условии, что он соответствует требованиям к структурированности, общему использованию и машинному считыванию, он может быть подходящим для запроса на переносимость данных.

GDPR Великобритании не требует от вас внутреннего использования открытых форматов.Ваши системы обработки действительно могут использовать проприетарные форматы, к которым люди не смогут получить доступ, если вы предоставите им данные в этих форматах. В этих случаях вам необходимо выполнить дополнительную обработку персональных данных, чтобы привести их в формат, требуемый GDPR Великобритании.

Если в вашей отрасли или секторе не используется какой-либо конкретный формат, вы должны предоставлять личные данные, используя открытые форматы, такие как CSV, XML и JSON. Вы также можете обнаружить, что эти форматы проще всего использовать при ответах на запросы о переносимости данных.

Дополнительную информацию о CSV, XML и JSON см. Ниже.

Что такое CSV?

CSV означает «Значения, разделенные запятыми». Он определяется в Руководстве по открытым данным как:

‘стандартный формат данных электронной таблицы. Данные представлены в виде простого текстового файла, где каждая строка данных располагается на новой строке, а значения в каждой строке разделяются запятыми. Это очень простой открытый формат, который легко использовать и широко используется для публикации открытых данных ».

CSV используется для обмена данными и широко поддерживается программными приложениями.Несмотря на то, что CSV не стандартизирован, он, тем не менее, структурирован, широко используется и машиночитаем и поэтому является подходящим форматом для использования при ответе на запрос о переносимости данных.

Что такое XML?

XML означает «расширяемый язык разметки». Он определяется в Руководстве по открытым данным как:

«простой и мощный стандарт для представления структурированных данных».

Это формат файла, предназначенный как для чтения человеком, так и для машинного чтения.В отличие от CSV, XML определяется набором открытых стандартов, поддерживаемых Консорциумом World Wide Web («W3C»). Он широко используется для документов, но также может использоваться для представления структур данных, таких как те, которые используются в веб-сервисах.

Это означает, что XML может обрабатываться API, что облегчает обмен данными. Например, вы можете разработать или реализовать API для обмена личными данными в формате XML с другой организацией. В контексте переносимости данных это может позволить вам передавать личные данные в хранилище личных данных человека или в другую организацию, если это лицо попросило вас об этом.

Что такое JSON?

JSON означает «Нотация объектов JavaScript». Справочник по открытым данным определяет JSON как:

‘простой, но мощный формат данных. Он может описывать сложные структуры данных, хорошо читается как машинами, так и человеком, и не зависит от платформы и языка программирования, и поэтому является популярным форматом для обмена данными между программами и системами ».

Это формат файла, основанный на языке JavaScript, который используют многие веб-сайты и который используется в качестве формата обмена данными.Как и XML, его могут читать люди или машины. Это также стандартизированный открытый формат, поддерживаемый W3C.

Это единственные форматы, которые мы можем использовать?

CSV, XML и JSON – это три примера структурированных, широко используемых и машиночитаемых форматов, которые подходят для переносимости данных. Однако это не означает, что вы обязаны их использовать. Существуют и другие форматы, которые также отвечают требованиям переносимости данных.

Пример

Формат RDF или «Resource Description Framework» также является структурированным, широко используемым, машиночитаемым форматом.Это открытый стандарт, опубликованный консорциумом W3C и предназначенный для обеспечения взаимодействия между приложениями, обменивающимися информацией.

Однако следует учитывать природу запроса на переносимость. Если человек не может использовать формат, даже если он структурирован, широко используется и машиночитаем, тогда данные будут бесполезны для него.

Какие обязанности мы несем, когда получаем персональные данные из-за запроса на переносимость данных?

Когда вы получаете персональные данные, которые были переданы как часть запроса на переносимость данных, вам необходимо обработать эти данные в соответствии с требованиями защиты данных.

При принятии решения о том, следует ли принимать и сохранять личные данные, вы должны учитывать, являются ли данные актуальными и не чрезмерными по отношению к целям, для которых вы будете их обрабатывать. Вам также необходимо учитывать, содержат ли данные какую-либо информацию третьих лиц.

Как новый контролер, вы должны убедиться, что у вас есть соответствующая законная основа для обработки любых данных третьих лиц, и что такая обработка не оказывает неблагоприятного воздействия на права и свободы этих третьих сторон.Если вы получили персональные данные, которые у вас нет оснований хранить, вы должны удалить их как можно скорее. Когда вы принимаете и сохраняете данные, вы несете ответственность за соблюдение требований GDPR Великобритании.

В частности, если вы получаете данные третьих лиц, вы не должны использовать их в своих целях. Вы должны держать данные третьих лиц под исключительным контролем лица, сделавшего запрос на переносимость, и использовать их только в своих целях.

Пример

Физическое лицо заключает договор с контролером на предоставление услуги. Контроллер полагается на статью 6 (1) (b) при обработке персональных данных. Контроллер получает информацию из запроса на переносимость данных, который включает информацию о третьих лицах. Контроллер имеет законный интерес к обработке данных третьих лиц в соответствии со статьей 6 (1) (f), чтобы он мог предоставлять эту услугу физическому лицу. Однако он не должен использовать эти данные для прямой рассылки третьим сторонам.

Когда мы можем отказать в удовлетворении запроса на переносимость данных?

Если применяется исключение, вы можете отказать в удовлетворении запроса о переносимости данных (полностью или частично). Не все исключения применяются одинаково, и вам следует внимательно изучить каждое исключение, чтобы увидеть, как оно применимо к конкретному запросу. Для получения дополнительной информации см. Наше руководство по исключениям.

Также можно отказать в удовлетворении запроса, если он:

- явно необоснованные; или

- чрезмерно.

Чтобы решить, является ли запрос явно необоснованным или чрезмерным, вы должны рассматривать каждый запрос в индивидуальном порядке. У вас не должно быть общей политики.

Вы должны иметь возможность продемонстрировать человеку, почему вы считаете запрос явно необоснованным или чрезмерным, и, если его спросят, объяснить свои причины Комиссару по информации.

Что означает “явно необоснованный”?

Запрос может быть явно необоснованным, если:

- физическое лицо явно не намерено осуществлять свое право на переносимость данных.Например, человек делает запрос, но затем предлагает отозвать его в обмен на какую-то выгоду от организации; или

- : запрос является злонамеренным и используется для преследования организации без каких-либо реальных целей, кроме как вызвать нарушение. Например:

- физическое лицо прямо заявило в самом запросе или в других сообщениях, что оно намерено вызвать нарушение;

- запрос содержит необоснованные обвинения против вас или конкретных сотрудников;

- человек нацелен на конкретного сотрудника, против которого у него есть личная неприязнь; или

- : человек систематически отправляет вам различные запросы в рамках кампании, например, раз в неделю, с намерением вызвать сбой.

Это не простое упражнение со списком тиков, которое автоматически означает, что запрос явно необоснован. Вы должны рассматривать запрос в контексте, в котором он сделан, и вы обязаны продемонстрировать, что он явно необоснован.

Кроме того, вы не должны предполагать, что запрос является явно необоснованным, потому что лицо ранее подавало запросы, которые были явно необоснованными или чрезмерными, или если они содержали агрессивные или оскорбительные выражения.

Включение слова «явно» означает, что его необоснованность должна иметь очевидную или явную черту. Вы должны учитывать конкретную ситуацию и действительно ли человек хочет реализовать свои права. В таком случае маловероятно, что запрос будет явно необоснованным.

Пример

Физическое лицо считает, что имеющаяся о нем информация неточна. Они неоднократно просят его исправить, но вы ранее провели расследование и сказали им, что считаете его правильным.

Физическое лицо продолжает делать запросы вместе с необоснованными претензиями к вам как к контролеру.

Вы отклоняете последний запрос, поскольку он явно необоснован, и уведомляете об этом лицо.

Что значит чрезмерное?

Запрос может быть чрезмерным, если:

- повторяет суть предыдущих запросов; или

- перекрывается с другими запросами.

Однако это зависит от конкретных обстоятельств. не обязательно будет чрезмерным только потому, что физическое лицо:

- делает запрос по той же проблеме. У человека могут быть законные причины делать запросы, которые повторяют содержание предыдущих запросов. Например, если контроллер не обработал предыдущие запросы должным образом;

- делает перекрывающийся запрос, если он относится к совершенно отдельному набору информации; или

- ранее поданных запросов, которые были явно необоснованными или чрезмерными.

Что делать, если мы отказываемся выполнить запрос на переносимость данных?

Вы должны проинформировать физическое лицо без неоправданной задержки и в течение одного месяца с момента получения запроса.

Вы должны сообщить физическому лицу о:

- причины, по которым вы не предпринимаете никаких действий;

- их право подать жалобу в ICO или другой надзорный орган; и

- их способность добиваться реализации этого права с помощью судебной защиты.

Вам также следует предоставить эту информацию, если вы запрашиваете разумную плату или вам нужна дополнительная информация для идентификации личности.

Как распознать запрос?

GDPR Великобритании не определяет, как физические лица должны делать запросы на переносимость данных. Поэтому запросы можно было делать устно или письменно. Они также могут быть отправлены в любой отдел вашей организации и не обязательно должны быть адресованы конкретному лицу или контактному лицу.

Запрос не должен содержать фразу «запрос на переносимость данных» или ссылку на «Статью 20 GDPR Великобритании», если применяется одно из перечисленных выше условий.

Это представляет собой проблему, поскольку любой из ваших сотрудников может получить действительный запрос. Тем не менее, вы несете юридическую ответственность за то, чтобы установить, что человек обратился к вам с запросом, и обработать его соответствующим образом. Поэтому вам, возможно, придется подумать, кому из ваших сотрудников, которые регулярно взаимодействуют с отдельными людьми, может потребоваться специальная подготовка для определения запроса.

Кроме того, хорошей практикой является наличие политики регистрации деталей запросов, которые вы получаете, особенно тех, которые отправляются по телефону или лично.Возможно, вы захотите уточнить у запрашивающего, что вы поняли его запрос, так как это поможет избежать дальнейших споров о том, как вы интерпретировали запрос. Мы также рекомендуем вам вести журнал устных запросов.

На практике у вас уже могут быть процессы, позволяющие вашим сотрудникам распознавать запросы на предметный доступ, такие как обучение или установленные процедуры. Вы можете подумать об их адаптации, чтобы ваши сотрудники также распознавали запросы на переносимость данных.

Можно ли взимать комиссию?

В большинстве случаев вы не можете взимать плату за выполнение запроса на переносимость данных.

Однако вы можете взимать «разумную плату» за административные расходы по выполнению запроса, если он явно необоснован или чрезмерен. Вы должны основывать разумную плату на административных расходах на выполнение запроса.

Если вы решите взимать плату, вам следует незамедлительно связаться с этим лицом и проинформировать его. Вам не нужно выполнять запрос, пока вы не получите гонорар.

В качестве альтернативы вы можете отказать в удовлетворении явно необоснованной или чрезмерной просьбы.

Как долго мы должны соблюдать требования?

Вы должны выполнить запрос о переносе данных без неоправданной задержки и не позднее, чем в течение одного месяца с момента получения запроса или (если позднее) в течение одного месяца с момента получения:

Вы должны рассчитать временной лимит со дня получения запроса (будь то рабочий день или нет) до соответствующей календарной даты в следующем месяце.

Пример

Организация получает заявку 3 сентября.Срок начинается с того же дня. Это дает организации срок до 3 октября для выполнения запроса.

Если это невозможно, потому что следующий месяц короче (и нет соответствующей календарной даты), датой ответа является последний день следующего месяца.

Если соответствующая дата приходится на выходные или праздничные дни, у вас есть время для ответа до следующего рабочего дня.

Это означает, что точное количество дней, в течение которых вы должны выполнить запрос, зависит от месяца, в котором он был сделан.

Пример

Организация получает запрос 31 марта. Срок начинается с того же дня. Поскольку в апреле эквивалентной даты нет, организация должна выполнить запрос до 30 апреля.

Если 30 апреля выпадает на выходные или является государственным праздником, организация должна выполнить требования до конца следующего рабочего дня.

Для практических целей, если требуется постоянное количество дней (например, для операционных или системных целей), может быть полезно принять 28-дневный период, чтобы обеспечить соответствие всегда в пределах календарного месяца.

Можем ли мы продлить время для ответа?

Вы можете продлить время для ответа еще на два месяца, если запрос сложный или вы получили несколько запросов от физического лица. Вы должны сообщить этому человеку в течение одного месяца с момента получения его запроса и объяснить, почему необходимо продление.

Можно ли запросить удостоверение личности у физического лица?

Если у вас есть сомнения относительно личности человека, подавшего запрос, вы можете запросить дополнительную информацию.Однако важно, чтобы вы запрашивали только ту информацию, которая необходима для подтверждения личности. Ключ к этому – соразмерность. Вы должны принять во внимание, какие данные вы храните, характер данных и для чего вы их используете.

Вам необходимо как можно скорее сообщить этому человеку, что вам нужна дополнительная информация от него, чтобы подтвердить его личность, прежде чем отвечать на его запрос. Период ответа на запрос начинается с момента получения вами дополнительной информации.

Передача данных в небезопасные третьи страны

Последствия, связанные с решением Schrems II в отношении переводов в третьи страны, создают серьезные проблемы для компаний и особенно HR-департаментов с их зачастую многочисленными международными передачами данных. Хотя Комиссия ЕС приняла новые стандартные договорные положения и установила структуру для оценки и реализации переводов в третьи страны с помощью «Оценки воздействия передачи», предписанной в пункте 14, объем этой структуры остается неясным: хотя SCC отслеживает риск -ориентированная интерпретация ст.46 (2) c) GDPR Европейской комиссии, органы по надзору за защитой данных позиционируют себя в своих рекомендациях и заявлениях, противоречащие этому, с интерпретацией «нулевого допуска», которая не допускает вступления в силу каких-либо соображений риска.

I. Введение

Юридически соответствующая обработка передачи персональных данных в так называемые небезопасные третьи страны 1 , особенно в США, является проблемой соблюдения, имеющей огромное значение для HR “центра данных”.Отделы кадров передают большие объемы данных, некоторые из которых являются очень конфиденциальными, в третьи страны. Например, при использовании систем управления кандидатами в качестве программного обеспечения как услуги (SaaS) или при передаче данных внутри группы, особенно когда дочерние компании группы или материнские компании, расположенные в небезопасных третьих странах, действуют как так называемый персонал общих центров обслуживания. 2 В таких случаях лица, ответственные за HR-процессы, должны обязательно заниматься этим вопросом, потому что немецкие надзорные органы по защите данных объявили о «скоординированном аудите международной передачи данных», 3 , который также фокусируется на этих двух сценариях с помощью специальные анкеты. 4

После решения Schrems II, 5 возникла большая неопределенность в отношении передачи данных в третьи страны, особенно в США. Этим постановлением Европейский суд признал решение Комиссии ЕС (EUCOM) об адекватности «Privacy Shield» недействительным по смыслу статьи 45 GDPR. Более 4000 известных компаний прошли процедуру самосертификации, включая многочисленных поставщиков услуг, чье программное обеспечение и облачные решения регулярно используются отделами кадров, например Adobe Inc, WorkDay Inc или Microsoft Corp.

В то же время Европейский суд вынес решение о применимости стандартных договорных положений (SCC) в соответствии со ст. 46 (2) c) Общего регламента по защите данных. SCC часто используются компаниями для обеспечения своих переводов в третьи страны 6 и, как предполагается, допускают перевод в качестве «надлежащей меры предосторожности». В принципе, но особенно в отношении переводов в США, SCC больше не должны быть в состоянии представлять собой такую «гарантию» как таковую. Скорее, ответственный экспортер данных должен будет изучить в каждом отдельном случае, обеспечивает ли закон третьей страны в соответствии с европейским законодательством адекватную защиту персональных данных, передаваемых на основе SCC, и обеспечивает ли импортер в третьей стране дополнительные гарантии чем те, которые предлагаются этими пунктами, если это необходимо. 7

В контексте этой статьи мы рассмотрим вопрос, будет ли в «индивидуальном порядке» – проверка, требуемая ECJ 8 , или гарантия защиты данных «другими средствами» 9 в контексте ст. 46 (2) c) GDPR подлежит уравновешиванию в смысле принципа основанного на оценке риска подхода GDPR. Для этого мы проанализируем Schrems II, положения GDPR, новый SCC Комиссии ЕС 10 и текущие рекомендации Европейского совета по защите данных (EDPB) 11 .Параллельно мы дадим первоначальные рекомендации по практической реализации нового обязательства по аудиту.

II. Принцип риск-ориентированного подхода в контексте переводов в третьи страны

Принцип «риск-ориентированного подхода» – это нормативная концепция, с помощью которой обязательства по защите данных адаптируются к конкретной ситуации риска для прав и свобод субъекта данных. 12 В этом контексте «риск» означает «сценарий с событием и его последствиями, которые оцениваются с точки зрения серьезности и вероятности наступления». 13 Этот подход не направлен на «усиление» обязательств по защите данных – скорее, он направлен на масштабирование или калибровку необходимых технических и организационных мер в соответствии с фактическим (ожидаемым) риском обработки. 14 Подход учитывает тот факт, что, хотя никакая обработка не является безрисковой, не каждый риск приводит к неоправданному нарушению прав субъектов данных.

Подход, основанный на оценке риска, пронизывает GDPR. 15 Он закреплен в статье 24 (1) GDPR как ключевой элемент концепции подотчетности по смыслу статьи 5 (2) GDPR. 16 Статья 24 (1), первое предложение GDPR требует, чтобы контролер выявлял риски для прав и свобод физических лиц и принимал во внимание вероятность и серьезность этих рисков в зависимости от характера, объема, обстоятельства и цели обработки для каждой операции обработки данных. Это должно быть сделано на основе объективной оценки конкретной обработки данных с точки зрения того, представляет ли эта обработка данных риск или высокий риск. 17 Статья 32 (1) GDPR снова требует такой оценки в отношении безопасности обработки: «Принимая во внимание состояние технологии, затраты на реализацию, а также характер, объем, контекст и цели обработки. , а также различная вероятность и серьезность риска для прав и свобод физических лиц, контролер и обработчик должны принять соответствующие технические и организационные меры для обеспечения уровня безопасности, соответствующего риску “.

Если в отношении переводов в третьи страны – в соответствии с требованиями Европейского суда, – должна быть проведена оценка конкретного случая, и должно быть определено, можно ли (достаточно) гарантировать защиту данных посредством дополнительные меры, другие элементы, имеющие значение для конкретного случая, также должны быть приняты во внимание в этом «определении» в дополнение к законодательству третьей страны. К ним относятся, среди прочего, вероятность возникновения риска доступа к данным третьей стороной, тип обрабатываемых данных и их цели для определения серьезности возможного возникновения риска, а также для определения типа дополнительных меры, которые необходимо принять, если таковые имеются.

Такая оценка, ориентированная на передачу и ориентированная на риски, также требуется новым SCC EUCOM, опубликованным в июне. 18 Пункты 14 a), b) требуют, чтобы стороны провели комплексную оценку воздействия передачи (TIA), которая последовательно принимает во внимание вышеуказанные соображения. С юридической точки зрения TIA – это не совсем новая организация, а в основном оценка соразмерности. 19

Напротив, Европейский комитет по защите данных (EDPB) до сих пор отрицал 20 тот факт, что «риск-ориентированный подход» GDPR также должен приниматься во внимание в контексте переводов из третьих стран в соответствии с Изобразительное искусство.46 (2) c) Общего регламента по защите данных. 21 Соответственно, независимо от типа передаваемых данных – будь то чисто статистическое отслеживание интерфейса SaaS или конфиденциальные данные о состоянии здоровья от управления реинтеграцией на работу (WRM) – или вероятности возникновения, единственным решающим фактором будет то, будут ли законные ситуация в стране-получателе имеет адекватный уровень защиты и / или может ли обработка данных быть иным образом защищена дополнительными мерами. 22

1.Оценка риска в пункте 14 SCC: Оценка воздействия передачи (TIA)

В соответствии с пунктом 14 а) ТПС стороны должны гарантировать, что у них нет оснований полагать, что правовые положения (правовая ситуация, то есть законодательство) и практика (юридическая практика, то есть применение властями, судами) в стране импортера данных препятствовать импортеру данных выполнять свои обязательства по контракту, чтобы обеспечить необходимый уровень защиты передаваемых данных.В пункте 14 b) перечислены различные аспекты в трех группах случаев, которые не являются исчерпывающими и которые должны быть приняты во внимание в контексте гарантии:

(i) конкретные обстоятельства передачи, включая длину цепочки обработки, количество задействованных субъектов и используемые каналы передачи, предполагаемые последующие передачи, тип получателя, цель обработки, категории и формат переданные личные данные, отраслевой сектор, в котором происходит передача, хранение переданных данных,

(ii) законы и практика третьей страны назначения, включая те, которые требуют раскрытия данных государственным органам или разрешают доступ такими органами – имеет значение в свете конкретных обстоятельств передачи и применимых ограничений и мер предосторожности,

(iii) любые соответствующие договорные, технические или организационные меры предосторожности, принятые в дополнение к мерам предосторожности в соответствии с настоящими Пунктами, включая меры, применяемые во время передача и обработка персональных данных в стране назначения. 23

Формулировка пункта 14 b) ясно показывает, что законодательство (ii) играет только роль, но не “роль” для TIA. Кроме того, применение закона (ii), договорные, технические и организационные гарантии (iii), а также категории данных, цели обработки и получатели данных (i) должны быть приняты во внимание в каждом конкретном случае. .

2. Отрицание принципа риск-ориентированного подхода в рамках ст. 46 (2) c) EDPB

Уже после Schrems II EDPB 24 подготовил проект рекомендации о мерах, которые дополняют инструменты передачи для обеспечения соответствия уровню защиты персональных данных ЕС 25 в ноябре 2020 года, и представил его на общественное обсуждение.18.06.2021 г. – после общественных консультаций и публикации ТКК – была опубликована вторая версия. 26 Кроме того, в мае 2021 года было опубликовано совместное Мнение 2/2021 EDPB / EDPS по Исполнительному решению EUCOM по стандартным договорным положениям. 27

Согласно этим документам, для законной передачи данных небезопасной третьей стороне страны, (почти) исключительно важно, чтобы эта третья страна имела адекватный уровень защиты в отношении законодательства. 28 Там буквально сказано: «Ваша оценка должна быть сосредоточена в первую очередь на законодательстве третьих стран, которое имеет отношение к вашему переводу, и инструменту передачи

статьи 46 GDPR, на который вы полагаетесь».

EDPB налагает обязательства по проверке на ответственный экспортер данных в отношении переводов в третьи страны с учетом законодательства и правовой практики третьих стран.Эти обязательства по проверке выходят за рамки требований GDPR и игнорируют подход GDPR, основанный на оценке рисков, который также присущ ст.46 (2) c) GDPR 29 и, в частности, параграф 14 нового СУК.

а. Оценка адекватного уровня защиты согласно EDPB

Для оценки адекватного уровня защиты EDPB сначала ссылается на свою Рекомендацию 2/2020 о фундаментальных мерах наблюдения. 30 В результате EDPB требует от экспортера данных проверить, существуют ли средства правовой защиты против официального преследования и права доступа и соответствуют ли они ст.47, 52 Хартии основных прав ЕС (CFR) 31 (соразмерность, гарантия обращения в суд). 32

В Рекомендациях 1/2020 Версия 2.0 от июня 2021 года эти обязательства по проверке еще раз расширены и конкретизированы: с одной стороны, ответственный экспортер данных должен оценить правовую ситуацию в стране, в которую он хочет передать данные. . 33 С другой стороны, экспортер данных должен также оценить юридическую практику в этой стране. 34 Передача не считается допустимой, если правовая ситуация не соблюдает основополагающие права и свободы Свода федеральных правил. 35 Что касается объема оценки, EDPB дает противоречивые данные. С одной стороны, контроллер должен включать элементы, которые проверяются EUCOM (sic!) В рамках ст. 45 (2) GDPR в его рассмотрении. 36 С другой стороны, предполагается, что объем оценки будет ограничен законодательством и практикой, относящейся к защите конкретных передаваемых данных, в отличие от общих и широкомасштабных оценок адекватности, проводимых Европейским союзом. Комиссия по ст.45 GDPR. 37

Однако, если контролер должен изучить не только законодательство, но и текущую юридическую практику, контролер оказывается в ситуации необходимости всесторонней оценки иностранной правовой ситуации, включая прецедентное право, в отношении к передачам данных, которые он намеревается осуществить. Это означает, что договорное заверение посредством стандартных договорных положений по смыслу статьи 46 (2) c) GDPR фактически не имело бы никакой ценности, поскольку контролер, тем не менее, должен провести полную комплексную оценку, такую как не могут осуществляться малыми и средними предприятиями, а только крупными корпорациями за счет значительных затрат.

Это требование вызывает удивление по двум причинам. Во-первых, контролер должен иметь возможность полагаться на импортера и информацию, документы и источники, предоставленные им, а также на его опыт работы с местными властями в качестве источника информации. 38 Это означает, что контролер должен иметь возможность прибегнуть к опыту человека, у которого есть высокая экономическая заинтересованность в наилучшем представлении ситуации. Это означает, что данное требование оценки – по крайней мере, в необходимой глубине – до определенной степени абсурдно.

Во-вторых, органы по защите данных сами признают, что они не могут проводить такую оценку иностранных законодательных органов. 39 Это понятно, поскольку такие оценки чрезвычайно сложны и могут быть выполнены с необходимой глубиной только юристами, хорошо знающими юрисдикцию как Европы, так и третьих стран. Поэтому неудивительно, что надзорный орган Берлина запросил мнение внешнего эксперта о правовой ситуации в США. 40 Однако EDPB налагает именно это обязательство на каждую компанию, независимо от типа передаваемых данных и / или их цели.

EDPB налагает на контролера в рамках ст. 46, абз. 46 абз. 45 GDPR по уважительным причинам. 41

Между прочим, совершенно неважно, существует ли такой же высокий уровень защиты в юрисдикции экспортера данных.Наконец, полностью игнорируется – как в постановлении Европейского суда, так и в последующем обсуждении – то, что многие европейские страны сами не имеют уровня защиты, требуемого постановлением Европейского суда, например, в отношении обязательства информировать заинтересованных лиц или оговорка о праве на судью, и что ЕСПЧ также постановил, что определенные разведывательные меры могут проводиться в таких рамках. 42