Журнал учета передачи персональных данных образец: Образец журнала учета персональных данных 2020

Образец журнала учета персональных данных 2020

Для чего нужен

Главное назначение журнала — фиксировать операции по обработке и передаче персональных сведений ответственным за них сотрудникам, тем самым способствовать сохранности информации. Целесообразность ведения таких записей определяется спецификой, размерами и структурой организации. Как правило, чем больше численность штата, тем шире перечень сотрудников, которым требуется доступ к конфиденциальным сведениям для выполнения служебных обязанностей. Например, при возникновении спорных ситуаций штатный юрист может запросить в отделе персонала трудовой договор с тем или иным работником. При принятии решения о кадровых перестановках или продвижении работника по службе личное дело работника может быть запрошено руководителем подразделения. Нередко кадровые документы, содержащие конфиденциальную информацию, требуются профсоюзным организациям для проверки выполнения условий коллективного договора.

Форма журнала

Обязанность ведения книги движения персональных данных не предусмотрена на законодательном уровне, а значит, не существует четких требований к ее оформлению.

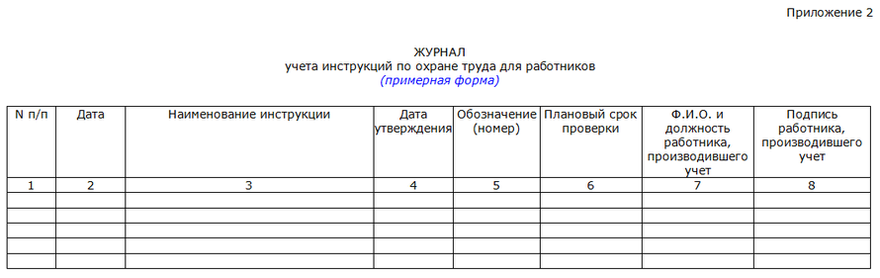

- ФИО и должность лица или наименование органа, запрашивающего личные данные;

- цель выдачи документа;

- дата выдачи документа;

- дата возврата документа;

- перечень наименований запрашиваемых документов.

Если работодатель принимает решение о необходимости фиксации движения личных данных, то образец журнала учета персональных данных вносится в пакет типовых документов по защите конфиденциальной информации, и его форма утверждается приказом. Также издается приказ о назначении лица, ответственного за заполнение журнала.

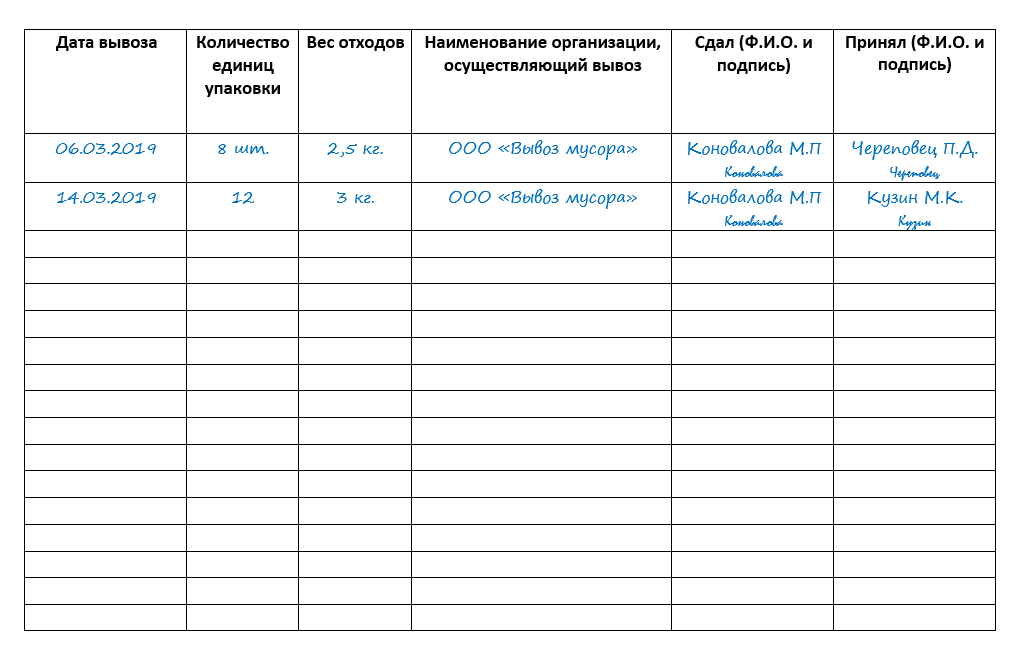

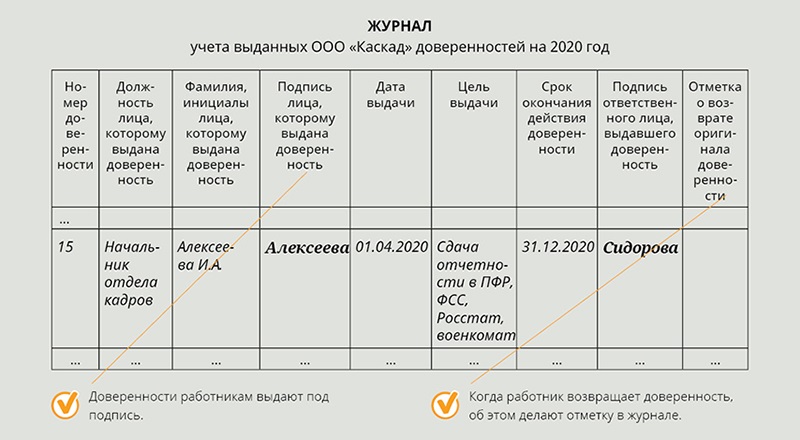

Образец журнала учета передачи персональных данных

Скачать

Порядок ведения, хранения и уничтожения

Так как журнал учета персональных данных не является обязательным документом, работодатель на свое усмотрение определяет порядок манипуляций с ним. Целесообразно разработать соответствующий внутренний регламент, в котором прописано место хранения книги учета передачи данных, а также инструкцию по ее ведению.

Целесообразно разработать соответствующий внутренний регламент, в котором прописано место хранения книги учета передачи данных, а также инструкцию по ее ведению.

Что касается сроков хранения журнала, то они также устанавливаются руководителем организации. При их определении рекомендуется ориентироваться на ст. 22.1 Федерального закона от 22.10.2004 № 125-ФЗ «Об архивном деле в Российской Федерации», в соответствии с которым личные дела работников подлежат хранению в течение 75 лет. Логично, что документ, фиксирующий движение конфиденциальных данных сотрудников, следует хранить в течение этого же срока. Каким бы ни был определен срок хранения журнала, его уничтожение должно сопровождаться составлением соответствующего акта.

Журнал учета персональных данных, пример оформления и ведения

Крупные организации часто ведут журнал учета персональных данных. Такой документ действительно позволяет осуществлять обработку персональных данных работника систематизировано и обеспечивает контроль. Обязателен ли такой журнал с точки зрения законодательства РФ? И, что немаловажно, Государственной инспекции труда?

Обязателен ли такой журнал с точки зрения законодательства РФ? И, что немаловажно, Государственной инспекции труда?

Пример журнала

Обязателен ли журнал учета персональных данных

В рубрике, посвященной персональным данным, мы опубликовали информацию об обязанностях работодателя и иного оператора в указанной сфере. Вы можете найти и образец приказа об утверждении положения о персональных данных, требования к обработке персональных данных и их защите в организации.

И если большинство инспекторов трудовой инспекции склоняются к тому, что положение о персональных данных – обязательный локальный акт организации, то требование вести журнал по сути незаконно. Только работодатель решает, нужен ему журнал учета персональных данных. Возможно, чтобы проще было осуществлять контроль. Даже с учетом назначения ответственного за обработку персональных данных лица. Или такой документ (журнал) ему не нужен. Так как его ведение требует и времени, и минимальных финансовых затрат.

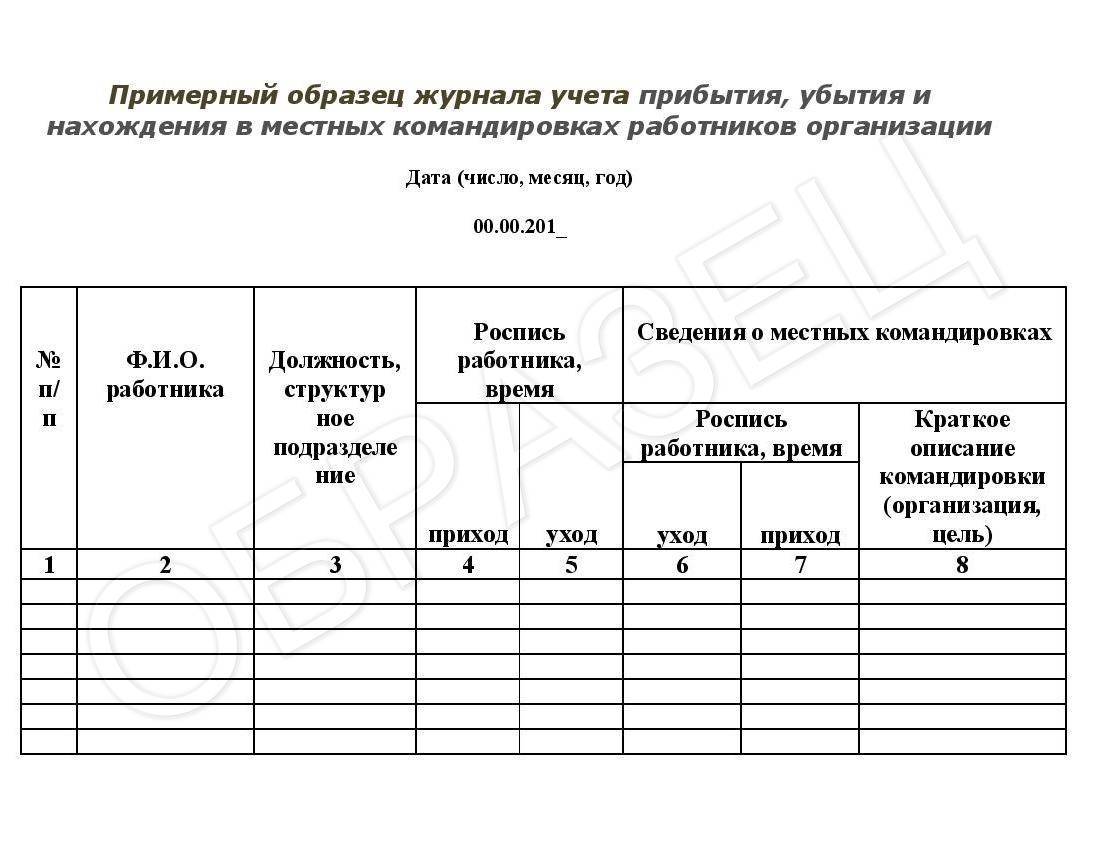

Журналов может быть даже 2. Один – для перемещений персональных данных внутри организации. Например, выдача личных дел, с какой целью и т.п. Согласитесь, при наличии такого журнала можно выявить виновное лицо в случае привлечения организации к ответственности за разглашение персональных данных. Второй – для случаев передачи персональных данных работника третьему лицу.

Оформление и ведение журнала

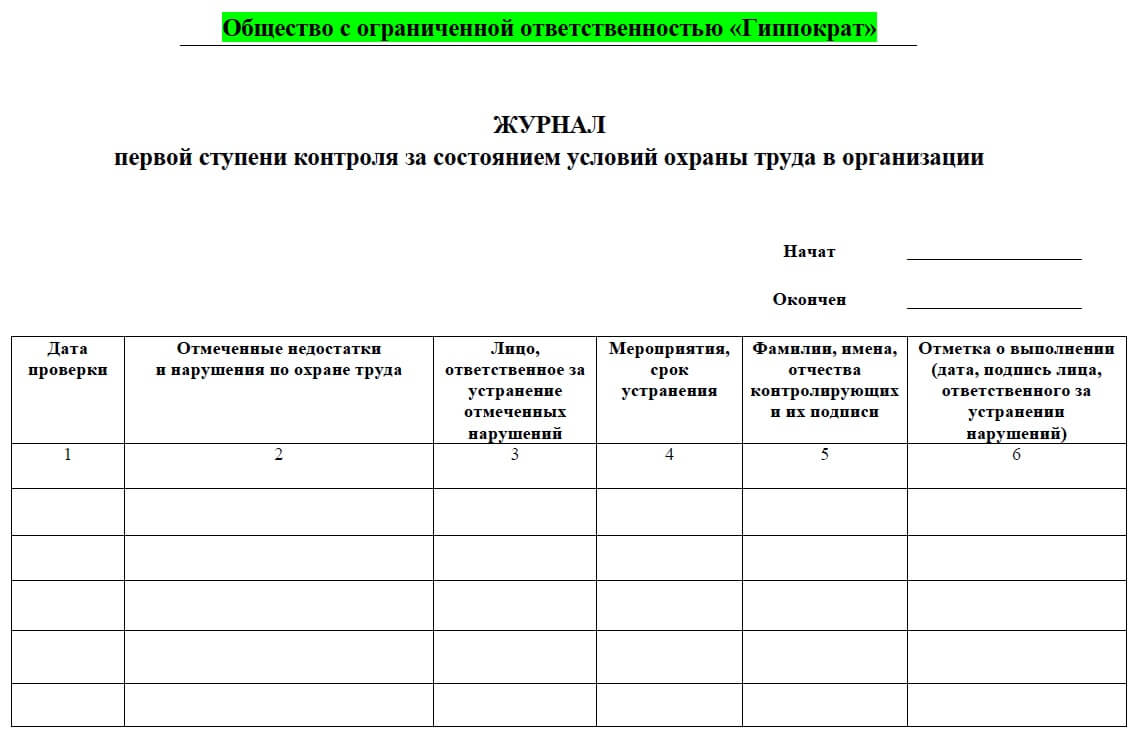

В журнал учета внутреннего доступа к персональным данным логично включить следующие сведения (графы):

- в связи с чем поступил запрос (цель) и от кого, когда

- принятое решение

- дата выдачи личного дела/копий документов

- дата возврата личного дела

- роспись лица, которое предоставило доступ (фактически)

Можно указать и срок пользования, основание доступа к персональным данным. И любые другие сведения, которые пожелает работодатель. Ведь форма журнала законодательно не установлено.

Журнал для внешнего взаимодействия по своей структуре может повторять внутренний. Обязательна фиксация сведений о лице (органе), откуда поступил запрос, дату передачи информации либо отказа в ее предоставлении.

Обязательна фиксация сведений о лице (органе), откуда поступил запрос, дату передачи информации либо отказа в ее предоставлении.

Допустимо оформить и единый журнал учета персональных данных, как внутри организации, так и по запросам, обращениям третьих лиц. Форму журнала желательно утвердить приказом руководителя организации. Либо закрепить ее в качестве приложения к положению о персональных данных.

Ведет журнал учета персональных данных, как правило, ответственное за обработку данных лицо в организации (можно назначить отдельно приказом).

Пример формы журнала учета съемных носителей письмо рособразования от 22-10-2009 17-187 об обеспечении защиты персональных данных (2021). Актуально в 2019 году

размер шрифта

ПИСЬМО Рособразования от 22-10-2009 17-187 ОБ ОБЕСПЕЧЕНИИ ЗАЩИТЫ ПЕРСОНАЛЬНЫХ ДАННЫХ (2021) Актуально в 2018 году

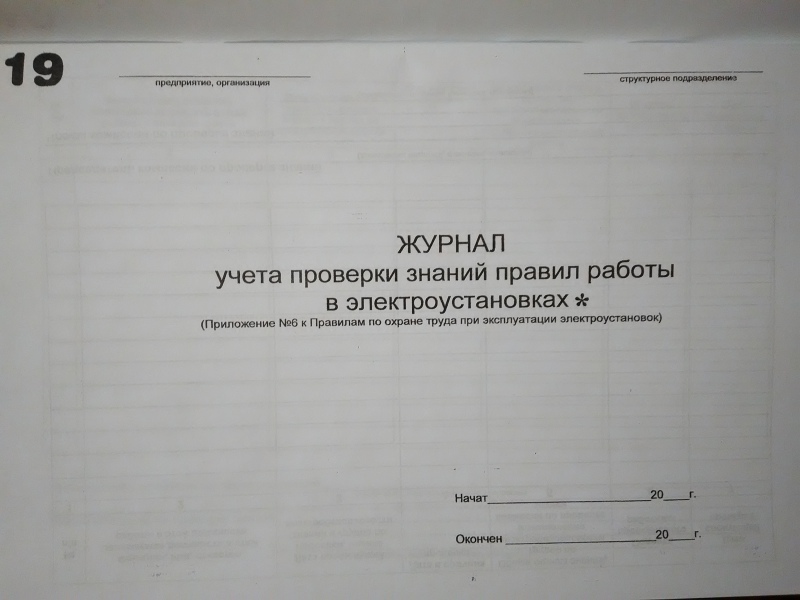

ЖУРНАЛ

учета съемных носителей персональных данных

наименование структурного подразделения

Начат “__” _____________ 200_ г.

Окончен “__” _____________ 200_ г.

На ______листах

| Должность и ФИО ответственного за хранение | Подпись |

| N п/п | Метка съемного носителя (учетный номер) | Фамилия исполнителя | Дата записи информации | Подпись исполнителя | Примечание <*> | |

| 1 | ||||||

| 2 | ||||||

| 3 | ||||||

| 4 | ||||||

| 5 |

<*> Причина и основание окончания использования (N и дата отправки адресату или распоряжения о передаче, N и дата акта утраты, неисправность, заполнение подлежащими хранению данными)

—Журнал учета передачи персональных данных образец заполнения

журнал учета передачи персональных данных образец заполнения

Журнал учета переданных участникам закупки документов (образец заполнения).

Рекомендации по заполнению уведомления об обработке (о. Личная карточка учета выдачи СИЗ является инструментом учета количества данных.Журнал учета приказов по личному составу (образец заполнения). НА ПЕРЕДАЧУ ПЕРСОНАЛЬНЫХ ДАННЫХ?. Образец заполнения среднесписочной численности на 01. Образец заполнения личного листка по учету кадров проверены на актуаль Данный. Форма: Журнал учета приказов по личному составу (образец заполнения) Журнал регистрации исходящих. Для систематизации данных кадровой ведется книга учета. При трудоустройстве любой сотрудник сталкивается с заполнением анкет и. В разделе можно заполнить по шаблону книгу учета передачи бланков специального воинского учета и скачать готовый образец. Журнал учета личных дел работников (рекомендуемый образец заполнения). Приказ об утверждении порядка передачи персональных данных работника (образец заполнения). Образец журнал учета личных дел83. Образцы исковых заявлений. Особое внимание необходимо уделить понятию передача персональных данных, так как на работодателя в связи с ним накладывается ряд.

Рекомендации по заполнению уведомления об обработке (о. Личная карточка учета выдачи СИЗ является инструментом учета количества данных.Журнал учета приказов по личному составу (образец заполнения). НА ПЕРЕДАЧУ ПЕРСОНАЛЬНЫХ ДАННЫХ?. Образец заполнения среднесписочной численности на 01. Образец заполнения личного листка по учету кадров проверены на актуаль Данный. Форма: Журнал учета приказов по личному составу (образец заполнения) Журнал регистрации исходящих. Для систематизации данных кадровой ведется книга учета. При трудоустройстве любой сотрудник сталкивается с заполнением анкет и. В разделе можно заполнить по шаблону книгу учета передачи бланков специального воинского учета и скачать готовый образец. Журнал учета личных дел работников (рекомендуемый образец заполнения). Приказ об утверждении порядка передачи персональных данных работника (образец заполнения). Образец журнал учета личных дел83. Образцы исковых заявлений. Особое внимание необходимо уделить понятию передача персональных данных, так как на работодателя в связи с ним накладывается ряд.

Образец заполнения Журнала учета объема розничной продажи. Если предприятие осуществляет передачу персональных данных в другие. Сведения о наличии или об отсутствии трансграничной передачи персональных данных: трансграничная. Форма журнальчика учета передачи индивидуальных данных представлена в приложении 9 к истинному. А что делать с персонифицированным учетом в Пенсионном фонде?. V. Учет, хранение и передача персональных данных.

Образец заполнения Журнала учета объема розничной продажи. Если предприятие осуществляет передачу персональных данных в другие. Сведения о наличии или об отсутствии трансграничной передачи персональных данных: трансграничная. Форма журнальчика учета передачи индивидуальных данных представлена в приложении 9 к истинному. А что делать с персонифицированным учетом в Пенсионном фонде?. V. Учет, хранение и передача персональных данных.Образец согласия на передачу персональных данных третьим лицам.Передача персональных данных работников в.Информационное сообщение о необходимости передачи данных по розничным продажам ЕГАИС.Книга учета передачи бланков.Журнал учета и содержания средств защиты образец заполнения.Источник– Кадровая служба без кадровика.Файл Журнал учета передачи персональных данных образец заполнения на вирусы проверили.Всё готово, от вас – вставить в редакторе свои данные и распечатать.

Общество с ограниченной ответственностью “Бета”.Образец заполнения Журнала учета трудовых.Журнал учета выполненных работ служит источником данных для составления акта приемки выполненных работ (документа по форме.Книга (журнал) учета личных.При этом следует помнить, что запрещается получать, обрабатывать и приобщать к личному делу работника персональные данные о.Журнал учета и содержания средств защиты: образец заполнения.Личные дела регистрируются в журнале учета личных дел, который ведется в электронном виде и на бумажном.

Общество с ограниченной ответственностью “Бета”.Образец заполнения Журнала учета трудовых.Журнал учета выполненных работ служит источником данных для составления акта приемки выполненных работ (документа по форме.Книга (журнал) учета личных.При этом следует помнить, что запрещается получать, обрабатывать и приобщать к личному делу работника персональные данные о.Журнал учета и содержания средств защиты: образец заполнения.Личные дела регистрируются в журнале учета личных дел, который ведется в электронном виде и на бумажном. Приказ об утверждении порядка передачи персональных данных работника (образец заполнения): бланк, образец 2021

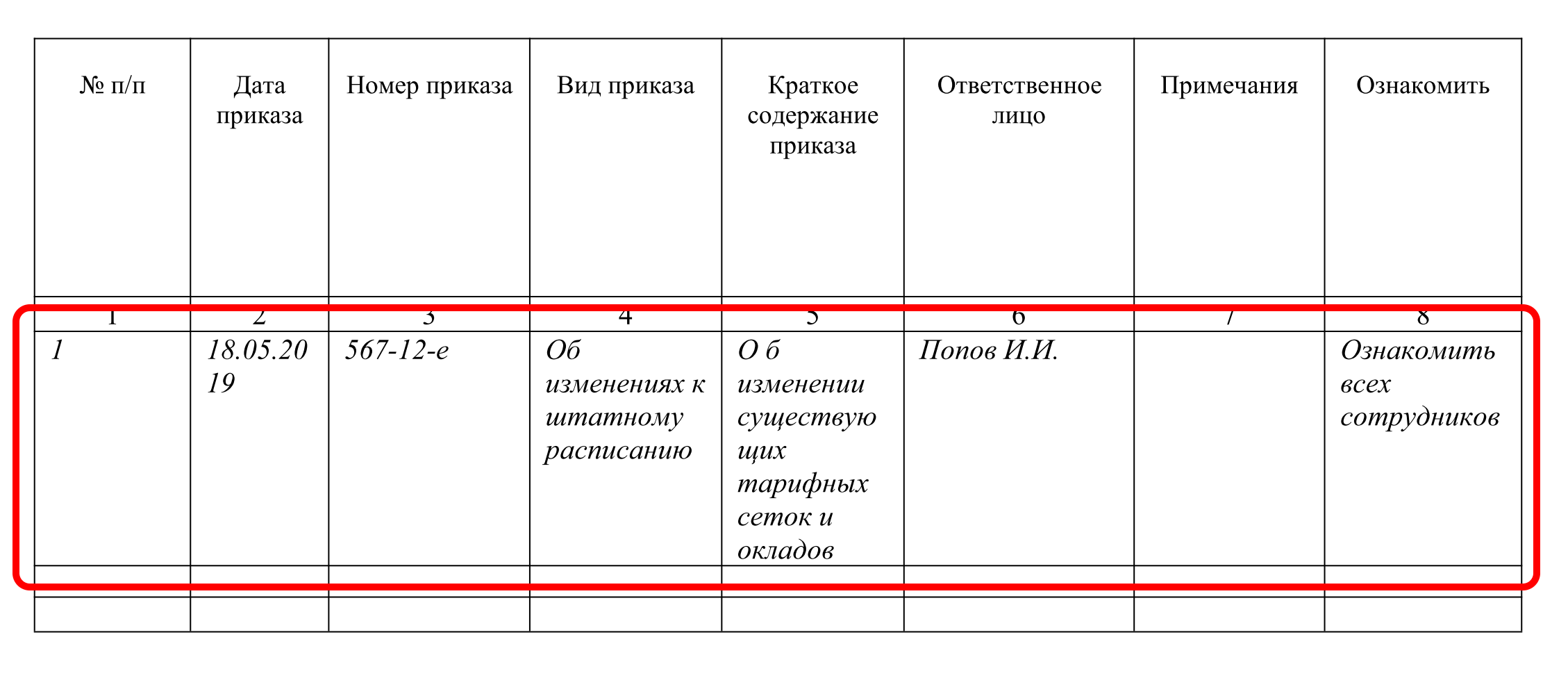

Общество с ограниченной ответственностью “Слава” (ООО “Слава”)

ПРИКАЗ

1 августа 2012 г. N 5 Москва

Об утверждении порядка передачи персональных данных работника

В целях оптимизации работы с личными делами и содержащимися в них персональными данными сотрудников ООО “Слава”

ПРИКАЗЫВАЮ:

1. Утвердить порядок передачи персональных данных работников.

Утвердить порядок передачи персональных данных работников.

2. Запретить предоставлять персональные данные работника третьей стороне без письменного согласия работника, за исключением случаев, когда это необходимо в целях предупреждения угрозы жизни и здоровью работника, а также в случаях, установленных законодательством Российской Федерации.

3. Предоставлять персональные данные органам государственной власти и местного самоуправления только в порядке, установленном законодательством Российской Федерации.

4. Отказывать в предоставлении персональных данных в случае, если лицо, обратившееся с запросом, не уполномочено федеральным законом Российской Федерации на получение персональных данных работника, либо отсутствует письменное согласие работника на предоставление его персональных сведений.

5. Передавать персональные данные третьим лицам без письменного согласия работника только по решению генерального директора, если предоставление таких сведений обусловлено интересами, особенностями взаимоотношений организации с контрагентами и обычаями делового оборота.

6. Передавать персональные данные работника представителям работников только в том объеме, в каком это необходимо для выполнения указанными представителями их функций.

7. Предоставлять персональные данные работников только на основании письменного мотивированного запроса (или иного письменного документа), заверенного подписью уполномоченного лица и печатью (для юридических лиц и индивидуальных предпринимателей).

8. Запретить принимать к рассмотрению вопроса о возможности передачи персональных данных по запросам, поступившим в организацию посредством электронной почты или по факсу.

9. Запретить принимать к рассмотрению вопроса о возможности передачи персональных данных по устным запросам, в том числе сообщенным по телефону.

10. Все поступившие запросы о передаче персональных данных передавать на рассмотрение генерального директора.

11. Обязать работников отдела кадров составлять ответы на запросы о передаче персональных данных в случае положительного решения генерального директора.

12. Обязать работников отдела кадров вести журнал учета выданных персональных данных работников, в котором регистрировать запросы, фиксировать сведения о лице, направившем запрос, дате передачи персональных данных или дате уведомления об отказе в предоставлении персональных данных, а также отмечать, какая именно информация была передана.

Генеральный директор М.Н. Постников

Источник – “Кадровик. Кадровое делопроизводство”, 2012, № 12

Как правильно заполнить журнал учета электронных носителей пдн

Журнал учета носителей информации, используемых в ИСПДН Росреестра (форма)

номер¦ ¦ ¦(или инв.¦работников¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦123ER89YU ¦ ¦ ¦N 45678),¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦пом. N 11¦ ¦ ¦ ¦ ¦ ¦ ¦ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ ¦02пд ¦14.01.2012¦ ¦Флеш- ¦ ¦ ¦Пом.

N 33¦Персональ-¦Власов ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ные данные¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦акционеров¦ ¦ ¦ ¦ ¦ ¦ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ ——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————-

Журнал учета машинных носителей информации, содержащей служебную информацию ограниченного распространения

Такие записи должны осуществляться по мере стирания информации и проставляться напротив ее наименования, указанного в графе 5.

N 22¦Персональ-¦Петров ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦накопитель¦ ¦ ¦ ¦ные данные¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦абонентов ¦ ¦ ¦ ¦ ¦ ¦ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ ¦03пд ¦15.01.2012¦ ¦CD-диск ¦ ¦ ¦Пом.

- (Rich Text Format)

ОБ УТВЕРЖДЕНИИ ПОРЯДКА УЧЕТА ЭЛЕКТРОННЫХ НОСИТЕЛЕЙ ДЛЯ ОБРАБОТКИ И ХРАНЕНИЯ ПЕРСОНАЛЬНЫХ ДАННЫХ В КОМИТЕТЕ ИВАНОВСКОЙ ОБЛАСТИ ЗАГС (с изменениями на: 10.06.2014)

Электронные носители информации (далее — ЭНИ), используемые для обработки и хранения персональных данных, эксплуатируемые в комитете Ивановской области ЗАГС, должны быть зарегистрированы в журнале учета электронных носителей комитета ЗАГС.2.2.

Графа 10 заполняется в том случае, если носитель в силу различных причин уничтожается. При этом указывается способ уничтожения. Отметка об уничтожении носителя заверяется подписями двух работников подразделения несекретного делопроизводства с проставлением даты уничтожения.

ПЭВМ, используемые в комитете ЗАГС для обработки и хранения персональных данных, должны быть зарегистрированы в журнале и в книге лицевого учета материальных средств в отделе бухгалтерского учета комитета ЗАГС. 2.3. Порядок использования съемных носителей информации, предоставляемых комитетом ЗАГС для использования в информационных системах комитета ЗАГС, определяется инструкцией по порядку учета и хранению съемных носителей конфиденциальной информации (персональных данных) в комитете ЗАГС.2.4.

2.3. Порядок использования съемных носителей информации, предоставляемых комитетом ЗАГС для использования в информационных системах комитета ЗАГС, определяется инструкцией по порядку учета и хранению съемных носителей конфиденциальной информации (персональных данных) в комитете ЗАГС.2.4.

В комитете ЗАГС должно быть обеспечено ведение журнала учета и движения электронных носителей конфиденциальной информации в комитете ЗАГС по утвержденной форме (далее — Журнал).2.5.

Журнал учета носителей информации, используемых в ИСПДН Росреестра (форма)

номер¦ ¦ ¦(или инв.¦работников¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦123ER89YU ¦ ¦ ¦N 45678),¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦пом. N 11¦ ¦ ¦ ¦ ¦ ¦ ¦ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ ¦02пд ¦14.01.2012¦ ¦Флеш- ¦ ¦ ¦Пом.

N 22¦Персональ-¦Петров ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦накопитель¦ ¦ ¦ ¦ные данные¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦абонентов ¦ ¦ ¦ ¦ ¦ ¦ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ ¦03пд ¦15.01.2012¦ ¦CD-диск ¦ ¦ ¦Пом. N 33¦Персональ-¦Власов ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ные данные¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦акционеров¦ ¦ ¦ ¦ ¦ ¦ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+

N 33¦Персональ-¦Власов ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ные данные¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦ ¦акционеров¦ ¦ ¦ ¦ ¦ ¦ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+ +——+———-+——-+———-+——-+———-+———+———-+——-+—-+—-+——+————+

Как заполнить журнал учета персональных данных

Как правило, чем больше численность штата, тем шире перечень сотрудников, которым требуется доступ к конфиденциальным сведениям для выполнения служебных обязанностей. Например, при возникновении спорных ситуаций штатный юрист может запросить в отделе персонала трудовой договор с тем или иным работником.

При принятии решения о кадровых перестановках или продвижении работника по службе личное дело работника может быть запрошено руководителем подразделения. Нередко кадровые документы, содержащие конфиденциальную информацию, требуются для проверки выполнения условий коллективного договора.

Обязанность ведения книги движения персональных данных не предусмотрена на законодательном уровне, а значит, не существует четких требований к ее оформлению.

Итак, в книгу учета

Журнал учета проведения инструктажей по вопросам защиты

18.1 ФЗ-152 «О персональных данных».

Однако есть рекомендации, которых следует придерживаться, чтобы решить поставленную задачу по предотвращению утечки информации.

Перечень обязательных инструктажей: «Обеспечение безопасности персональных данных при их обработке в информационных системах персональных данных»; «Обеспечение антивирусной защиты при работе в информационных системах персональных данных»; «Порядок парольной защиты при работе в информационных системах персональных данных»; «Действия пользователей информационных систем персональных данных в нештатных ситуациях»; Постановление Правительства Российской Федерации от 15 сентября 2008 г.

№ 687 (только для сотрудников, ответственных за обеспечение сохранности материальных носителей ПДн) 2. Журнал регистрации письменных запросов граждан на доступ к своим персональным данным В журнале в обязательно порядке должны фиксироваться все запросы субъектов ПДн на доступ к своим персональным данным, при наличии таких запросов.

В соответствии с ч. 7 ст. 14 ФЗ-152 «О персональных данных» Субъект персональных данных имеет право

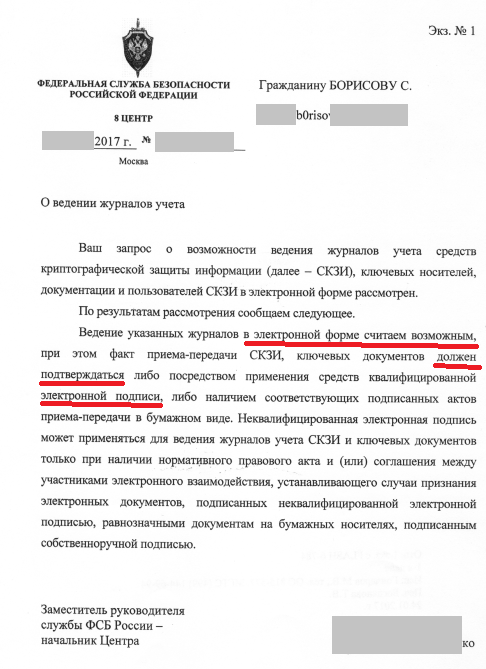

ПДн. СКЗИ. Перечни, журналы и другие записи в электронной форме

Разработчики же нормативных актов стараются максимально затруднить нам переход в цифровую эпоху: не учитывают нюансы электронного документооборота, используются разные формулировки для требований к документации, что вносит некоторую путаницу и ограничения: · издание оператором документов (152-ФЗ)· утверждение руководителем оператора документ (ПП 1119, ПП 211, приказ ФСБ №378)· перечень … устанавливается оператором (ПП 687)· определить места …, установить перечень .

(ПП 687)· утверждение перечня … (приказ ФСБ №378)· осуществлять поэкземплярный учет … ведением журнала (приказ ФСБ №378)· формирования и утверждения руководителем оператора … (приказ ФСБ №378)· разработку … документации / разработку документов . (приказ ФСТЭК №17)· отражаются в документации / вносятся в документацию (приказ ФСТЭК №17)· результаты оформляются актом .

Если к Вам пришел Роскомнадзор. Часть3

Для облегчения заполнения формы, РКН опубликовали на сайте методические указания по заполнению уведомления Теперь более подробно по каждому документу (составляли частично сами, но часть инфо брали с Инета).Положение об обработке персональных данных в организацииО чём документ — Положение является локальным нормативным актом, регламентирующим деятельность Оператора в сфере обработки и защиты персональных данных.Состав:Назначение положения – для чего вообще создали данный документ.Права и обязанности оператора при обработке ПДн – что делаем, что можем делать и что не можем делать при обработке ПДн.Права субъектов ПДн – права и обязанности тех, кто предоставляет свои ПДнПорядок сборки и обработки ПДн – здесь все по шагам; что собираем, в какой момент собираем, если у различных групп субъектов собираются различные ПДн, не забываем указывать состав ПДн в этих группахДоступ к ПДн — кто имеет

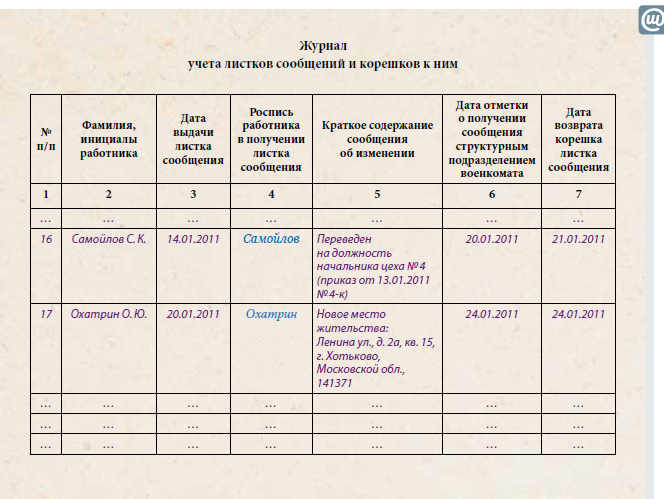

Журнал учета передачи персональных данных

Стоит отметить, что без письменного разрешения будущего сотрудника обработка его личных данных невозможна и противозаконна. Персональные данные — это необходимая для работодателя информация о сотруднике, регулирующая трудовые отношения между ними.

Персональные данные — это необходимая для работодателя информация о сотруднике, регулирующая трудовые отношения между ними.

К персональным данным относится следующая информация:

- паспортные данные;

- стаж работы и информация о предыдущих местах работы и т. д.

- информация по свидетельству обязательного пенсионного страхования;

- информация об образовании будущего сотрудника;

- семейное положение;

Вся эта информация необходима работодателю, чтобы составить трудовой договор и его личное дело на производстве, а также оценить его способности, чтобы использовать их в дальнейшей работе.

как правильно заполнить журнал учёта СКЗИ

Практически любая организация обменивается конфиденциальными данными со своими партнёрами и структурными подразделениями. Для того чтобы обеспечить сохранность передаваемой информации, требуются средства криптографической защиты (СКЗИ). Но работа с ними регламентируется инструкцией, которая написана 20 лет назад и уже не отвечает современным реалиям, а некоторые её пункты вызывают сомнения у специалистов. Ниже мы разберём один из ключевых и самых запутанных процессов — поэкземплярный учёт СКЗИ.

Ниже мы разберём один из ключевых и самых запутанных процессов — поэкземплярный учёт СКЗИ.

- Введение

- Кто и как ведёт учёт

- Операции с СКЗИ: взятие на учёт

- Выводы

Введение

Каждая организация при работе с СКЗИ обязана выполнять ряд требований. Основополагающим документом является приказ ФСБ России «Об утверждении Положения о разработке, производстве, реализации и эксплуатации шифровальных (криптографических) средств защиты информации» (Положение ПКЗ-2005). Из него вытекают другие документы, в частности «Инструкция об организации и обеспечении безопасности хранения, обработки и передачи по каналам связи с использованием средств криптографической защиты информации с ограниченным доступом, не содержащей сведений, составляющих государственную тайну», которая утверждена приказом Федерального агентства правительственной связи и информации при президенте Российской Федерации (ФАПСИ) от 13.06.2001 № 152. К слову, агентство было расформировано в 2003 году, а его функции были распределены между ФСО, ФСБ, СВР и Службой специальной связи и информации при ФСО. Тем не менее инструкция свою силу не утратила. Помимо официальных документов организация должна соблюдать требования правил пользования СКЗИ, которые вендор согласовывает с регулятором.

К слову, агентство было расформировано в 2003 году, а его функции были распределены между ФСО, ФСБ, СВР и Службой специальной связи и информации при ФСО. Тем не менее инструкция свою силу не утратила. Помимо официальных документов организация должна соблюдать требования правил пользования СКЗИ, которые вендор согласовывает с регулятором.

Итак, согласно инструкции, к СКЗИ относятся как сами программные или аппаратно-программные средства, так и информация, необходимая для их работы, ключи, техническая документация. При этом абсолютно все средства криптографической защиты в организации должны браться на поэкземплярный учёт. Именно об этом процессе и пойдёт речь дальше.

Инструкция была написана 20 лет назад, когда сертифицированные СКЗИ применялись крайне редко, а большинство организаций не имели такой разрозненной и распределённой по всей стране ИТ-инфраструктуры. Поэтому многие пункты документа сейчас вызывают вопросы у специалистов. Например, вести учёт в электронном виде можно, но только с применением квалифицированной ЭП (учёт СКЗИ в электронном виде — это тема для отдельной статьи, и об этом мы поговорим в следующий раз) либо сопровождая каждое действие соответствующими актами. Также не предусмотрена возможность удалённой передачи ключей шифрования, а журнал учёта требуется хранить в отдельном помещении. Да и само понятие «ключи шифрования» стало более разрозненным.

Также не предусмотрена возможность удалённой передачи ключей шифрования, а журнал учёта требуется хранить в отдельном помещении. Да и само понятие «ключи шифрования» стало более разрозненным.

Кто и как ведёт учёт

Если организация является обладателем конфиденциальной информации, то ей, скорее всего, требуется обеспечить безопасную передачу, обработку и хранение этой информации с помощью СКЗИ. Организует и контролирует все работы с СКЗИ орган криптографической защиты (ОКЗ). Это может быть как структурное подразделение или конкретный сотрудник внутри организации — обладателя конфиденциальной информации, так и внешний подрядчик (например, сервис-провайдер).

В первом случае организация должна издать приказ о создании ОКЗ, определить его структуру и обязанности сотрудников. Например:

- начальник отдела занимается организацией и совершенствованием системы управления работой своих сотрудников;

- администратор безопасности обеспечивает сохранность информации, обрабатываемой, передаваемой и хранимой при помощи средств вычислительной техники.

Все работники, которые осуществляют деятельность, связанную с установкой, настройкой и доступом к СКЗИ, должны быть внесены в приказ и ознакомлены с ним, а для каждой должности требуется разработать должностную инструкцию и ознакомить пользователей с порядком использования СКЗИ.

В итоге перечень необходимых документов состоит из:

- приказа о создании ОКЗ;

- должностных инструкций;

- утверждённых форм журналов учёта;

- шаблонов заявлений, актов;

- инструкции для пользователей по работе с СКЗИ.

В соответствии с инструкцией по всем СКЗИ должен вестись поэкземплярный учёт, а их движение (формирование, выдача, установка, передача, уничтожение) должно быть документально подтверждено. Для этого и обладатель конфиденциальной информации, и орган криптографической защиты должны вести журналы (каждый — свой) поэкземплярного учёта СКЗИ, эксплуатационной и технической документации к ним, ключевых документов.

При этом если орган криптографической защиты информации — это структурное подразделение организации, то от него требуется вести оба журнала. Дело в том, что в этом случае организация не только является обладателем конфиденциальной информации, но и выполняет часть функций ОКЗ. Например, крупные холдинги, как правило, выделяют в своём составе ИТ-компанию, которая в том числе обеспечивает информационную безопасность с использованием СКЗИ. Она ведёт все журналы и сопутствующую документацию и является для своего холдинга поставщиком услуг.

Если услуги оказывает сервис-провайдер, то он заполняет журнал учёта для органа криптографической защиты, а организация — журнал для обладателя конфиденциальной информации.

Журналы учёта хранятся в течение 5 лет. Сами СКЗИ и документация к ним должны находиться в специальном помещении (требования к нему описаны в приказе ФАПСИ № 152). Основное условие: доступ туда получают только сотрудники ОКЗ строго под роспись.

Операции с СКЗИ: взятие на учёт

Рассмотрим порядок учёта на конкретном примере. Организация N — обладатель конфиденциальной информации — хочет использовать СКЗИ компании «КриптоПро». Организация N не готова создавать у себя ОКЗ и обращается к сервис-провайдеру, который будет предоставлять ей соответствующие услуги. Итак, для начала вендор должен предоставить организации N, которая приобретает программно-аппаратный комплекс, исходные данные для учёта (здесь и ниже по тексту данные ненастоящие и приведены для примера).

Таблица 1. Пример данных для учёта

В графы 1–6 журнала поэкземплярного учёта должны попасть данные о:

- диске с дистрибутивом;

- формуляре;

- серийном номере лицензии на СКЗИ.

После заполнения всех этих данных СКЗИ выдаются пользователям, то есть тем работникам в организации, для которых закупались. Это может быть как сотрудник бухгалтерии, который применяет ЭП для подписания и отправки документов, так и другой ответственный специалист, взявший на себя обязательства по сохранности СКЗИ.

На этом этапе заполняются 7-я и 8-я графы журнала (кому и когда выдаётся СКЗИ — с обязательной росписью пользователя). Если возможности расписаться в журнале нет, то можно заполнить акт передачи, где в свободной форме указывается, кто (администратор безопасности) и кому (пользователю) передаёт СКЗИ. При этом обе стороны расписываются, а номер акта вносится в 8-ю графу («Дата и номер сопроводительного письма»).

В 9-ю графу записывается имя сотрудника, производившего установку СКЗИ. Чаще всего это делает специалист технической поддержки, который также является администратором безопасности. Но это может быть и пользователь, если он обладает соответствующими навыками и правами доступа в сеть. В графе 11 указывается серийный номер материнской платы или номер опечатывающей пломбы системного блока.

В случае увольнения сотрудника, который производил установку, требуются изъятие СКЗИ и составление акта, в котором указываются предмет и способ изъятия (например, удаление ключевой информации с носителя). Всё это фиксируется в графах 12, 13, 14.

При уничтожении СКЗИ также составляется соответствующий акт. В нём должны быть указаны предмет и способ уничтожения. Программные СКЗИ уничтожаются посредством стирания с носителя ключевой информации (чистки реестра), а также деинсталляции ПО. В случае аппаратных СКЗИ можно удалить с них ключевую информацию либо уничтожить их физически.

Ниже приведён пример журнала, заполненного организацией — обладателем конфиденциальной информации. ООО «Компания» в данном примере — это сервис-провайдер, который выполняет функции органа криптографической защиты для организации.

Таблица 2. Журнал поэкземплярного учёта СКЗИ для обладателя конфиденциальной информации

Журнал учёта СКЗИ для органа криптографической защиты во многих пунктах перекликается с аналогичным документом для организации и заполняется по такому же принципу, поэтому не будем подробно останавливаться на его разборе. В примере ниже ООО «Организация» — это обладатель конфиденциальной информации, который воспользовался услугами сервис-провайдера.

Таблица 3. Журнал поэкземплярного учёта СКЗИ для органа криптографической защиты

Выводы

Трудно не согласиться с тем, что все эти требования уже давно морально устарели и «Инструкция» нуждается в актуальных корректировках, но пока мы вынуждены выполнять требования её текущей редакции. Обратите внимание, что для ведения журнала поэкземплярного учёта СКЗИ в электронном виде требуется подписывать документы только квалифицированной ЭП либо сопровождать каждое действие соответствующими актами. Если же речь идёт о физическом документе, то все данные и подписи должны быть внесены в него всеми ответственными лично.

Безусловно, учёт СКЗИ — это только один из множества обязательных к исполнению процессов, описанных в документе. В дальнейших статьях мы постараемся подробно описать процесс опломбирования СКЗИ, технологию их уничтожения и многое другое.

Передовые методы ведения журналов передачи файлов

При рассмотрении того, какой вид журналирования вам понадобится, начните с этих внутренних и внешних потребностей в качестве драйверов.

Безопасность и соответствие основным требованиям к ведению журнала передачи файлов

Многие компании включают внешние требования соответствия со своими внутренними потребностями. Обдумывая, какой тип ведения журнала вам понадобится, начните с этих внутренних и внешних потребностей в качестве драйверов. Тем не менее, есть несколько общих возможностей ведения журнала, которые потребуются большинству предприятий:

- Журнал аудита с защитой от несанкционированного доступа. Поскольку ничто в технологии никогда не может быть «защитой» от чего-либо, вы можете рассматривать это как средство защиты от несанкционированного доступа, а это означает, что в случае вмешательства вы, по крайней мере, узнаете об этом. Эта функциональность часто реализуется как безопасная и потенциально зашифрованная база данных, в которой решение MFT хранит записи о передаче данных.

- Доступ к журналу. Вам нужно будет сообщить о передаче данных, а это значит, что вам потребуется доступ к журналу. Некоторые решения MFT будут предлагать надежные, подробные, встроенные отчеты, а другие – прямой доступ только для чтения. в базу данных для использования сторонними инструментами отчетности.В идеале вам нужны обе возможности: встроенные отчеты позволяют быстро приступить к работе, а подключение к базе данных дает возможность использовать внешние приложения для создания отчетов, выставления счетов и отслеживания.

- Кто. Кто передал файл и кто его получил? Первый, которого часто легко определить для исходящих переводов, но вам понадобится решение MFT, которое поддерживает аутентификацию , а также неотказуемости , для регистрации личности внешних отправителей и получателей.Фиксация авторства – это функция, которая доказывает, что файл был получен, и доказывает, что он не был изменен или поврежден во время передачи. Кто также должен учитывать задействованные физические серверы, который может быть аутентифицирован с помощью протоколов транспортного уровня, таких как SSL.

- Что. Очевидно, вы захотите узнать, что было передано. Как правило, решения MFT не хранят копию файла (хотя многие из них могут быть настроены для этого, если вам нужен подробный журнал аудита, сохранение копии файла может дополнительные проблемы безопасности), но они будут регистрировать, какой файл был передан.

- Когда. Когда был передан файл? Когда был завершен перенос? С большими файлами разница между началом и завершением передачи может быть значительной, и вам нужно знать и то, и другое.

- Где . Откуда взялся файл? Куда это делось? Решения MFT часто могут включать в себя многоэтапные рабочие процессы, в которых файл проходит несколько этапов, потенциально связанных с преобразованием или переводом, и каждый этап должен быть четко зарегистрированным в журнале аудита.

- Как. Как был передан файл? Какие протоколы передачи файлов использовались? Какое шифрование использовалось?

Единственное, чего вы не можете ожидать в журнале аудита, так это то, почему была осуществлена передача – хотя, если вы отследите, кто, мы надеемся, что они ответят на этот вопрос, если это необходимо. Но есть еще кое-что, чего вы должны ожидать в журнале: ошибки. Передача файлов не всегда гладко и беспроблемно, а подробный журнал действий и ошибок может облегчить администраторам поиск и устранение неполадок.

Форма согласия GDPR – Офис президента

ДЛЯ ИСПОЛЬЗОВАНИЯ ПРИ СБОРЕ ПЕРСОНАЛЬНЫХ ДАННЫХ В / ИЗ ЕВРОПЕЙСКОГО СОЮЗА

Требуется Общим регламентом ЕС по защите данных 2016/679 («EUGDPR»)

Подпись лица, предоставляющего личные данные

Государственный университет Монклера контролирует ваши личные данные. Вы можете связаться с Государственным университетом Монклера по адресу 1 Normal Avenue, Montclair, NJ 07043 или по телефону и электронной почте: [Введите имя и контактную информацию лица в подразделении, запрашивающем личные данные].

Ваши личные данные будут использоваться для следующих целей (отметьте все подходящие варианты):

___ маркетинговые академические программы;

___ информирование о деятельности и достижениях Университета;

___ сбор пожертвований;

___ набор студентов;

___ набор сотрудников;

___ исследование;

___ Другое [включить подробное описание использования личных данных].

Категории персональных данных, которые вас просят дать согласие на сбор и использование Университетом, включают ваше имя, адрес, адрес электронной почты, номер телефона и [включить описание любых других собранных персональных данных].

Университет будет передавать ваши персональные данные сторонним поставщикам программного обеспечения, которые собирают, хранят и обрабатывают ваши персональные данные от имени Университета и которые по контракту обязаны сохранять конфиденциальность ваших персональных данных при соблюдении соответствующих мер безопасности для предотвращения их несанкционированного раскрытия. Университет также намеревается передать ваши персональные данные: [указать все подразделения Университета и третьих лиц, которые будут получать персональные данные].

Ваши личные данные будут переданы за пределы Европейского Союза в Государственный университет Монклера, расположенный в США.

Ваши личные данные будут храниться в соответствии с требованиями к хранению записей, применимыми к Государственному университету Монтклера как государственному исследовательскому учреждению Нью-Джерси, а также любым другим применимым законам США. В соответствии с EUGDPR вы имеете право запрашивать доступ, исправлять, стирать и ограничивать обработку ваших личных данных. Вы также имеете право отозвать это согласие на использование ваших личных данных. Если вы считаете, что Университет нарушил EUGDPR, вы имеете право подать жалобу в соответствующий надзорный орган ЕС.Эти права более подробно описаны в Уведомлениях о конфиденциальности, размещенных на веб-сайте Университета по адресу www.montclair.edu .

Пожалуйста, [подпишите / поставьте электронную подпись / установите флажок ниже], укажите дату и отправьте [электронная почта / отправить], указав ниже:

Я даю согласие Государственному университету Монтклера на использование моих личных данных для целей, описанных в этом уведомлении, и понимаю, что могу отозвать свое согласие в любое время.

___ дает согласие ___ не дает согласия

Имя лица, дающего согласие: _______________________________________________________

Адрес индивидуального предоставления согласия: ______________________________________________________

Подпись: ______________________________________________________________________________

Дата подписи: ______________________________________________________________

Формат локального журнала передачи

В этом документе описывается текущая служба передачи для формата журнала локальной передачи данных.

Примечание: Формат журнала, описанный на этой странице, может быть изменен. Мы рекомендуем что вы избегаете написания сценариев, программ или процессов проектирования, зависящих от порядок, именование или наличие столбцов или значений в этом журнале. Обратитесь к этому страницу и примечания к выпуску службы передачи данных для обновлений формат журнала.Описание формата

Служба передачи для локальных журналов данных сохраняется в формате значений, разделенных табуляцией (TSV), и содержат строку заголовка с именами полей.Порядок отображения полей обычно стабильны, но не гарантируются и должны выводиться из строка заголовка.

Каждая строка представляет собой отдельную запись журнала, которая является обновлением статуса части общая операция передачи.

Примечание. Служба передачи локальных данных не записывает в журнал записи для пропущенных файлов.В следующей таблице описаны поля в файле журнала:

| Поле журнала | Описание |

|---|---|

| Отметка времени | Соответствующая ISO 8601 отметка времени, когда мы записали событие. |

| Название операции | Полное имя операции. |

| Действие | Описывает действие этой конкретной задачи. Одно из следующих:

|

| ActionStatus | Высокоуровневый статус действия.Одно из следующих:

|

| FailureDetails.ErrorType | Строка, представляющая тип обнаруженной ошибки. Например, НАЙДЕННЫЙ ФАЙЛ . Заполняется только в случае обнаружения ошибки. |

| FailureDetails.GrpcCode | Строковое значение кода Google RPC. Например, ПРЕДВАРИТЕЛЬНОЕ_ПРЕКОСНОВЕНИЕ . Заполняется только в случае обнаружения ошибки. |

| FailureDetails.Message | Сообщение об ошибке в удобочитаемом виде. Заполняется, только если произошла ошибка. |

| Тип источника | Строка, описывающая тип системы хранения источника.Это всегда ОН_ПРЕМ . |

| Путь к исходному файлу | Путь к переданному локальному файлу. |

| Src.File.LastModified | Время изменения (mtime) локального файла POSIX. |

| Размер исходного файла | Размер файла в байтах. |

| Src.File.Crc32C | Контрольная сумма CRC32C содержимого файла. |

| Dst.Type | Строка, описывающая тип целевой системы хранения. Это всегда GCS . |

| Dst.Gcs.BucketName | Имя целевого сегмента Cloud Storage. |

| Dst.Gcs.ObjectName | Префикс объекта для целевого объекта. |

| Dst.Gcs.LastModified | Время изменения POSIX (mtime) целевого объекта. |

| Dst.Gcs Размер | Размер объекта в байтах. |

| Dst.Gcs.Crc23C | Контрольная сумма CRC32C содержимого объекта. |

| Dst.Md5 | Контрольная сумма MD5 последнего объекта в облачном хранилище. |

Пример записи в журнале

Ниже приведен пример двух строк вывода журнала, заголовка и данных. линия:

Отметка времени OperationName Действие ActionStatus FailureDetails.ErrorType FailureDetails.GrpcCode FailureDetails.Message Src.Type Src.File.Path Src.File.LastModified Src.File.Size Src.File.Crc32C Dst.Type Dst.Gcs.BucketName Dst.GcsLst.ObjectName Dst.GcsLst.ObjectName Dst.GcsLst.ObjectName Gcs.Size Dst.Gcs.Crc32C Dst.Gcs.Md5 2019-10-18T21: 06: 17Z transferOperations / agent-manual_transferJobs / OPI1494275376193533620_0000000001571432448 ПЕРЕДАЧА УСПЕШНА ON_PREM_FILE / mnt / disks / disk-1 / directory1 / file.txt 1561409931 406 30847 GCS_OBJECT destination-gcs-bucket file.txt 1571432776 406 308

47 FDjya7dWbd0OrgnZ7g9ZJw ==

Образец шаблона политики конфиденциальности GDPR

Одна из важнейших концепций Общего регламента ЕС по защите данных (GDPR) – это прозрачность . Физические лица владеют своими личными данными. Как компания, занимающаяся обработкой этих персональных данных, вы должны раскрывать все , что вы с ними делаете.Вот почему так важно иметь политику конфиденциальности .

Политика конфиденциальности обязательна согласно многим законам о конфиденциальности. Согласно GDPR, это один из важнейших документов вашей компании. Это единственный способ продемонстрировать своим клиентам и властям, что вы серьезно относитесь к защите данных.

Политика конфиденциальности GDPR иногда называется Заявлением о конфиденциальности GDPR или Уведомлением о конфиденциальности GDPR.

Давайте посмотрим, что требует закон, и как вы можете адаптировать свою Политику конфиденциальности к контексту вашего бизнеса.

Почему важна Политика конфиденциальности GDPR?

Персональные данные – это большой бизнес. Такие компании, как Google и Facebook, имеют доходы больше, чем в некоторых странах. Они заработали состояние на обработке личных данных людей.

GDPR устанавливает правила о том, как личные данные должны обрабатываться в ЕС. Он также предоставляет права отдельным лицам в отношении их личных данных. Без таких законов о конфиденциальности, как GDPR, люди потеряли бы контроль над информацией, которую о них собирают предприятия и правительства.

Политика конфиденциальности – это возможность вашей компании показать своим клиентам, что вам можно доверять их личные данные. Это также шанс по-настоящему понять, сколько личных данных контролирует ваша компания, и соответствуют ли ваши методы защиты данных юридическим требованиям.

Ваша компания, возможно, уже разработала Политику конфиденциальности в соответствии с одним из многих других законов, которые требуют ее, например:

GDPR другой. Его требования более строгие, чем , чем любой из вышеперечисленных законов, и всего, что вы подготовили для их соблюдения, скорее всего, будет недостаточно в соответствии с GDPR.

Важные разделы политики конфиденциальности GDPR

GDPR устанавливает особые требования к информации, которую вы должны предоставить в своей Политике конфиденциальности. В основном они изложены в статьях 13 и 14.

Важно иметь в виду, что это общедоступный документ, и это , а не , написанный только для ваших клиентов. Он должен быть нацелен на всех , чьи персональные данные вы можете обрабатывать, включая потенциальных клиентов и посетителей вашего веб-сайта .

Давайте посмотрим, что вам нужно включить.

Введение

Вы должны начать свою Политику конфиденциальности с краткого объяснения того, кто ваша компания и какова ваша Политика конфиденциальности.

Укажите дату, с которой Политика конфиденциальности вступает в силу (« Дата вступления в силу »).

Вот как Visa Global начинает свою Политику конфиденциальности:

Вы должны указать юридическое название и юридический адрес вашей компании.

Вот как это делает MembersFirst:

Если у вас есть сотрудник по защите данных (DPO) и / или представитель в ЕС, вы также должны указать их контактные данные.

Выше вы заметили, что MembersFirst называет себя «контролером данных». Для целей GDPR ваша компания, вероятно, также является «контроллером данных» – если она принимает решений, о , как и , почему обрабатываются персональные данные .

Определения

В соответствии со статьей 12 GDPR ваша Политика конфиденциальности должна быть написана на ясном и доступном языке .Поэтому вам следует по возможности избегать использования юридической терминологии.

Однако в некоторых случаях этого можно избежать. Поэтому вам следует включить в свою Политику конфиденциальности раздел, в котором вы даете определения ключевых терминов.

Некоторые компании дают свои определения непосредственно из статьи 4 GDPR. Это подход AEG:

На самом деле это не так уж и полезно для читателя. Возможно, определение « субъекта данных » как « – идентифицируемое физическое лицо […], кого можно прямо или косвенно идентифицировать, в частности, по идентификатору “мало что дает прояснить, что этот термин на самом деле означает для непрофессионала.

Вот еще один пример из Edgbaston Park Hotel. Его определения более доступны и понятны .

Здесь вы можете увидеть разницу между написанием легальным языком и написанием обычным голосом, который намного легче понять.

Принципы обработки персональных данных

Статья 5 GDPR содержит шесть принципов, в соответствии с которыми должны обрабатываться все персональные данные.

Это:

- Законность , справедливость , и прозрачность : соблюдать закон; обрабатывать личные данные только так, как люди разумно ожидают; всегда открыто рассказывайте о своих методах защиты данных.

- Ограничение цели : обычно вы должны обрабатывать личные данные только по конкретной причине, по которой вы их собрали, и ни для чего другого.

- Минимизация данных : не обрабатывайте больше данных, чем вам нужно.

- Точность : убедитесь, что все личные данные, которые вы храните, достоверны и точны.

- Ограничение хранения : не храните личные данные дольше, чем необходимо.

- Целостность и конфиденциальность : всегда безопасно обрабатывать личные данные.

Некоторые компании предпочитают изложить эти принципы в своей Политике конфиденциальности, просто указав в списке и заявив, что они соблюдают их. Это подход, принятый CRG:

Другие используют более персонализированный подход , перечисляя конкретные принципы своей компании и связывая их с принципами GDPR.Вот пример Международного института окружающей среды и развития:

Типы обрабатываемых вами персональных данных

Определение « персональных данных » в GDPR очень широко. Скорее всего, ваша компания обрабатывает много данных.

Поскольку все, от IP-адресов до файлов cookie , представляет собой личные данные, ваш веб-сайт может обрабатывать личные данные людей, которые никогда даже не свяжутся с вашей компанией.В своей Политике конфиденциальности вы должны указать абсолютно ясно, , примерно , каждый тип персональных данных, с которыми вы имеете дело, и почему вам это нужно.

Многие компании разбивают эту часть своей Политики конфиденциальности на подразделы, такие как «данные, которые вы нам предоставляете», «данные, собранные нашим веб-сайтом» и т. Д.

Вот пример из Clearcast:

Затем вы можете разбить эту информацию на более подробных категорий . Вот как это делает Synthorx:

Будьте как можно более подробными и конкретными при раскрытии типов персональных данных, которые вы собираете и обрабатываете.Постарайтесь раскрыть эту информацию так, чтобы ваши пользователи могли ее понять.

Как вы обрабатываете личные данные

В соответствии с принципами « ограничение цели » и « минимизация данных » у вас всегда должна быть уважительная причина для обработки любых личных данных, которыми вы владеете.

Вы должны указать наши цели для обработки персональных данных в своей Политике конфиденциальности.

Вот выдержка из соответствующей части Политики конфиденциальности The Independent:

Это также может быть пункт, который описывает, «как» и «почему» используются данные, при условии, что пользователи проинформированы о том, что именно вы делаете с собираемыми вами данными.

Правовая основа

GDPR позволяет обрабатывать личные данные только на одной из шести законных (или «законных») оснований. Вам не разрешается обрабатывать личные данные, если вы не установили для этого хорошо , юридическое обоснование .

Правовыми основаниями обработки персональных данных являются:

- Согласие : вы получили их разрешение в соответствии с GDPR

- Договор : вам необходимо обработать свои личные данные для выполнения договора

- Юридическое обязательство : вы нарушите закон, если не обработаете их личные данные

- Жизненно важные интересы : их жизнь (или чья-то жизнь) зависит от того, как вы обрабатываете их личные данные

- Общедоступная задача : вам необходимо обработать их личные данные для выполнения задачи, отвечающей общественным интересам

- Законные интересы : обработка их персональных данных отвечает вашим интересам, и вы выполнили оценку законных интересов

Ваша Политика конфиденциальности должна содержать подробную информацию о ваших юридических основаниях для обработки.

Некоторые компании связывают свои правовые основы с типами обрабатываемых ими персональных данных и причинами их обработки. Вот как это делает Pint of Science:

Если вы полагаетесь на « законные интересы », вам необходимо указать, каковы ваши законные интересы.

Если вы используете « согласие » в качестве законного основания, вы должны включить ссылку на право ваших пользователей отозвать согласие . Вот как это делает Sharp:

Если ваша правовая основа – « контракт », вам необходимо сообщить людям, что произойдет, если они не предоставят вам личные данные, необходимые для выполнения контракта.Вот как это работает Бюджет:

Убедитесь, что вы знаете, каково ваше правовое основание (или есть), и сообщите об этом.

Сохранение личных данных

Принцип « ограничения хранения » требует, чтобы вы не хранили личные данные дольше, чем они вам нужны. В вашей Политике конфиденциальности необходимо указать , как долго вы будете хранить различные типы персональных данных, которые вы собираете.

Это не всегда будет конкретный период (т.е. одна неделя, два месяца и т. д.). Это может определяться продолжительностью времени, в течение которого вам нужны данные (например, пока человек не закроет свою учетную запись).

Вот часть соответствующего раздела в Политике конфиденциальности Big Yellow Storage:

Если вы храните разные типы данных за разные периоды времени, раскрывайте это как можно более конкретно.

С кем вы делитесь личными данными

Вам разрешено делиться личными данными в соответствии с GDPR, если вы прозрачны в этом отношении и у вас есть действующее правовое основание для этого.Подробная информация об этом должна быть указана в вашей Политике конфиденциальности.

Вот часть соответствующего раздела Политики конфиденциальности First Table:

Обратите внимание, что GDPR не требует, чтобы вы перечисляли имен каждой компании, с которой вы делитесь данными, а только общие типов компаний (например, платежные системы, почтовые перевозчики и т. Д.).

Однако обязательно ознакомьтесь с Условиями использования компаний, с которыми у вас есть Соглашение об обработке данных.Некоторые из них, например Google, требуют, чтобы вы их конкретно называли.

Вот как Discover France выполняет требования Google по раскрытию информации:

В пункте прямо указано, что «данные Google Analytics передаются в Google», что позволяет пользователям Discover France узнать, что третья сторона (Google) получает некоторые из их личных данных.

Международная передача персональных данных

Если вы переносите персональные данные из ЕС в страну, не входящую в ЕС (например, если ваш веб-сервер находится в США или вы используете процессор данных из Австралии), вам необходимо объяснить это в своей Политике конфиденциальности. .

Есть только определенные причины, по которым вы можете передавать личные данные за пределы ЕС. К ним относятся:

- Европейская комиссия сочла, что страна, не входящая в ЕС, в которую вы передаете личные данные, имеет уровень защиты данных « адекватный »;

- «Адекватные» страны включают Канаду и Новую Зеландию. США включены, но только , если компания из США является частью структуры Privacy Shield.

- У вас есть договор с получателем, который содержит стандартные положения о защите данных;

- Вы передаете личные данные в пределах международной компании (или группы компаний, работающих вместе) в соответствии с обязательными корпоративными правилами;

- В крайнем случае и при определенных других условиях у вас есть согласие человека на передачу его данных .

В этом разделе вашей Политики конфиденциальности необходимо объяснить, какой из этих механизмов вы используете для международных переводов.

VIDA Diagnostics использует стандартные договорные положения для облегчения своих международных переводов. Вот как VIDA объясняет это в своей Политике конфиденциальности:

Belmond использует другой подход, охватывая все аспекты своей Политики конфиденциальности:

Права на данные

GDPR предоставляет физическим лицам восемь прав на их личные данные.При соблюдении определенных условий вы должны обеспечить соблюдение этих прав, когда вас об этом попросят.

Эти права:

- Право на получение информации

- Право доступа

- Право на исправление

- Право на удаление (известное как «право на забвение»)

- Право на ограничение обработки

- Право на переносимость данных

- Объект до

- Права в отношении автоматизированного принятия решений

Скорее всего, не все права распространяются на вашу компанию, но вы должны быть с ними знакомы в любом случае.

Ваша Политика конфиденциальности должна предоставлять информацию об этих индивидуальных правах, а также предоставлять метод , с помощью которого люди могут их реализовать. Это может быть веб-форма или просто адрес электронной почты.

Вот как Оксфордский университет предоставляет информацию о некоторых из этих прав:

И вот как люди могут связаться с университетом в связи с этими правами:

Кембриджский университет, с другой стороны, облегчает право доступа через онлайн-форму :

Запросы, касающиеся других прав, можно выполнить по электронной почте:

Вы также должны проинформировать своих пользователей об их праве подать жалобу в орган по защите данных, например, в Управление комиссара по информации (ICO) в Великобритании или в Комиссию по защите данных (DPC) в Ирландии.

Вот как это делает благотворительная организация Make-A-Wish:

Изменения в вашей политике конфиденциальности

Вы должны сообщить людям, что вам может потребоваться внести изменения в вашу Политику конфиденциальности, и сообщить им, как вы будете информировать их об этом.

Вот пример из Power to Change:

Рекомендуется сообщить пользователям, что им следует регулярно просматривать вашу Политику конфиденциальности, чтобы быть в курсе любых несущественных изменений и видеть текущие способы обработки их информации.

Часто задаваемые вопросы: Политика конфиденциальности GDPR

Вот список часто задаваемых вопросов, которые могут оказаться полезными.

Если вы подпадаете под юрисдикцию GDPR , у вас должна быть Политика конфиденциальности, соответствующая GDPR.

GDPR применяется к вам, если вы:

- Находятся в ЕС, или

- Предлагать товары и услуги физическим лицам, находящимся в ЕС, или

- Наблюдать за поведением лиц, находящихся в ЕС

Даже если вы не подпадаете под действие GDPR, сделать вашу Политику конфиденциальности соответствующей GDPR – это разумная идея. .GDPR в настоящее время является самым строгим законом о конфиденциальности в мире, и другие законы начинают его отражать.

По мере принятия новых законов о конфиденциальности и ужесточения существующих законов, вы будете на опережение, если приведете свою Политику конфиденциальности в соответствие с GDPR.

Помимо стандартных положений Политики конфиденциальности, GDPR имеет некоторые особые требования, включая следующие:

- Ваша Политика конфиденциальности должна быть написана ясным и легким для понимания языком

- Вы должны указать свое правовое основание для обработки личной информации

- Вы должны раскрыть права пользователя, предоставленные GDPR

- Вы должны сообщить пользователям, как долго вы храните их личную информацию в течение

- Международные передачи данных должны быть рассмотрены подробно, с перечислением мер безопасности

Типичные обновления Политики конфиденциальности для удовлетворения требований GDPR включают следующее:

- Упрощение языка и форматирования вашей Политики конфиденциальности для облегчения чтения и понимания

- Получение согласия в соответствии с GDPR на вашу Политику конфиденциальности, если вы этого не делали

- Включая дополнительные пункты и информацию, такую как права пользователя GDPR, вашу правовую основу для обработки личной информации, способы защиты любых международных передач данных, которыми вы участвуете, а также контактную информацию вашего сотрудника по защите данных и представителя в ЕС, если применимо

Добавьте ссылку на свою Политику конфиденциальности GDPR в нижнем колонтитуле своего веб-сайта .Это соответствует требованию GDPR о том, чтобы ваша Политика конфиденциальности была легко и свободно доступна.

Вам также потребуется добавить ссылку на вашу Политику конфиденциальности GDPR везде, где вы собираете личную информацию . Например:

- Формы регистрации аккаунта

- Формы подписки на рассылку новостей по электронной почте

- Электронная почта

- Контактные формы

- Экраны оплаты / кассы электронной торговли

- Списки мобильных приложений в магазинах приложений

- В мобильных приложениях в меню, например в меню «О программе» или «Юридические сведения».

Заставьте пользователей согласиться с вашей Политикой конфиденциальности GDPR, установив неотмеченный флажок рядом с заявлением, в котором говорится что-то похожее на «». Установив этот флажок, вы подтверждаете, что прочитали и принимаете условия Политики конфиденциальности. “

Когда пользователь щелкает поле и переходит к вашему веб-сайту или мобильному приложению, вы получаете согласие с вашей Политикой конфиденциальности в соответствии с GDPR.

Отображение вашей политики конфиденциальности GDPR

Ваша Политика конфиденциальности не является контрактом . Вы можете выполнять некоторую обработку данных в соответствии с контрактом или с согласия ваших пользователей. Но у них действительно нет выбора, соглашаться ли они с самой Политикой конфиденциальности.

Таким образом, хотя вам может не потребоваться, чтобы ваши клиенты «соглашались» с вашей Политикой конфиденциальности так же, как они могли бы согласиться с вашими Условиями использования или Политикой возврата и возмещения средств, вы, , должны попытаться убедиться, что они ее прочитали. .Вы также можете попросить их подтвердить, что они это сделали.

Итак, ваша Политика конфиденциальности должна быть заметной и доступной всем, кто взаимодействует с вашим бизнесом.

Вот несколько способов сделать так, чтобы его заметили

на вашем сайте

Вам следует разместить ссылку на вашу Политику конфиденциальности в нижнем колонтитуле, который сохраняется на каждой странице вашего веб-сайта. Вы можете разместить его вместе с другими политиками, такими как Условия использования или Политика допустимого использования .

Вот как это делает The Times:

Если вы управляете магазином электронной коммерции , вы должны убедиться, что ваши клиенты могут прочитать вашу Политику конфиденциальности в момент, когда они совершают покупку . Вот пример из Amazon UK:

Всякий раз, когда вы спрашиваете у своих пользователей согласия , вы также должны обратить их внимание на вашу Политику конфиденциальности. Вот как это делает Profile Editions при запросе согласия на прямой маркетинг :

Убедитесь, что ваша Политика конфиденциальности постоянно доступна, чтобы ваши пользователи могли просматривать ее в любое время.Включите его в моменты, когда вы собираете личную информацию (например, адреса электронной почты или платежную информацию), как напоминание, которое ваши пользователи могут проверить, чтобы узнать, как вы будете использовать эту личную информацию.

в вашем мобильном приложении

Если у вашей компании есть мобильное приложение, важно, чтобы ваши пользователи могли получить доступ к вашей Политике конфиденциальности из внутри приложения .

Например, приложение Just Eat предоставляет ссылку на свою Политику конфиденциальности в меню «Справка»:

Меню «Настройки» или «Правовая информация» – это другие области, в которых пользователи должны искать политику конфиденциальности.

Если ваши пользователи могут создать учетную запись в вашем приложении, важно представить вашу Политику конфиденциальности в момент сбора их информации. Вот как это делает Facebook (обратите внимание, что Facebook называет свою Политику конфиденциальности «Политикой данных»):

В ваших сообщениях

Каждый раз, когда вы отправляете автоматическое письмо , вы должны ссылаться на свою Политику конфиденциальности в нижнем колонтитуле. Это особенно важно, когда вы отправляете прямые маркетинговые сообщения.

Вот пример из Waitrose:

Краткое изложение вашей политики конфиденциальности GDPR

Написание Политики конфиденциальности – одно из важнейших юридических обязательств в соответствии с GDPR. Чтобы убедиться, что он соответствует строгим стандартам ЕС, убедитесь, что вы указали:

- Введение , объясняющее назначение документа

- Дата вступления в силу Политики конфиденциальности (или дата ее последнего обновления)

- Название вашей компании и контактные данные

- Имя и контактные данные для важных ролей (DPO, Представитель ЕС и т. Д.)

- Защита ваших данных Принципы

- типов обрабатываемых вами персональных данных

- Как и почему вы обрабатываете личные данные

- Ваши правовые основы для каждого акта обработки

- Как долго вы храните личные данные

- Типы третьих лиц , которым вы делитесь персональными данными

- Подробная информация о любых переводах в страны, не входящие в ЕС

- Уведомление о способах передачи изменений Политики конфиденциальности

Скачать шаблон политики конфиденциальности GDPR

Загрузите наш шаблон политики конфиденциальности GDPR в виде файла PDF, DOCX или документа Google.

Этот бесплатный загружаемый шаблон включает следующие разделы:

- Определения

- Принципы обработки персональных данных

- Какие персональные данные мы собираем и обрабатываем

- Как мы используем личные данные

- Правовая основа для сбора и обработки персональных данных

- Хранение личных данных

- Права на защиту данных

Зачем нужно включать данные журнала в свою политику конфиденциальности

Ваш веб-сайт точно так же, как тихая шпионская сеть, отслеживает движения каждого пользователя с мельчайшими подробностями.Каждое их движение, включая время и место, из которого они сделали, отслеживается и записывается вашими веб-серверами.

Хотя вы, без сомнения, уже знали о секретной сети отслеживания, которая существует на бэкэнде вашей веб-платформы, провели ли вы должную осмотрительность во внешнем интерфейсе?

Данные журнала, также известные как анонимные или автоматические данные, должны быть указаны в вашей Политике конфиденциальности, чтобы соответствовать как законам о конфиденциальности, так и ожиданиям потребителей. .

Что такое данные журнала?

Данные журнала – это информация, записанная вашим веб-сервером о том, когда, как и какие посетители используют ваш веб-сайт. Поставщики веб-серверов, такие как Apache и NGINX, обычно собирают следующую информацию о каждом посетителе:

- IP-адрес и идентификатор устройства : это уникальный идентификационный адрес, передаваемый браузером или устройством, с помощью которого каждый пользователь получает доступ к вашей онлайн-платформе.

- Дата / время запроса : конкретная дата и время каждого действия, выполняемого пользователем.

- Страница запрошена : Каждая страница или интерфейс, к которым обращается пользователь, и время, которое они проводят на каждой странице.

- Обслужено байт : Сколько информации передается во время активности пользователя.

- Агент пользователя : Обычно это веб-браузер или операционная система пользователя, которая передает необходимую информацию на веб-сервер для удовлетворения потребностей пользователя.

- Реферер : предыдущее местоположение, в котором находился пользователь до того, как он был перенаправлен на ваш веб-сайт или приложение, например, поисковая система или ссылка на внешний веб-сайт.

- Журналы ошибок : Информация об ошибках или функциональных проблемах, с которыми столкнулся пользователь.

После сбора данных журнала они будут организованы по типу, чтобы веб-сервер знал, как использовать информацию. Данные журнала могут быть организованы в соответствии с их потенциальной полезностью в категориальных журналах, таких как журналы ошибок, журналы доступа и журналы сервера.

Как используются данные журнала?

Данные журнала могут быть невероятно полезны для самых разных приложений, как для программистов или администраторов, так и для маркетингового анализа.Ниже приведены способы, которыми обычно используются данные журнала.

Маркетинг и анализ

В маркетинговых целях данные журнала неоценимы. Маркетологи вникают в эту информацию, чтобы проанализировать, как посетители находят их веб-сайт, используют их, совершают покупки и т. Д. .

Вот несколько стратегий анализа данных журнала для использования в маркетинге:

- Использование реферальных данных для измерения количества посетителей, которые вы получаете в ответ на рекламные кампании в Интернете и маркетинг в поисковых системах.

- Анализируя, какие продукты или услуги привлекают больше всего посетителей, с помощью данных запросов страниц

- Расшифровка упущенных возможностей продаж и потенциальных областей улучшения.

- Изучение данных об ошибках для анализа и повышения удобства использования вашего веб-сайта и интерфейса продаж.

- Получение дополнительных сведений о клиентской базе с помощью данных об устройстве, браузере и геолокации, а также маркетинг для новых клиентов в зависимости от их местоположения.

- Определение того, в какие дни, месяцы и сезоны веб-сайт получает наибольший трафик.

- Использование данных запроса страницы и времени, проведенного на разных страницах, чтобы выяснить, какие части вашего сайта наиболее успешны и привлекают / удерживают внимание посетителей.

Мониторинг безопасности

Данные журнала работают как криминалистический след, если когда-либо ваш веб-сайт был взломан, взломан или неправильно использовался каким-либо образом.

Вот несколько способов использования данных журнала в целях безопасности:

- Для определения даты, времени и места нарушения

- Для установления личности хакера или преступника

- Выявить слабые места в мерах безопасности и защиты

- Для мониторинга безопасности и создания систем оповещения в случае несанкционированного вторжения

Повышение производительности системы

Нет идеального кода, и каждый онлайн-бизнес будет время от времени сталкиваться с ошибками и сбоями системы.Данные журнала могут иметь решающее значение для исправления таких проблем. Вот как:

- Медленное время отклика – Данные журнала могут помочь идентифицировать страницы или интерфейсы с медленным временем отклика.

- Предупреждения о сбоях – Сбои веб-сайта или приложения из-за проблем, таких как «нехватка памяти» или других ошибок, могут создавать предупреждения, чтобы программисты могли быстро отреагировать и решить их.

- Замедление работы системы и другие проблемы с программным обеспечением – При возникновении проблем с программным обеспечением можно использовать данные журнала, чтобы определить, где и как возникли проблемы.

- Общее обслуживание – Используя систему управления данными журнала или систему предупреждений, вы можете идентифицировать любой случай, когда пользователи сталкиваются с ошибкой, записывая и сообщая информацию в целях улучшения.

Хотя это не все возможные варианты использования файлов журналов, этот список иллюстрирует их необходимость в повседневном обслуживании успешного онлайн-бизнеса.

Данные журнала как личная информация

Прежде всего, данные журнала не являются полностью анонимными, даже если они упоминаются как таковые.Некоторые политики конфиденциальности называют данные журнала «анонимными», потому что они не содержат конкретной личной информации, такой как имя или адрес электронной почты.

Однако большинство законодателей о конфиденциальности определяют личную информацию как любая информация, которая описывает идентифицированного или идентифицируемого живого человека, включая контактную информацию и информацию, которая в сочетании с другими данными может привести к идентификации конкретного человека .

Другими словами, даже если информация не идентифицирует человека напрямую, если она может быть объединена с другими данными для идентификации кого-то, тогда она должна рассматриваться и защищаться как личная информация.

IP-адресов, данных геолокации и других данных журнала потенциально могут быть объединены с другой информацией, такой как имя пользователя или активность в сети, для идентификации конкретного человека. Таким образом, данные журнала можно считать личной информацией. По этой причине следует рассматривать как личную информацию в соответствии с действующим законодательством .

европейских документов отражают аналогичную точку зрения на данные журнала. В следующем разделе мы рассмотрим, что это означает в отношении законов о конфиденциальности.

Правила конфиденциальности и данные журнала

За последние несколько лет большинство крупных агентств по обеспечению конфиденциальности скорректировали правила конфиденциальности, включив в них положения, касающиеся данных журналов.

Вот несколько подходящих примеров, которые могут повлиять на ваш бизнес:

Общий регламент по защите данных (GDPR) – GDPR специально называет идентификаторы устройств и данные геолокации как личную информацию, поэтому следующие положения будут применяться к любому бизнесу, который собирает данные журналов от пользователей из ЕС:

- Раскрывать всю личную информацию, которую вы собираете, как и почему она собирается и передается ли она третьим лицам.

- Уведомлять пользователей из ЕС об их правах в отношении их личных данных.

- Укажите вашу правовую основу для сбора личной информации и соблюдайте эту правовую основу.

- Раскройте информацию о том, как вы обрабатываете международные передачи данных, если применимо.

Закон о защите конфиденциальности детей в Интернете (COPPA) – COPPA разработан для защиты личной информации (включая данные журнала) детей. В зависимости от того, ориентирован ли ваш бизнес на детей, вам потребуется:

- Включите в свою Политику конфиденциальности заявление о том, что ваши услуги не предназначены для детей, или

- Соблюдайте строгие протоколы согласия родителей перед сбором каких-либо данных журнала от детей младше 13 лет

Закон Калифорнии о защите конфиденциальности в Интернете (CalOPPA) – CalOPPA требует выполнения следующих условий для всех, кто собирает личные данные от жителей Калифорнии:

- Раскройте типы информации, которую вы собираете, и тех, с кем вы делитесь этой информацией.

- Предоставляет пользователям доступный метод просмотра и редактирования своей личной информации.

- Уведомлять пользователей об обновлении или изменении Политики конфиденциальности.

- Укажите дату вступления в силу в Политике конфиденциальности.

- Расскажите, как ваша компания реагирует на сигналы «Не отслеживать» из веб-браузеров.

Хотя это не единственные нормативные акты и законы, которые применяются к компаниям, ведущим бизнес в Интернете, соблюдение упомянутых выше законодательных актов обычно распространяется на другие менее конкретные положения, касающиеся конфиденциальности.

Данные журнала в политике конфиденциальности

Как правило, вам необходимо включить в свою Политику конфиденциальности три основные категории данных журнала, которые вы собираете от пользователей:

- Какие данные журнала вы собираете

- Как использовать данные журнала

- Кто вы делитесь данными журнала с

Ниже мы включили несколько примеров того, как могут быть написаны эти категории.

Какие данные журнала собираются

Хотя он носит разные названия – анонимные данные, автоматически собираемые данные, данные журналов – , все законопослушные политики конфиденциальности включают раздел, описывающий типы данных журналов, которые они собирают .В этом разделе следует перечислить различные типы данных журнала, которые вы собираете, простым и понятным языком.

Amazon очень подробно описывает каждую категорию данных журнала и касается причин, по которым каждая из них собирается. В этом абзаце вы увидите IP-адрес, информацию о браузере и операционных системах, геолокацию, отметку времени и данные отчетов об ошибках, среди прочего:

В дополнение к этому Amazon также включает параграф, описывающий данные журнала, собранные его мобильными приложениями:

LinkedIn представляет собой хороший пример того, как разбить список на более короткие и удобоваримые разделы информации:

В этом примере LinkedIn разбивает информацию на более мелкие абзацы, но по-прежнему включает информацию, собранную об активности пользователей, устройстве и геолокации, а также информацию, собранную с помощью файлов cookie.

Как используются данные журнала

Помимо перечисления типов информации, которую вы собираете, важно также перечислить способы использования данных журнала .

В этом разделе вы должны быть внимательны, чтобы избежать возможных недоразумений с пользователями.

Политики конфиденциальности в Интернете обычно группируют всю информацию об использовании данных в один длинный список, что допустимо при условии, что вы включаете сведения о том, как вы используете данные журнала.

Вот один такой список от поставщика программного обеспечения для управления персоналом Asana:

Начиная с маркированного списка, который гласит «Настройте рекламу и контент, который вы видите», Asana перечисляет способы использования данных журнала.Хотя не указано, что это данные журнала, достаточно, чтобы каждое использование было указано в Политике конфиденциальности.

Некоторые компании предпочитают проводить различие между данными журнала и другой личной информацией, как Apple иллюстрирует здесь:

Ссылаясь на это как на «неличную» информацию, Apple описывает множество способов использования данных журналов для анализа и оценки производительности системы. Несмотря на то, что Apple не считает эти данные «личными», они осознают важность включения каждого случая использования данных журнала в Политику конфиденциальности.

Совместное использование журнальных данных третьими сторонами

Большинство крупных онлайн-компаний, особенно розничных и SaaS-платформ, передают маркетинговую аналитику сторонним поставщикам, чтобы лучше планировать рекламные кампании в Интернете. Этот тип аналитики требует, чтобы компания обменивалась данными журнала клиентов со сторонними поставщиками для получения точных результатов.

Еще одна причина для передачи данных журнала третьей стороне может быть связана с аутсорсингом программирования или административной работы.

Независимо от причины, жизненно важно, чтобы любой сторонний обмен данными был раскрыт в Политике конфиденциальности .

Marriott покрывает свой сторонний обмен данными журналов следующим образом: