Как расшифровать врио: «ВРИО» как пишется правильно слово?

Как пишется ВРИО – Юридическая помощь

Врио: расшифровка акронима

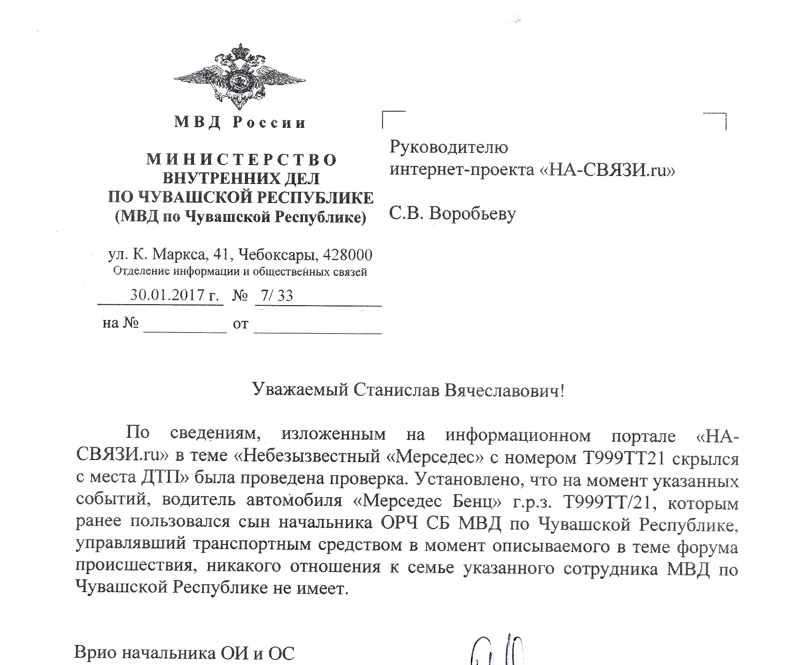

Аббревиатура врио расшифровывается как временно исполняющий (исполняющая) обязанности. Является акронимом (видом аббревиатуры), который образовался от первых букв словосочетания. Врио сохраняет признаки инициализации и в то же время относится к группе сокращений, обозначающихся как самостоятельные слова. В орфографических словарях русского языка врио подается как несклоняемое существительное мужского и женского рода.

Сокращение от «временно исполняющий обязанности» часто употребляется в деловой речи.

Расшифровка ВРИО

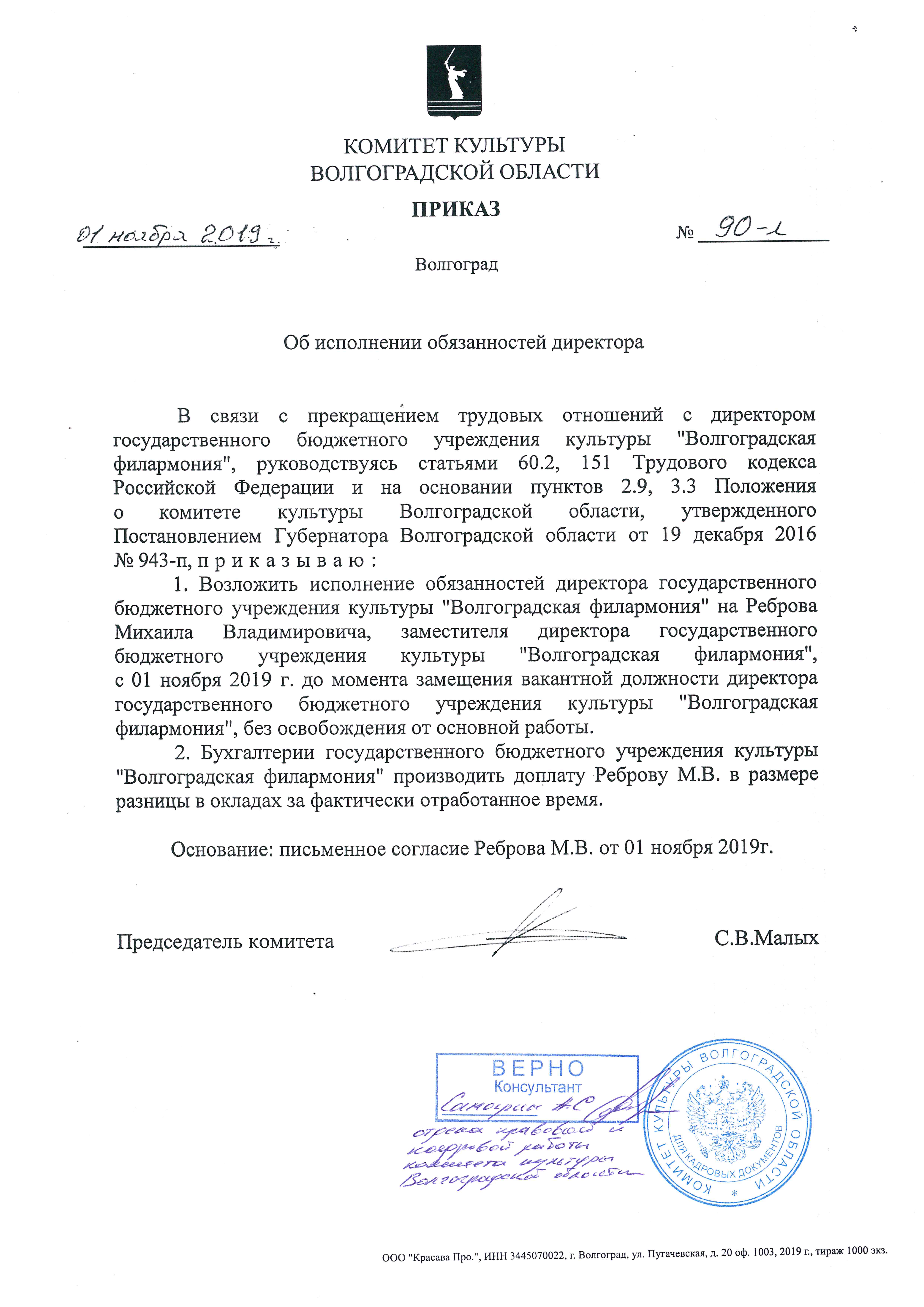

Статья 60.2 Трудового Кодекса РФ говорит нам о том, что на любого работника с его письменного согласия могут быть возложены дополнительные обязанности, которые будут выполняться в течение нормального рабочего времени (то есть дополнительная работа будет выполняться в течение рабочего дня, а не за его пределами, как в случае с совместительством).

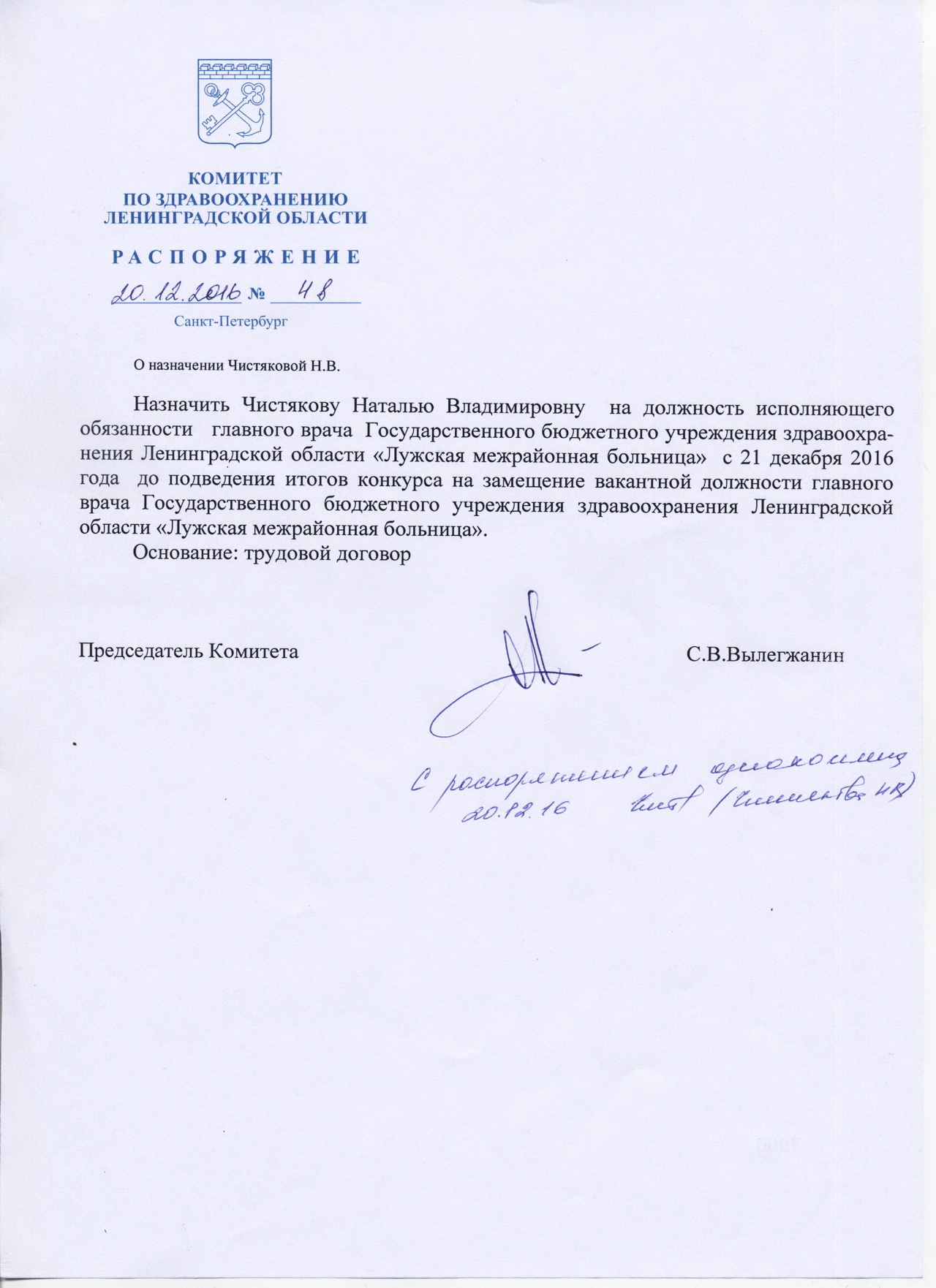

То есть временное исполнение обязанностей представляет собой дополнительную работу, возложенную на работника с его письменного согласия. На практике это оформляется приказом, на котором работник ставит свою подпись в знак того, что он согласен.

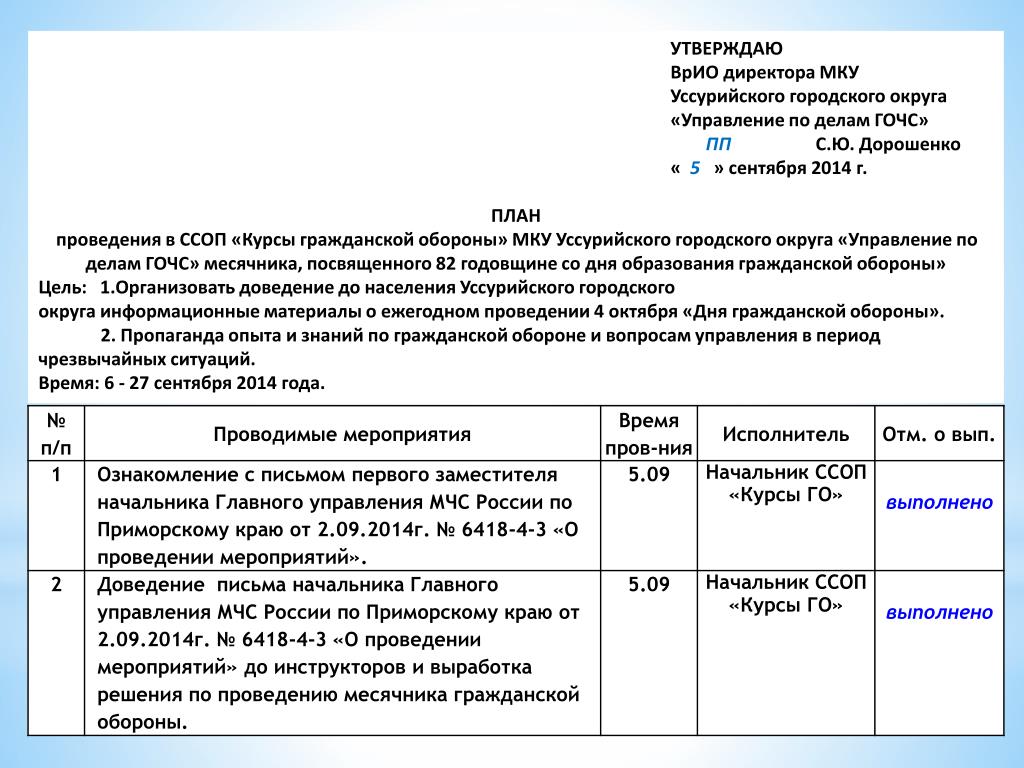

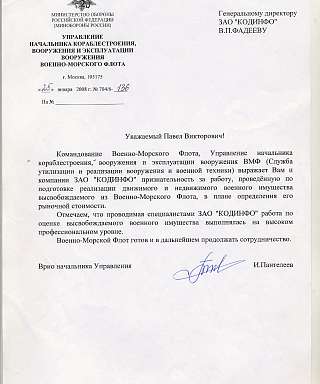

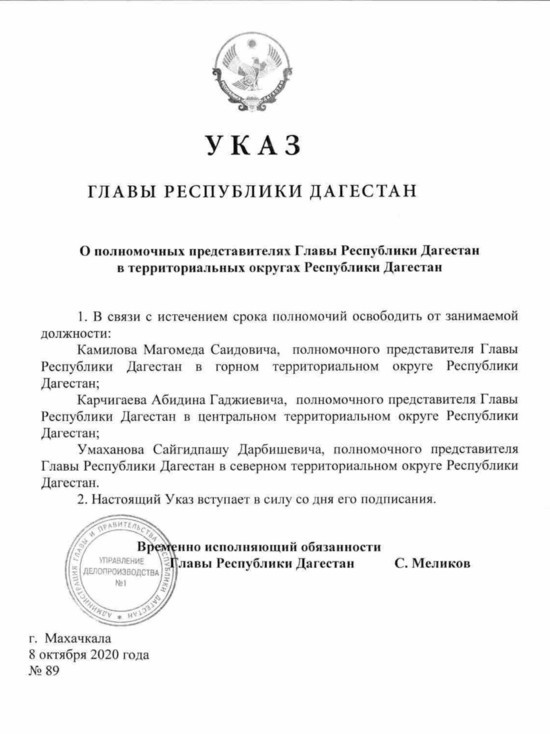

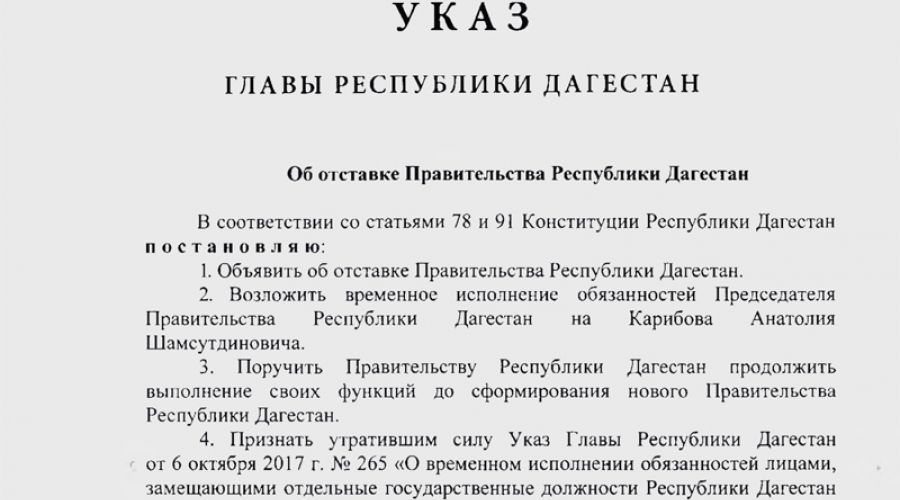

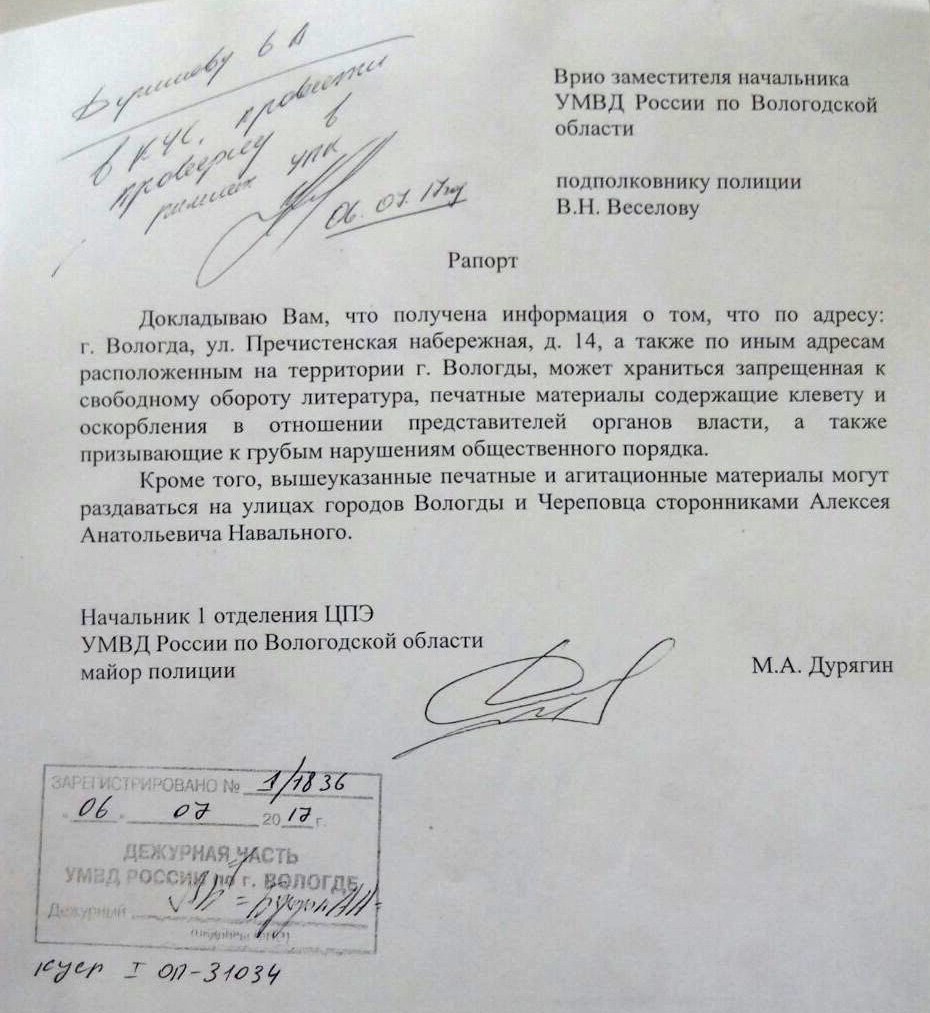

Таким образом, можно сделать вывод, что применять приставку ВРИО, можно лишь после оформления надлежащего документа.

ВРИО – как оформить назначение

Зачастую в документах встречаются такие аббревиатуры как врио. Как расшифровывается данный термин, что обозначает? Правомерно ли его указание в документации предприятия? Разберемся подробнее.

Что включает в себя понятие врио?

Если основной сотрудник отсутствует, его обязанности могут быть переданы другому специалисту. При этом не имеет значения, по какой причине не выходит прежний сотрудник – из-за болезни, отпуска, командировки и т.д. Главное – вовремя передать его полномочия и правильно оформить документы на кадровые перестановки.

Аббревиатура врио расшифровывается как временно исполняющий обязанности. При этом функционал одного сотрудника передается другому. Получение письменного согласия является обязательным условием для расширения объем работ. Соответственно, дополнительная нагрузка на специалиста должна быть оплачена в повышенном размере. В каком именно, решается по взаимному соглашению сторон. Отказаться от допнагрузки вправе как сотрудник, так и работодатель с предупреждением другой стороны минимум за 3 дня (рабочих) и в письменной форме.

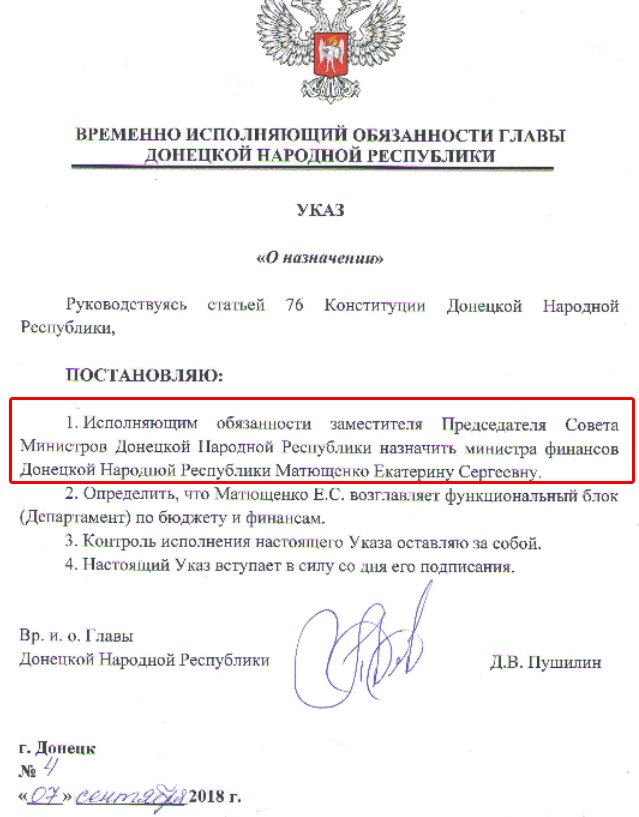

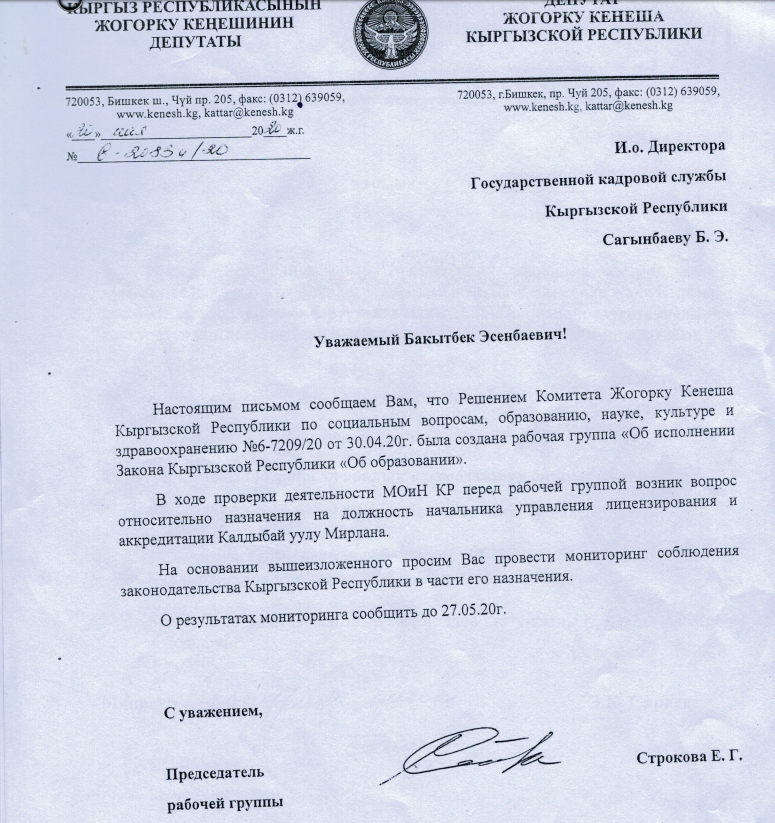

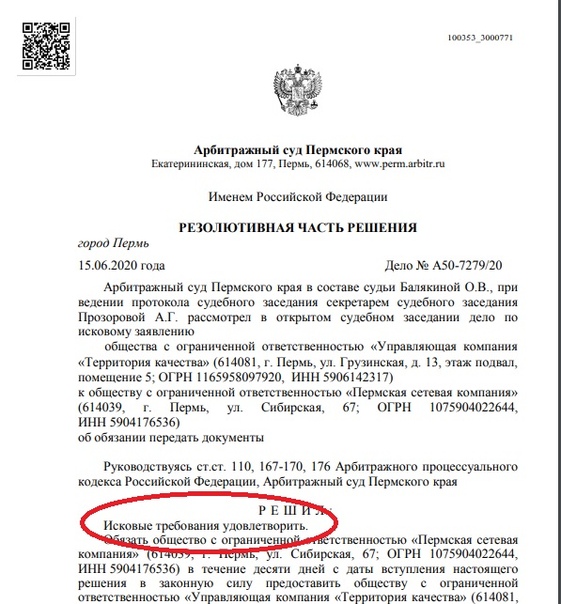

Отличия между врио и ио

Помимо термина врио кадровики нередко используют понятие ио. Что это такое? Этот термин обозначает исполняющего обязанности. Главное различие – отсутствует слово временный. Ио назначается в том случае, когда руководящая должность остается свободной, а в организации идет поиск кандидата на вакантное место. Или ио может назначаться во время испытательного срока.

Главное различие – отсутствует слово временный. Ио назначается в том случае, когда руководящая должность остается свободной, а в организации идет поиск кандидата на вакантное место. Или ио может назначаться во время испытательного срока.

Врио подразумевает временное исполнение обязанностей. Основная должность при этом сохраняется за отсутствующим специалистом. Этот момент является ключевым. Работник, которого принимают для замещения постоянного сотрудника, должен понимать, что, как правило, такое трудоустройство носит временный характер.

Вывод: Врио – работник, временно замещающий отсутствующего сотрудника. Ио – работник, исполняющий функции до того, как будет найден достойный кандидат на вакантную должность. При временном исполнении вменяемые функции передаются в дополнение к основным обязанностям за повышенную зарплату. При исполнении обязанностей (ио) занятость представляет собой новую работу на тот период, пока должность свободна.

Возложение дополнительных обязанностей без согласия работника

Временное исполнение обязанностей – нормативная база

В соответствии с положениями стат. 60.2 ТК в целях выполнения трудовых функций временно отсутствующего специалиста его работу можно поручить другому сотруднику компании. Нагрузка носит дополнительный характер, то есть, подразумевает одновременное выполнение своих и чужих обязанностей.

60.2 ТК в целях выполнения трудовых функций временно отсутствующего специалиста его работу можно поручить другому сотруднику компании. Нагрузка носит дополнительный характер, то есть, подразумевает одновременное выполнение своих и чужих обязанностей.

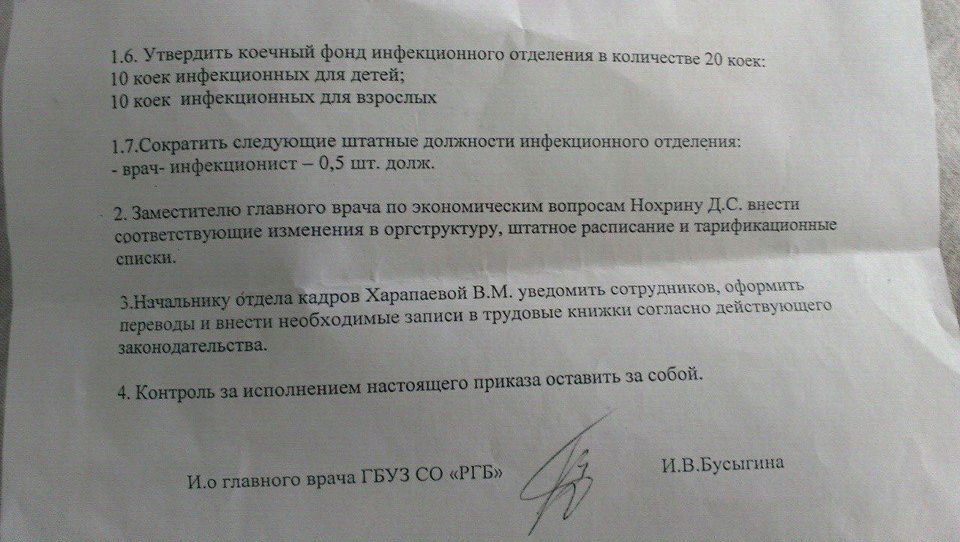

Поскольку такая работа имеет повышенные объемы, сотрудник должен дать письменное согласие на кадровые перестановки. Без наличия данного согласия нельзя поручить специалисту дополнительные функции. Совмещать разрешается как отдельные должности, так и профессии. Общий срок исполнения временной работы, ее перечень, объемы устанавливает работодатель. Если достигнуто взаимное согласие между сторонами трудовых взаимоотношений, требуется издать приказ.

Временно исполняющий обязанности – как оформить полномочия

Чтобы исполнение дополнительных функций носило правомерный характер, кадровик работодателя обязан корректно оформить перестановку и подготовить пакет обязательных документов. Какие формы составлять – это зависит от того, как именно будут выполняться обязанности отсутствующего постоянного сотрудника. Передача полномочий возможна несколькими способами:

Передача полномочий возможна несколькими способами:

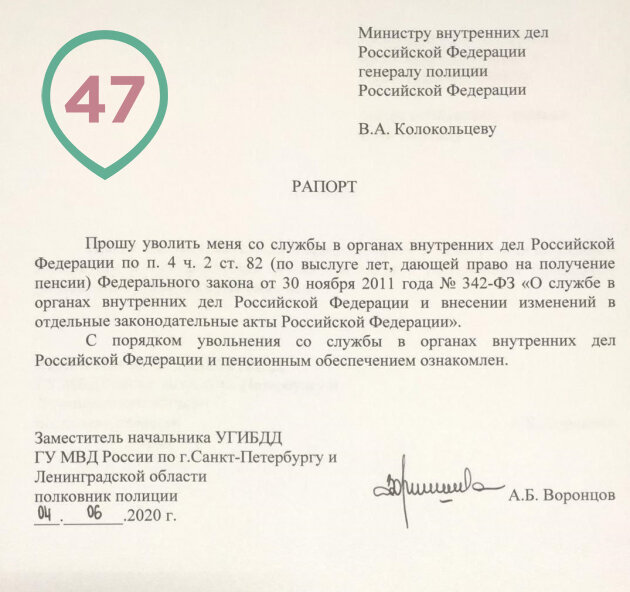

- Совмещение – оформление выполняется согласно стат. 60.2 ТК. То есть, на сотрудника в дополнение к основным обязанностям возлагаются функции отсутствующего специалиста. При этом совмещаются профессии или должности. Кадровая перестановка документально подкрепляется оформлением распоряжения руководителя на врио, дополнительным соглашением к основному трудовому договору. Заключать новый контракт не требуется. Если специалист отказывается от временного исполнения, принудить его к повышенным нагрузкам работодатель не вправе.

- Перевод – в соответствии с положениями стат. 72.1 ТК перевод означает полное перемещение специалиста с одного места работы на другое. Допускается перевод между структурными подразделениями одного предприятия. Также требуется наличие согласия (письменного) специалиста. Исключением являются форс-мажорные обстоятельства, обозначенные в ч. 2, 3 стат. 72.2 ТК. В отличие от расширения объема работ перевод не обязывает работника одновременно исполнять свои и дополнительные обязанности.

От собственного функционала сотрудник полностью освобождается работодателем. Для правомерности таких трудовых взаимоотношений заключается допсоглашение к основному ТД.

От собственного функционала сотрудник полностью освобождается работодателем. Для правомерности таких трудовых взаимоотношений заключается допсоглашение к основному ТД. - Совместительство – порядок внутреннего совместительства регулируется в глав. 44 ТК. Подобная занятость обязывает специалиста исполнять допобязанности во время, свободное от основной работы. Кадровое оформление предусматривает подписание отдельного трудового договора. Внутренним совместителям полагаются все трудовые гарантии и льготы, которые распространяются на основной персонал. Точные условия сотрудничества определяются в ТД. Максимальная продолжительность ежедневной занятости совместителей не может превышать 4 час. в день.

Какой способ оформления врио выбрать, решает работодатель. Любой вариант повышенной нагрузки должен быть оплачен дополнительно. Сумма доплаты при совмещении должностей (профессий) или при расширении объемов работ определяется в виде отдельной выплаты. Или можно установить доплату в процентах к основному заработку. Если работник переводится или оформляется совместителем, ему нужно установить новую зарплату с учетом загрузки.

Если работник переводится или оформляется совместителем, ему нужно установить новую зарплату с учетом загрузки.

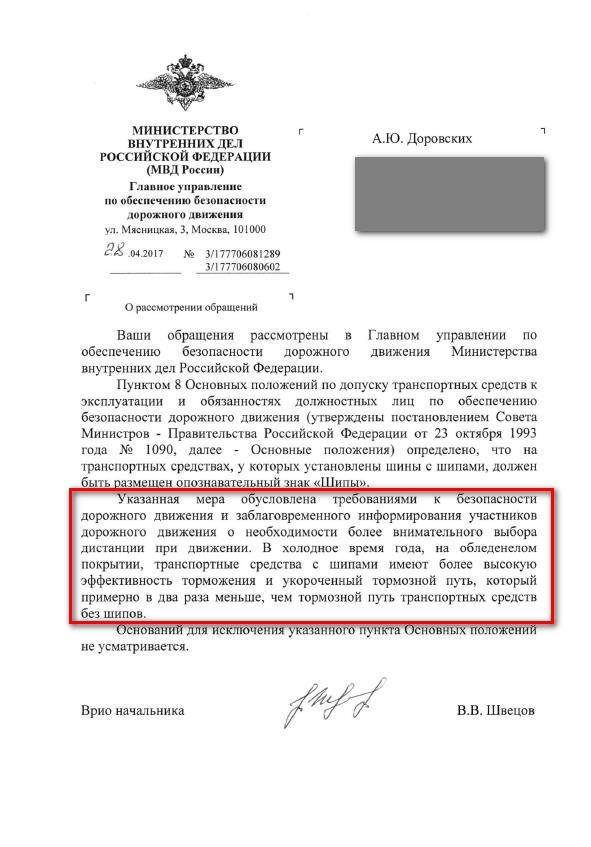

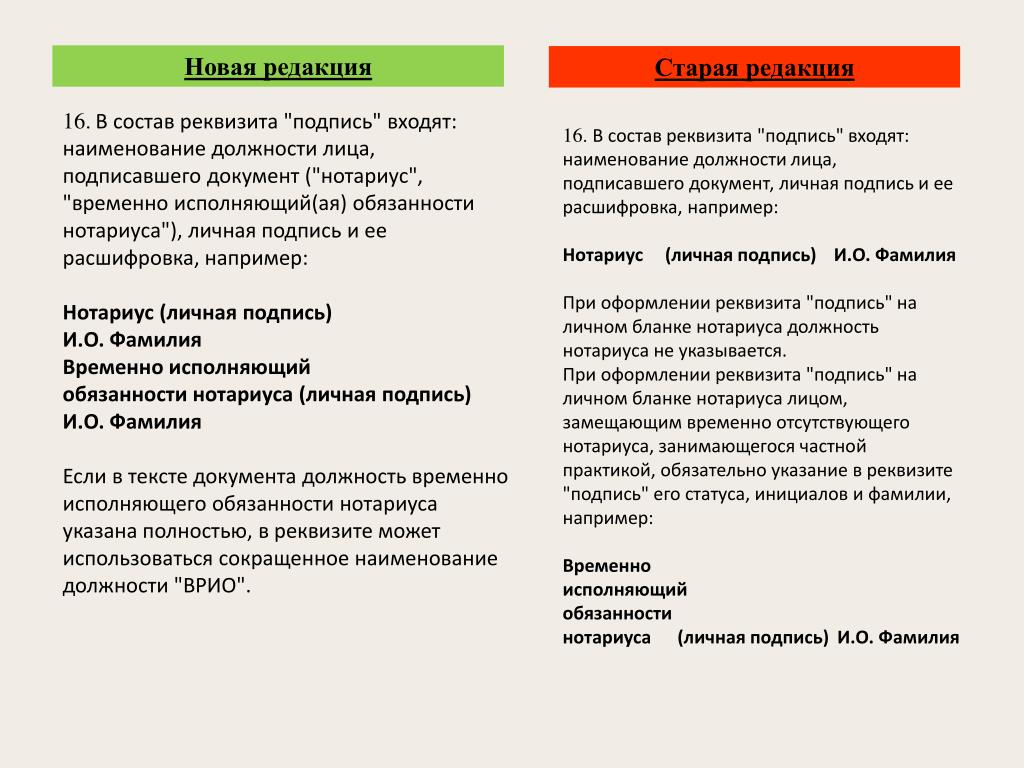

Надо ли и как писать термин врио в документах

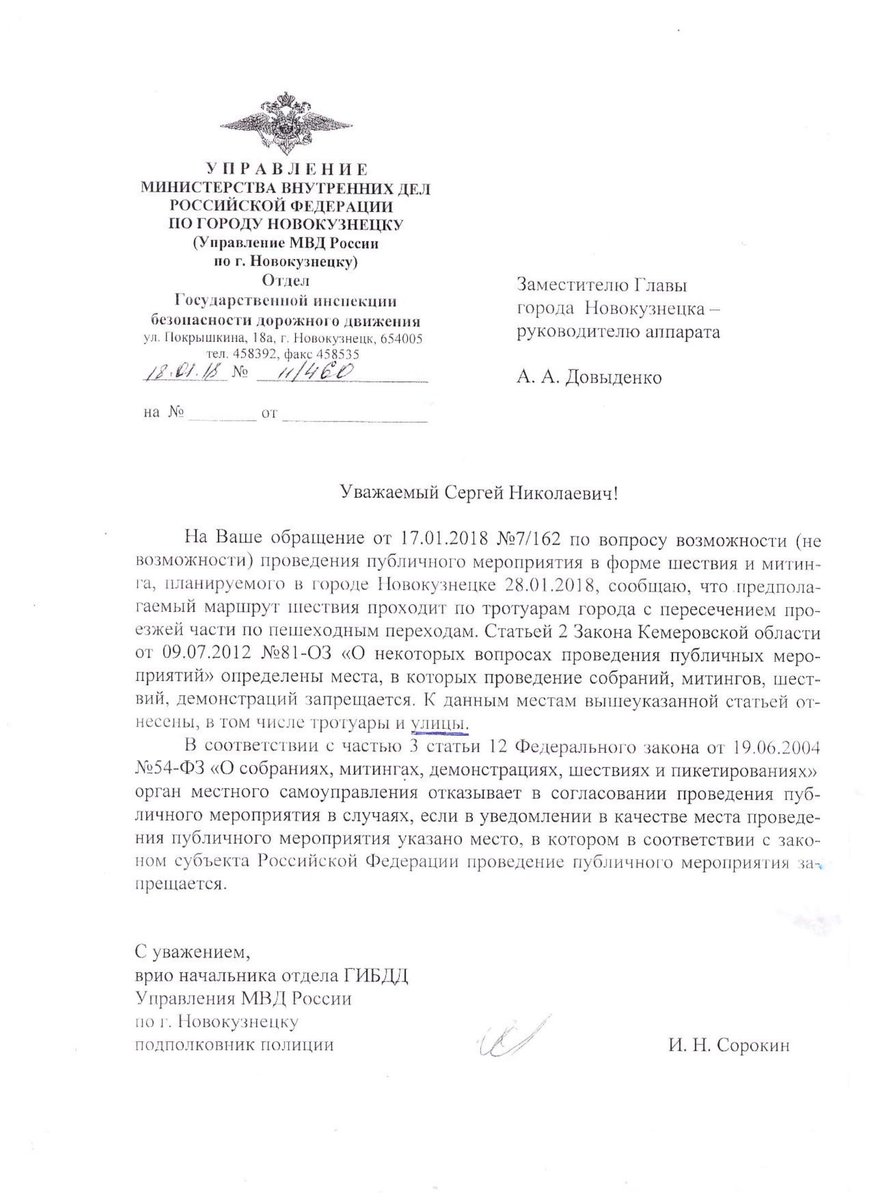

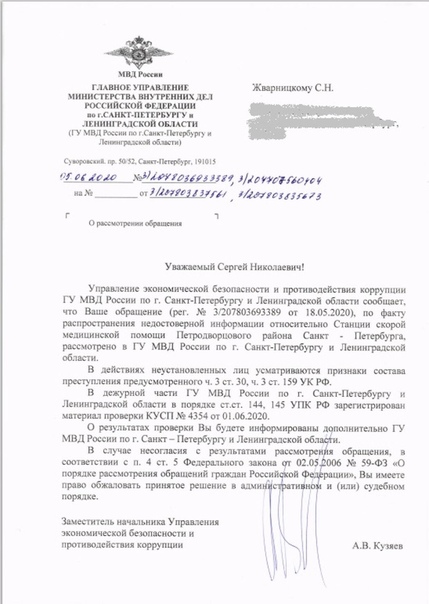

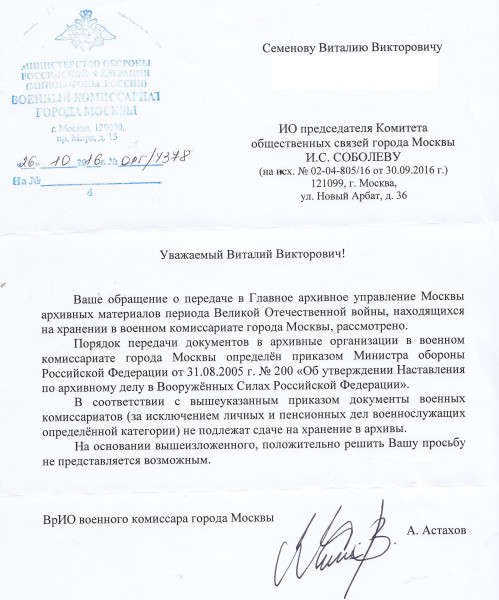

Если изучить законодательство, нигде нет упоминаний о том, что в реквизитах нужно использовать приставку врио, то есть, указывать на временный характер должности. В связи с этим при визировании документов сотрудник подписывается напротив своей фамилии:

- Начальник отдела Сидоров /Сидоров А.Н./

Главное, чтобы полномочия работника были подтверждены приказом руководителя о возложении обязанностей. В некоторых организациях применяется способ, принятый еще в СССР. Когда перед должностью ставится знак «/», а уполномоченное лицо ставит свою подпись. Однако в настоящее время существует запрет на использование такого знака. Особенно это важно при работе в госорганах (Методические рекомендации по делопроизводству в федеральных органах власти по Приказу Росархива № 76 от 23.12.09 г.).

Если в отдельных ситуациях возникает необходимость на указание временного исполнения, тогда можно привести термин врио перед должностью. А затем уже проставить подпись и ее расшифровку. Какой вариант аббревиатуры использовать (ВРИО, В.Р.И.О, врио, ВрИО или другой) имеет значение. Подробнее этот вопрос рассмотрен в отдельной статье.

А затем уже проставить подпись и ее расшифровку. Какой вариант аббревиатуры использовать (ВРИО, В.Р.И.О, врио, ВрИО или другой) имеет значение. Подробнее этот вопрос рассмотрен в отдельной статье.

|

5 вариантов доступа к обычному тексту | Расшифровка дебатов о шифровании: основа для лиц, принимающих решения

разработчиков, но есть ряд сложностей. Во-первых, разработчики проживают по всему миру, и непонятно, как наложить этот мандат на всех. Фактически, как и в случае обязательного доступа к устройствам, этот мандат может поставить американских разработчиков в невыгодное положение по сравнению с иностранными разработчиками, на которых этот мандат не распространяется. Во-вторых, как и в случае с обязательной разблокировкой поставщика, о которой говорилось выше, это создает проблемы масштабирования и обработки для небольших фирм.В-третьих, даже если можно регулировать прикладное программное обеспечение, производимое компаниями, существует широкий спектр программного обеспечения с открытым исходным кодом с возможностями шифрования, которое свободно доступно и может быть изменено. 22

Во-первых, разработчики проживают по всему миру, и непонятно, как наложить этот мандат на всех. Фактически, как и в случае обязательного доступа к устройствам, этот мандат может поставить американских разработчиков в невыгодное положение по сравнению с иностранными разработчиками, на которых этот мандат не распространяется. Во-вторых, как и в случае с обязательной разблокировкой поставщика, о которой говорилось выше, это создает проблемы масштабирования и обработки для небольших фирм.В-третьих, даже если можно регулировать прикладное программное обеспечение, производимое компаниями, существует широкий спектр программного обеспечения с открытым исходным кодом с возможностями шифрования, которое свободно доступно и может быть изменено. 22

На некоторых платформах, таких как Apple iPhone, только приложения, одобренные поставщиком, могут быть установлены через обычный канал установки программного обеспечения. На этих платформах можно заблокировать установку приложений, обеспечивающих несанкционированное шифрование. 23 Однако целеустремленный и знающий пользователь может обойти эти ограничения несколькими способами.

23 Однако целеустремленный и знающий пользователь может обойти эти ограничения несколькими способами.

На некоторых платформах приложения можно загружать из любого количества широко доступных магазинов приложений. Даже на более ограниченных платформах, таких как iPhone от Apple, приложения могут загружаться «сбоку» с помощью свободно доступных инструментов разработчика и распространяться на ограниченной основе любым лицом, имеющим учетную запись разработчика. Другая возможность – «взломать» телефон (см. Ниже) и отключить или удалить нежелательные функции. 24 Более того, такие платформы, как Android и iOS, предоставляют, по крайней мере, ограниченную возможность запуска кода, введенного пользователем.Например, можно установить интерпретатор Python из магазина приложений Apple, который может получить доступ к системному буферу обмена и использовать его для шифрования и дешифрования.

Приложения, обеспечивающие шифрование, могут даже полностью запускаться в веб-браузере, что еще больше затрудняет регулирование их использования. Как и в случае с взломом (см. Ниже), важно понимать, насколько такой обход сводит на нет преимущества для правоохранительных органов в отношении мандатов доступа. Существуют также платформы, такие как операционная система Android с открытым исходным кодом, которые не накладывают таких ограничений на то, какое программное обеспечение может быть установлено.

Как и в случае с взломом (см. Ниже), важно понимать, насколько такой обход сводит на нет преимущества для правоохранительных органов в отношении мандатов доступа. Существуют также платформы, такие как операционная система Android с открытым исходным кодом, которые не накладывают таких ограничений на то, какое программное обеспечение может быть установлено.

Эти соображения указывают на разницу между режимом исключительного доступа, предназначенным для работы против опытного противника, что непрактично, и тем, чтобы он работал для массового рынка, стандартных продуктов и услуг связи и хранения. Единственный способ гарантировать, что

___________________

22 Недавнее глобальное исследование продуктов для шифрования показало, что одна треть из них имеет открытый исходный код. См. Б. Шнайер, К. Зайдель и С. Виджаякумар, 2016 г., Всемирный обзор продуктов шифрования , Публикация исследования Центра Беркмана №2016-2, https://ssrn. com/abstract=2731160.

com/abstract=2731160.

23 Действительно, Apple недавно удалила программное обеспечение для шифрования и VPN из своего китайского магазина приложений по запросу правительства Китая.

24 Поскольку взлом включает нарушение механизма безопасной загрузки, он снижает защиту от вредоносного программного обеспечения.

DECRYPT – Snowflake Documentation

Эта строка определяет метод, используемый для шифрования / дешифрования данных.Эта строка содержит подполя:

<алгоритм> - <режим> [/ pad:]

Алгоритм в настоящее время ограничен:

'AES': при передаче парольной фразы (например, в ENCRYPT) функция использует шифрование AES-256 (256 бит). Когда ключ передается (например, в ENCRYPT_RAW), функция использует 128, 192 или 256-битное шифрование, в зависимости от ключа длина.

Алгоритм нечувствителен к регистру.

Режим указывает, какой режим блочного шифрования следует использовать для шифрования сообщений.

В следующей таблице показано, какие режимы поддерживаются и какие из этих режимов поддерживают заполнение:

Режим | Набивка | Описание |

|---|---|---|

| Есть | Зашифруйте каждый блок индивидуально с помощью ключа.Этот режим обычно не рекомендуется и включен только для совместимости с внешними реализациями. |

| Есть | Зашифрованный блок подвергается операции XOR с предыдущим блоком. |

| № | Galois / Counter Mode – это высокопроизводительный режим шифрования с поддержкой AEAD. AEAD дополнительно гарантирует подлинность и конфиденциальность зашифрованных данных путем создания тега AEAD. |

| № | Режим счетчика. |

| № | Обратная связь по выходу. Зашифрованный текст подвергается операции XOR с открытым текстом блока. |

| № | Шифр обратной связи представляет собой комбинацию OFB и CBC. |

Режим нечувствителен к регистру.

Заполнение указывает, как дополнять сообщения, длина которых не кратна размеру блока. Заполнение

применимо только для режимов ECB и CBC; заполнение игнорируется для других режимов. Возможные значения для заполнения:

Заполнение нечувствительно к регистру.

Настройка по умолчанию: 'AES-GCM' .

Если режим не указан, используется GCM.

Если заполнение не указано, используется PKCS.

Что такое зашифрованный текст?

Шифрованный текст – это зашифрованный текст, преобразованный из открытого текста с использованием алгоритма шифрования. Зашифрованный текст нельзя прочитать, пока он не будет преобразован в открытый текст (расшифрован) с помощью ключа. Шифр дешифрования – это алгоритм, который преобразует зашифрованный текст обратно в открытый текст.

Термин шифр иногда используется как синоним зашифрованного текста. Однако это относится скорее к методу шифрования, чем к результату.

Типы шифровСуществуют различные типы шифров, в том числе:

- Подстановочные шифры. Замените биты, символы или символьные блоки в открытом тексте альтернативными битами, символами или символьными блоками для создания зашифрованного текста. Замещающий шифр может быть одноалфавитным или полиалфавитным.

: .

: .- Один алфавит используется для шифрования всего открытого текста сообщения. Например, если буква A зашифрована как буква K, это будет одинаково для всего сообщения.

- Более сложная подстановка с использованием смешанного алфавита для шифрования каждого битового, символьного или символьного блока текстового сообщения. Например, буква A может быть закодирована как буква K для части сообщения, но позже она может быть закодирована как буква W.

- Шифры транспонирования. В отличие от шифров подстановки, которые заменяют буквы другими буквами, шифры транспонирования сохраняют буквы неизменными, но меняют их порядок в соответствии с определенным алгоритмом.Например, в простом столбцовом шифре транспонирования сообщение может читаться горизонтально, но записываться вертикально для создания зашифрованного текста.

- Шифры полиграфические. Подставляя одну букву на другую, полиграфический шифр выполняет замены с двумя или более группами букв.

Это маскирует частотное распределение букв, значительно затрудняя атаки частотного анализа.

Это маскирует частотное распределение букв, значительно затрудняя атаки частотного анализа. - Шифры перестановки. В этом шифре позиции, занимаемые открытым текстом, смещены в обычную систему, так что зашифрованный текст представляет собой перестановку открытого текста.

- Закрытый ключ криптография. В этом шифре отправитель и получатель должны иметь общий ключ. Общий ключ хранится в секрете от всех остальных сторон и используется для шифрования и дешифрования. Эта криптография также известна как «алгоритм с симметричным ключом».

- Криптография с открытым ключом . В этом шифре для шифрования и дешифрования используются два разных ключа – открытый ключ и закрытый ключ. Отправитель использует открытый ключ для шифрования, но закрытый ключ хранится в секрете от получателя.Это также известно как «алгоритм асимметричного ключа».

Симметричные шифры, которые обычно используются для защиты онлайн-коммуникаций, включены во множество различных сетевых протоколов, которые используются для шифрования обменов. Например, Transport Layer Security использует шифры для шифрования данных прикладного уровня.

Например, Transport Layer Security использует шифры для шифрования данных прикладного уровня.

Виртуальные частные сети, соединяющие удаленных сотрудников или удаленные филиалы в корпоративные сети, используют протоколы с симметричными шифрами для защиты передачи данных.Симметричные шифры защищают конфиденциальность данных в большинстве сетей Wi-Fi, онлайн-банкинге, услугах электронной коммерции и мобильной телефонии.

Другие протоколы, включая безопасную оболочку, OpenPGP и безопасные / многоцелевые расширения почты Интернета, используют асимметричную криптографию для шифрования и аутентификации конечных точек, а также для безопасного обмена симметричными ключами для шифрования данных сеанса. По соображениям производительности протоколы часто используют шифры для шифрования данных сеанса.

Атаки зашифрованного текста Известная атака зашифрованного текста или атака только зашифрованного текста (COA) – это метод атаки, используемый в криптоанализе, когда злоумышленник имеет доступ к определенному набору зашифрованного текста. Однако в этом методе злоумышленник не имеет доступа к соответствующему открытому тексту, то есть к данным, которые передаются или хранятся в незашифрованном виде. COA завершается успешно, когда соответствующий открытый текст может быть определен из заданного набора зашифрованного текста. Иногда ключ, используемый для шифрования зашифрованного текста, может быть определен с помощью этой атаки.

Однако в этом методе злоумышленник не имеет доступа к соответствующему открытому тексту, то есть к данным, которые передаются или хранятся в незашифрованном виде. COA завершается успешно, когда соответствующий открытый текст может быть определен из заданного набора зашифрованного текста. Иногда ключ, используемый для шифрования зашифрованного текста, может быть определен с помощью этой атаки.

При атаке с выбранным зашифрованным текстом (CCA) злоумышленник может заставить жертву (которая знает секретный ключ) расшифровать любой зашифрованный текст и отправить обратно результат. Анализируя выбранный зашифрованный текст и соответствующий открытый текст, который они получают, злоумышленник пытается угадать секретный ключ, который использовала жертва.Целью CCA является получение информации, которая снижает безопасность схемы шифрования.

Атака с использованием связанных ключей – это любая форма криптоанализа, при которой злоумышленник может наблюдать за работой шифра под несколькими разными ключами, значения которых злоумышленник изначально не знает. Однако существует некоторая математическая связь, связывающая ключи, которые злоумышленник знает.

Однако существует некоторая математическая связь, связывающая ключи, которые злоумышленник знает.

Одним из самых ранних и простых шифров является шифр Цезаря, в котором используется алгоритм с симметричным ключом.Ключ действует как общий секрет между двумя (или более) сторонами, который может использоваться для отправки секретной информации, которую никто не может прочитать без копии ключа.

Шифр Цезаря – это шифр подстановки, в котором каждая буква в открытом тексте «сдвинута» на определенное количество разрядов вниз по алфавиту. Например, при сдвиге 1 A будет B, B будет заменено на C и т. Д. Метод назван в честь Юлия Цезаря, который, как говорят, использовал его для связи со своими генералами.

Вот пример шагов шифрования и дешифрования, связанных с шифром Цезаря.Зашифрованный текст: «Защищай восточную стену замка» со сдвигом (клавишей) 1.

- Открытый текст: защищать восточную стену замка

- Зашифрованный текст: efgfoe uif fbtu xbmm pg uif dbtumf

Novell ZENworks Endpoint Security Management 4.

1 Промежуточный выпуск 1

1 Промежуточный выпуск 1Промежуточный выпуск 1 (IR1) – это текущий выпуск ZENworks Endpoint Security Management 4.1. Вы можете скачать IR1 здесь.

Проблемы, включенные в этот документ, были выявлены для Novell® ZENworks® Endpoint Security Management 4.1 Промежуточный выпуск 1.

1.0 Проблемы, устраненные в IR1

Помимо проблем, обнаруженных в ходе тестирования, проведенного Novell, в промежуточном выпуске 1 исправлены следующие проблемы, о которых сообщили заказчики:

Установка Security Client в Windows Vista / 7 кажется неудачной, потому что это занимает много времени (более 45 минут).

После установки в Windows Vista / 7 клиент безопасности (zesservice.exe) не запускается.

Клиенту безопасности Windows Vista / 7 не удается расшифровать файлы съемного запоминающего устройства, зашифрованные паролем клиентом безопасности Windows XP / 2000.

В Windows Vista / 7 утилите расшифровки файлов (stdecrypt.

exe) не удается расшифровать зашифрованные паролем файлы, хранящиеся на съемном запоминающем устройстве.

exe) не удается расшифровать зашифрованные паролем файлы, хранящиеся на съемном запоминающем устройстве.В Windows XP установка Security Client, выполняемая с помощью MSI или установки без вывода сообщений setup.exe, игнорирует параметры POLICYTYPE = 3 (политики пользователя eDirectory) и POLICYTYPE = 4 (политики рабочей станции eDirectory) и по умолчанию принимает значение POLICYTYPE = 1 (пользователь Active Directory). политик).

Не удается установить Security Client для всех языков, кроме английского.

При установке всех служб ZENworks на один сервер с локальной базой данных SQL 2008, установка отображает «локальный экземпляр SQL не может быть найден» и завершается ошибкой.

При запуске мастера настройки службы каталогов для подключения к домену Active Directory мастер не работает, если какие-либо обнаруженные контроллеры домена недоступны.

Сканер устройств не работает в операционных системах, отличных от английских.

ПРИМЕЧАНИЕ. Исправление позволяет сканеру устройств работать в операционных системах, отличных от английских. Однако диалоговые окна сканера устройств по-прежнему отображаются только на английском языке.

В клиентах безопасности Windows XP, которые настроены на получение политик из учетных записей рабочих станций eDirectory (POLICYTYPE = 4), в поле «О программе» неправильно отображается тип политики как пользовательские политики, а не компьютерные политики.

В консоли управления загрузка импортированной политики сразу после импорта занимает очень много времени.

В Windows Vista / 7 установка съемного запоминающего устройства с папкой с зашифрованными паролем файлами, в которой находятся незашифрованные (открытый текст) файлы, может привести к зависанию машины.

В Windows Vista / 7 игнорирование запроса пароля для дешифрования при копировании файла в безопасное место (например, копирование файла, оставление запроса пароля открытым, затем перезагрузка компьютера) приводит к тому, что файл сохраняется в виде открытого текста в безопасная гавань и никогда не шифруется.

2.0 Что нового в версии 4.1

Если у вас есть ZENworks Endpoint Security Management 3.5, вы должны знать о следующих основных улучшениях в этой версии 4.1:

Поддержка единого входа: Логин Security Client (в Windows XP * ) интегрируется с Novell Client ™ для обеспечения единого входа. Когда пользователь Windows XP входит в систему через Novell Client, он также входит в Security Client.

Для единого входа требуется Novell Client 4.91 SP5 для Windows XP с патчем 491psp5_login_6.zip. Вы можете скачать клиент и патч со следующих сайтов:

Для получения дополнительной информации см. Novell TID 7005278.

Поддержка рабочих станций в Novell eDirectory: Если у вас установлено ZENworks 7 Desktop Management и зарегистрированы рабочие станции Windows 2000 / XP в Novell eDirectory, вы можете синхронизировать эти рабочие станции с вашей системой управления ZENworks Endpoint Security Management.

Это позволяет публиковать политики на основе рабочих станций на рабочие станции Windows 2000 / XP.

Это позволяет публиковать политики на основе рабочих станций на рабочие станции Windows 2000 / XP.Поскольку ZENworks 7 Desktop Management не поддерживает рабочие станции Windows Vista / 7, публикация политик на основе рабочих станций на рабочие станции Windows Vista / 7 не поддерживается.

Сканер устройств: Эта утилита позволяет сканировать конечное устройство для обнаружения данных USB-устройства. Затем вы можете импортировать данные USB-устройства в консоль управления для использования в политиках безопасности Storage Device Control.

Сканер устройства не включен в образ. Вы можете загрузить эту утилиту с сайта загрузки Novell.

Для получения информации об установке и использовании сканера устройств после его загрузки см. Руководство по сканеру устройств ZENworks Endpoint Security Management 4.1.

3.0 Известные проблемы

В этом разделе содержится информация о проблемах управления ZENworks Endpoint Security, которые могут возникнуть.

Раздел 3.1, превышен предел размера при синхронизации с Active Directory

Раздел 3.2, скачки ЦП при включенной самозащите клиента

Раздел 3.3, Отказано в доступе при удалении папок из безопасной гавани

Раздел 3.4, Вырезать и вставить из папки паролей RSD в корень RSD не удается

Раздел 3.5, безопасное удаление занятого RSD

Раздел 3.6, Сетевые устройства, которые устанавливаются как двойные устройства, могут не иметь политики.

Раздел 3.7, Сетевые среды с недопустимыми адаптерами

Раздел 3.8, Устройства CD / DVD добавлены после установки клиента

Раздел 3.9, проблема с FreeUSB Drive

Раздел 3.

10, Управление сотовыми телефонами

10, Управление сотовыми телефонамиРаздел 3.11, Два значка Security Client отображаются на панели задач Windows

Раздел 3.12, Комментарии к предпочтительным устройствам удалены во время импорта настроек управления запоминающими устройствами.

3.1 Превышен предел размера при синхронизации с Active Directory

Максимальное количество пользователей / компьютеров, которые Консоль управления может синхронизировать из одного контейнера Active Directory, составляет 1000.Если какой-либо контейнер Active Directory, включенный в синхронизацию, превышает ограничение по размеру, вся операция синхронизации завершается ошибкой.

Обходной путь: пользователи / компьютеры должны входить в систему через Security Client. Когда Security Client входит в систему, пользователь / компьютер добавляется в базу данных управления и отображается в консоли управления.

3.

2 Скачки ЦП при включенной самозащите клиента

2 Скачки ЦП при включенной самозащите клиентаДля обеспечения самозащиты клиента Security Client получает доступ к разделам реестра, файлам и папкам, WMI, информации о процессах и служебной информации, связанной с клиентом.Политики безопасности объектов групповой политики Windows и стороннее программное обеспечение, контролирующее доступ к этим расположениям, могут мешать работе Security Client и вызывать скачки ЦП.

Если происходит скачок ЦП, убедитесь, что политики безопасности GPO не запрещают Security Client читать и сбрасывать ключи реестра, а антивирусное и шпионское ПО разрешает запуск STEngine.exe и STUser.exe без ограничений.

3.3 Отказано в доступе при удалении папок из безопасной гавани

Если вы получаете сообщение «Доступ запрещен» при удалении папки из безопасной гавани, вы должны использовать Shift-Delete для удаления папки или открыть командную строку и использовать команду rd.

Когда вы удаляете папку из безопасной гавани, проводник Windows пытается переименовать папку в корзину, а не перемещать ее в корзину. Security Client не разрешает это действие, потому что это приведет к появлению зашифрованных файлов в корзине. В результате вы получаете сообщение «Доступ запрещен». Используя Shift-Delete или команду rd для удаления папки, вы обойдете корзину и навсегда удалите папку.

Security Client не разрешает это действие, потому что это приведет к появлению зашифрованных файлов в корзине. В результате вы получаете сообщение «Доступ запрещен». Используя Shift-Delete или команду rd для удаления папки, вы обойдете корзину и навсегда удалите папку.

3.4 Не удалось вырезать и вставить из папки паролей RSD в корень RSD

В Windows Vista / 7, если вы вырежете файл из зашифрованной паролем папки на съемном запоминающем устройстве (RSD) и вставите его в корень RSD, перемещение не удастся.Чтобы выполнить перемещение, вы должны скопировать файл из папки, зашифрованной паролем, на другой диск, а затем скопировать файл с диска на RSD.

3.5 Безопасное удаление занятого RSD

Если при попытке безопасного извлечения съемного запоминающего устройства появляется сообщение о том, что устройство занято, удалите устройство. Никакой потери данных не произойдет. Сообщение вызвано резидентными процессами шифрования.

3.6 Сетевые устройства, которые устанавливаются как двойные устройства, могут не иметь политики

Сетевые устройства, которые устанавливаются как двойные устройства (например, модемное и беспроводное (802. 11)) могут не отображаться в реестре Windows и, следовательно, к ним не применяется политика (брандмауэр или управление адаптером).

11)) могут не отображаться в реестре Windows и, следовательно, к ним не применяется политика (брандмауэр или управление адаптером).

3.7 Сетевые среды с недопустимыми адаптерами

Зависящая от адаптера сетевая среда, которая становится недействительной, может привести к тому, что клиент безопасности продолжит переключаться между местоположением среды и Неизвестным местоположением. Чтобы предотвратить это, настройте сетевую среду с типом адаптера, который включен в этом месте.

3.После установки клиента добавлено 8 устройств CD / DVD

Если записывающее устройство CD / DVD добавлено после установки Security Client, политики, указывающие только для чтения для этого устройства, не применяются, если вы используете стороннее программное обеспечение для записи, такое как Roxio * или Nero * .

3.9 Проблема с FreeUSB Drive

При установке диска FreeUSB емкостью 4 ГБ (или больше) операционная система Windows мигает синим экраном и выключается. Novell получила одну проблему, о которой сообщалось, но не смогла ее воспроизвести.Если вы столкнетесь с этой проблемой, обратитесь в службу технической поддержки Novell.

Novell получила одну проблему, о которой сообщалось, но не смогла ее воспроизвести.Если вы столкнетесь с этой проблемой, обратитесь в службу технической поддержки Novell.

3.10 Управление сотовыми телефонами

Возможно, вы не сможете управлять беспроводными соединениями через сотовые телефоны с помощью функций управления Wi-Fi в консоли управления. Эти устройства обычно рассматриваются операционной системой как модемы и, следовательно, для управления ими требуются соответствующие изменения политики (например, отключение модемов при подключении с помощью сценариев).

3.11 Два значка Security Client отображаются на панели задач Windows

При загрузке клиента Endpoint Security 3.5 вы можете увидеть два значка клиента Endpoint Security на панели задач Windows. Наведите указатель мыши на один из значков, и он исчезнет.

3.12 Комментарии к предпочитаемым устройствам удалены во время импорта настроек Storage Device Control

Во время импорта политики комментарии (в поле «Комментарии») удаляются с любых предпочтительных устройств, перечисленных в параметрах управления устройствами хранения. Это не влияет на функциональность списка предпочтительных устройств, поскольку поле «Комментарии» не используется как часть критериев соответствия для устройств.Чтобы оставить комментарии, вы должны снова ввести их вручную.

Это не влияет на функциональность списка предпочтительных устройств, поскольку поле «Комментарии» не используется как часть критериев соответствия для устройств.Чтобы оставить комментарии, вы должны снова ввести их вручную.

4.0 Условные обозначения в документации

В этой документации символ «больше» (>) используется для разделения действий внутри шага и элементов в пути перекрестной ссылки.

Символ товарного знака (®, ™ и т. Д.) Обозначает товарный знак Novell; звездочка (*) обозначает сторонний товарный знак

5.0 Юридические уведомления

Novell, Inc. не делает никаких заявлений и не дает никаких гарантий относительно содержания или использования этой документации, и в частности отказывается от любых явных или подразумеваемых гарантий товарной пригодности или пригодности для какой-либо конкретной цели.Кроме того, Novell, Inc. оставляет за собой право пересматривать эту публикацию и вносить изменения в ее содержание в любое время без обязательства уведомлять какое-либо физическое или юридическое лицо о таких исправлениях или изменениях.

Кроме того, Novell, Inc. не делает никаких заявлений или гарантий в отношении любого программного обеспечения и, в частности, отказывается от любых явных или подразумеваемых гарантий товарной пригодности или пригодности для какой-либо конкретной цели. Кроме того, Novell, Inc. оставляет за собой право вносить изменения в любые части программного обеспечения Novell в любое время без каких-либо обязательств по уведомлению каких-либо физических или юридических лиц о таких изменениях.

Любые продукты или техническая информация, предоставленные в соответствии с настоящим Соглашением, могут подпадать под действие экспортного контроля США и торговых законов других стран. Вы соглашаетесь соблюдать все правила экспортного контроля и получать все необходимые лицензии или классификации для экспорта, реэкспорта или импорта результатов. Вы соглашаетесь не экспортировать и не реэкспортировать продукцию предприятиям, включенным в текущие списки исключений для экспорта США, а также в какие-либо страны, на которые распространяется эмбарго, или в террористические страны, как указано в экспортных законах США. Вы соглашаетесь не использовать материалы для запрещенного конечного использования ядерного, ракетного или химического биологического оружия.Пожалуйста, обратитесь к веб-странице Novell International Trade Services для получения дополнительной информации об экспорте программного обеспечения Novell. Novell не несет ответственности за то, что вы не получили необходимых разрешений на экспорт.

Вы соглашаетесь не использовать материалы для запрещенного конечного использования ядерного, ракетного или химического биологического оружия.Пожалуйста, обратитесь к веб-странице Novell International Trade Services для получения дополнительной информации об экспорте программного обеспечения Novell. Novell не несет ответственности за то, что вы не получили необходимых разрешений на экспорт.

Copyright © 2007-2010 Novell, Inc. Все права защищены. Никакая часть данной публикации не может быть воспроизведена, фотокопирована, сохранена в поисковой системе или передана без явного письменного согласия издателя.

Novell, Inc. обладает правами интеллектуальной собственности в отношении технологии, воплощенной в продукте, описанном в этом документе.В частности, без ограничения, эти права интеллектуальной собственности могут включать один или несколько патентов США, перечисленных на веб-странице юридических патентов Novell, и один или несколько дополнительных патентов или находящихся на рассмотрении заявок на патенты в США и других странах.

Информацию о товарных знаках Novell см. В списке товарных знаков и знаков обслуживания Novell.

Все сторонние товарные знаки являются собственностью соответствующих владельцев.

Право на расшифровку носителей должно быть более удобным для пользователя

Новое исследование Центра медиа и социального воздействия показывает, что создатели медиа изо всех сил пытаются понять и использовать важные исключения из авторского права, важные для их работы.Помогло бы образование, упрощение и обобщение.

Три исследователя из Школы коммуникаций Американского университета – профессора Патрисия Ауфдерхайде, Арам Синнрайх и Джозеф Граф – провели опрос, призванный выяснить, насколько знакомы условия освобождения от дешифровки Закона об авторском праве в цифровую эпоху (DMCA) тем, для которых они были разработаны. Исключения DMCA из запрета на расшифровку медиафайлов предоставляются категориям пользователей и видов использования в рамках добросовестного использования.

Исключения разрешены, среди прочего, для расшифровки небольших объемов аудиовизуальных произведений для комментариев или критики, если вы:

- Режиссер-документалист

- Некоммерческий производитель видео

- Ученый (учитель или ученик), создающий электронную книгу

- Учитель в процессе обучения.

Опрос был распространен среди организаций, занимающихся созданием документальных фильмов, академических ассоциаций, занимающихся вопросами кино, коммуникаций и медиаграмотности, а также ассоциации людей, снимающих некоммерческие видеоролики, а также пользующихся социальными сетями. В подавляющем большинстве это были профессионалы: 87% из них имели четырехлетнюю ученую степень, а 59% – более высокую.

Незнание – дорогое удовольствие.

Мы получили промежуточные результаты через неделю. Двести тридцать шесть человек заполнили анкету.Эти результаты показывают:

- Даже среди тех, кто должен знать, невежество широко распространено.

У этих профессионалов есть веские основания знать об исключениях для дешифрования из-за их профессиональной практики или их роли в качестве студентов. Четверть из них вообще не слышали о DMCA. Две трети (63%) не знают, что существуют исключения для дешифрования.

У этих профессионалов есть веские основания знать об исключениях для дешифрования из-за их профессиональной практики или их роли в качестве студентов. Четверть из них вообще не слышали о DMCA. Две трети (63%) не знают, что существуют исключения для дешифрования.- Это примечательно, учитывая, что респонденты, заполнившие полный опрос, относились к основной категории пользователей для освобождения, и можно было ожидать, что в цифровой среде они столкнутся с необходимостью расшифровки в повседневной работе.

- Менее пятой части респондентов (17%) использовали освобождение от дешифрования, насколько им известно.

- Уровень знаний об исключениях низкий. Только 29% заявили, что они «полностью» или «в некоторой степени» согласны с тем, что они «понимают исключения DMCA».

- Уверенность в применении льгот ниже. Только 16% заявили, что они «полностью» или «в некоторой степени» согласны с тем, что они «уверены в использовании исключений DMCA».

- Отсутствие льгот напрямую влияет на их работу.Около 31% избегали использования материалов, защищенных авторским правом, из-за шифрования, а 20% изменили свою работу.

Образование имеет значение.

Хотя создатели основных категорий, для которых были разработаны исключения, часто не осознают своей полезности, они быстро могут применить полученные знания. Опрос предоставил им язык Закона и дал простые сценарии в их области практики.

Применяя исключение DMCA с учетом языка, пользователи точны и уверены в себе.Как правило, более ¾ респондентов правильно совершили звонок в сценариях, применимых к их профессиональной категории:

- Создатели документальных фильмов на вопрос о том, может ли рецензент онлайн-фильмов расшифровать для сравнения две короткие сцены из фильмов, правильно ответили утвердительно в 76% случаев, а 70% были в некоторой степени уверены в своем ответе.

- Некоммерческих видеопроизводителей спросили, может ли активист расшифровать суперкарт, в котором женские персонажи закатывают глаза, в качестве политического комментария.

Около 83% правильно ответили утвердительно, а 56% – от некоторой степени уверенно.

Около 83% правильно ответили утвердительно, а 56% – от некоторой степени уверенно.

- Учителей и студентов спросили, может ли ученый расшифровать небольшие суммы для добавления в комментарии в электронной книге. 82% правильно ответили утвердительно, а 58% отчасти полностью уверены в своем решении.

- Учителей и студентов спросили, может ли учитель / помощник преподавателя расшифровать небольшие суммы для использования при обучении MOOC (большой онлайн-курс). Около 76% правильно проголосовали “за”, а 69% были в некоторой степени полностью уверены в своем решении.

Почему это важно и что помогает.

О существовании языка исключений DMCA мало известно, и даже профессиональные пользователи боятся использовать его. Недостаточное использование льгот ведет к самоцензуре и ненужным усилиям по изменению работы. Однако образование помогает потенциальным пользователям применять закон. Их уровень уверенности может повыситься с получением дальнейшего образования.

Промежуточный отчет по проекту за последний год

(1)Проект последнего года –

Промежуточный отчет

FYP12016 – AirCrypt

Платформа безопасного обмена файлами для всех

Руководители: ДокторL.C.K. Хуэй Доктор Х.Ю. Чанг Студенты:

Фонг Чун Синг (Fong Chun Sing) (2010170994) Люн Суй Лун (2010580058) Января 2013

Д е п а р т м е н т о ф К о м п у т е р С и н ц е Т е У н и в е р с и т у о г о н г к о н г

(2)2

Абстракция С ростом использования онлайн-платформ для обмена файлами безопасность тех

Оказываемые в настоящее время услуги становятся горячей темой для пользователей.Файлы больше

легко делиться, однако их конфиденциальность также нарушается. Некоторый обмен файлами

платформы позволяют пользователю загружать файл даже без ввода пароля.

AirCrypt разрабатывалась, чтобы предоставить пользователям онлайн-платформу для хранения и обмена

и в то же время с достаточными средствами безопасности. Использование NFC

Использование NFC

поддерживает мобильное устройство и тег NFC, пользователь может получить доступ к своим файлам на сервере надежно и удобно. Совместное использование файла также защищено контролем доступа.Безопасность, удобство использования и кроссплатформенность – основная цель AirCrypt.

(3)3

Содержание 1. Справочная информация … 4 2. Цели … 5 3. Дизайн системы … 6 3.1 Функции безопасности … 6 3.2 Другие функции … 8 3.3 Архитектура системы … 93.4 Основной поток приложения … 10

4. Текущий прогресс … 13

4.1 Приложение для Android … 13

4.2 Серверная и клиентская программа … 14

5. Инструменты разработки… 16

6. Ограничения и возникшие трудности … 17

6.1 Ограничения … 17

6.2 Возникшие трудности и наши решения … 17

7. Отдел работы … 19

(4)4

1. Справочная информация В этот современный год компьютер стал важным устройством для общения людей. друг друга и хранить информацию. Файлы, такие как фотографии, музыка, видео и документы.

все хранятся в виде электронных копий.С ростом использования Интернета люди

хотел бы поделиться файлами с другими через Интернет. Традиционно пользователь

поделится своим файлом, отправив файл напрямую другому, например, через

Эл. адрес. Однако это занимает довольно много времени, так как пользователь должен загрузить файл в

сервер каждый раз. Это может занять много времени, если нужно отправить много файлов или

размер файла слишком велик. А также неудобно делиться файлом с группой

люди.

друг друга и хранить информацию. Файлы, такие как фотографии, музыка, видео и документы.

все хранятся в виде электронных копий.С ростом использования Интернета люди

хотел бы поделиться файлами с другими через Интернет. Традиционно пользователь

поделится своим файлом, отправив файл напрямую другому, например, через

Эл. адрес. Однако это занимает довольно много времени, так как пользователь должен загрузить файл в

сервер каждый раз. Это может занять много времени, если нужно отправить много файлов или

размер файла слишком велик. А также неудобно делиться файлом с группой

люди.

В последнее время очень популярны платформы для обмена файлами, такие как Dropbox, поскольку они позволяют

пользователям легко обмениваться файлами.Пользователю достаточно один раз загрузить файл на платформу.

После этого они могут легко поделиться файлом, изменив URL-адрес файла. Люди также

использовать эти платформы в качестве онлайн-хранилища, чтобы иметь доступ к своим файлам на

в любом месте и в любое время. Эти сервисы настолько удобны в использовании. Однако это

также хорошо известно, что они не обеспечивают особой защиты. Любой, кто держит

URL-адрес может получить доступ к соответствующему файлу даже без необходимости вводить пароль.

Эти сервисы настолько удобны в использовании. Однако это

также хорошо известно, что они не обеспечивают особой защиты. Любой, кто держит

URL-адрес может получить доступ к соответствующему файлу даже без необходимости вводить пароль.

5

2.ЦелиНаша цель – разработать систему, которая может обеспечить онлайн-хранение и совместное использование платформу и, в то же время, с высоким уровнем безопасности. Функции безопасности включают, но не ограничиваются:

– Безопасный канал передачи

Безопасная передача файлов и команд между клиентом и сервером. защищен с помощью SSH.

– Безопасное онлайн-хранилище

Файлы, хранящиеся на сервере, зашифрованы с помощью TrueCrypt, что бесплатно программное обеспечение для шифрования дисков с открытым исходным кодом.

– Контроль целостности файлов

Проверка целостности выполняется всякий раз, когда файл выгружается и загружается. – Контроль доступа

Только авторизованный пользователь может иметь доступ к файлу.

Разработанный продукт ориентирован на малые и средние предприятия, организации и отдельные пользователи.

(6)6

3. Проектирование системы3.1 Функции безопасности

В этом разделе обсуждаются функции, которые мы применили для обеспечения безопасности AirCrypt.- Многофакторная аутентификация

В AirCrypt пользователи должны предоставить свой мобильный телефон International Mobile Идентификатор оборудования станции (IMEI) и идентификатор тега NFC во время регистрации. Эти двое токены будут действовать как пароль для аутентификации. Преимущество в том, что пользователи могут использовать более длинный пароль, не запоминая его. Кроме того, поскольку двое токены хранятся на разных носителях, их будет сложнее украсть на в то же время.

– Разделение публичных и частных дисков

Каждому пользователю после успешной регистрации будет выделено 2 диска,

который является публичным и частным.Эти 2 диска находятся на сервере и

зашифровано TrueCrypt.

Общий диск содержит файлы, которыми владелец файла поделился с другими. Криптография ключ хранится на сервере. Когда авторизованные пользователи запрашивают файл в открытом доступе disk, сервер расшифрует диск и произведет над ним действие.

Частный диск содержит файлы, к которым имеют доступ только владелец файла и Ключ криптографии хранится у владельца. Сервер не будет знать о ключ.Всякий раз, когда пользователь хочет выполнить действие на частном диске, ему / ей нужно отправить ключ на сервер. После того, как сервер завершит действие, он уничтожит ключ сразу.

Применяя другую политику управления ключами на общедоступном / частном диске, мы можем обеспечить максимальную конфиденциальность и безопасность пользователю.

– Минимальная выдержка

Другой важный дизайн для повышения безопасности – это минимизация

Время выдержки. «Время экспонирования» означает время, в течение которого публичные / частные диски не

зашифрованный и время, в течение которого пользователь может напрямую взаимодействовать с дисками. Мы подали заявку

2 механизма для минимизации времени воздействия.

Мы подали заявку

2 механизма для минимизации времени воздействия.

(1) Разделение информации файла и данных файла

В нашем дизайне мы храним информацию о файле в отдельной базе данных. Например, когда пользователь открывает папку, сервер отправляет клиенту список каталогов. В Список содержит информацию о файлах в этой папке. Таким образом, сервер получит

(7)7

зашифрованы, поэтому данные файлов защищены. (2) Непрямой контакт с зашифрованными дисками

Все действия, выполняемые с файлом, выполняются во временном месте.Один пример скачивает файл. Когда пользователь хочет загрузить файл, сервер сначала создать временное пространство. Затем он расшифрует диск, скопирует файл и вставит его в временное пространство и зашифруйте диск. Тогда загрузка начнется с временное местонахождение. Так что на самом деле у пользователя нет прямого контакта с дисками.

Частные / общедоступные диски на сервере в большинстве случаев зашифрованы и будут только

расшифровываться по запросу. Мы надеемся, что таким образом уменьшится вероятность

любых потенциальных атак.

Мы надеемся, что таким образом уменьшится вероятность

любых потенциальных атак.

– канал связи SSH

Серверная программа и клиентская программа обмениваются данными через SSH (безопасный Shell) канал. Протокол SSH – это IETF (The Internet Engineering Task Force). стандарт для безопасного терминального доступа. Он использует криптографию с открытым ключом для

аутентифицирует удаленный компьютер. Мы также используем SFTP (SSH File Transfer Протокол) для передачи файлов.

– Проверка целостности

Всякий раз, когда идет передача файла, мы будем выполнять проверку целостности файла с помощью md5 контрольная сумма.

(8)8

3.2 Другие особенности – Совместимость с брандмауэром

Так как мы используем SSH в качестве канала связи. Серверу нужно только слушать порт 22. Это позволяет избежать сложной настройки на сервере.

– кроссплатформенность

Клиентская программа AirCrypt разработана Java, что означает платформу

независимых. Преимущество проста в обслуживании. Обновление можно сделать только один раз

и исполняемый файл может работать на платформах с установленной java.Другое преимущество

похож ли пользовательский интерфейс, чтобы пользователь мог легко понять, когда он переключается на другой

рабочая площадка.

Преимущество проста в обслуживании. Обновление можно сделать только один раз

и исполняемый файл может работать на платформах с установленной java.Другое преимущество

похож ли пользовательский интерфейс, чтобы пользователь мог легко понять, когда он переключается на другой

рабочая площадка.

9

3.3 Архитектура системы

На следующей схеме показана архитектура системы. AirCrypt применил 3-х уровневый Клиент-серверная архитектура. Приложение Android получает IMEI мобильного телефона и Идентификатор тега NFC и отправляется клиенту ПК через Bluetooth. Клиент и сервер

общаются друг с другом через канал SSH.Внутри сервера есть программа для обработки запросов от клиента, несколько баз данных, в которых хранятся пользовательские информация, информация о файлах и т. д., а также общедоступные / частные диски, которые зашифровано TrueCrypt.

Компоненты Фреймворки и технологии

Android-приложение Android SDK 4.2, Java

Клиентская программа JavaSE-1. 7, Bluecove, Standard Widget Toolkit

Серверная программа JavaSE-1.7, соединитель mysql / J, Truecrypt

7, Bluecove, Standard Widget Toolkit

Серверная программа JavaSE-1.7, соединитель mysql / J, Truecrypt

БД Mysql

Публичные / Частные диски Truecrypt 7.0a

(10)10

3.4 Основной поток приложения Регистрация:

Шаг 1. Клиентская программа ПК запрашивает IMEI и идентификатор тега NFC из приложения для Android. Шаг 2. Приложение для Android возвращает IMEI и отсканированный идентификатор тега.

Шаг 3. Клиент ПК отправляет на сервер имя пользователя, IMEI и идентификатор тега для Регистрация.

Шаг 4: Сервер зарегистрирует нового пользователя, создаст общий / частный диск для пользователя. Шаг 5: В случае успеха верните подтверждающее сообщение.

В случае неудачи вернуть сообщение об ошибке.

Логин:

Шаг 1. Клиентская программа ПК запрашивает IMEI и идентификатор тега NFC из приложения для Android. Шаг 2. Приложение для Android возвращает IMEI и отсканированный идентификатор тега.

Шаг 3. Клиент ПК отправляет на сервер имя пользователя, IMEI и идентификатор тега, чтобы

аутентифицировать

Клиент ПК отправляет на сервер имя пользователя, IMEI и идентификатор тега, чтобы

аутентифицировать

Шаг 4: Сервер аутентифицирует пользователя

Шаг 5: В случае успеха сервер возвращает пользователю кредит для входа. Кредит для входа в систему состоит из имени пользователя и пароля Unix.

В случае сбоя сервер возвращает сообщение об ошибке.

(11)11

Загрузка (по умолчанию закрытая):

Шаг 1. Клиентская программа ПК отправляет файл на сервер. Шаг 2: Сервер проверяет целостность файла

Шаг 3: В случае успеха сервер запрашивает у пользователя секретный ключ, потому что по умолчанию новый загруженный файл будет помещен на частный диск.

В случае сбоя сервер возвращает сообщение об ошибке. Шаг 4: Клиент отправляет закрытый ключ

Шаг 5: Сервер разблокирует частный диск и скопирует файл на диск.После этого, сервер немедленно зашифрует диск и уничтожит ключ.

Шаг 6: В случае успеха сервер возвращает подтверждающее сообщение. В случае неудачи сервер возвращает сообщение об ошибке.

В случае неудачи сервер возвращает сообщение об ошибке.

Скачать (приватно):

Шаг 1. Клиентская программа ПК отправляет запрос файла и закрытого ключа. Шаг 2: Сервер использует ключ для расшифровки приватного диска, скопируйте файл на

временное местонахождение. После этого сервер сразу зашифрует диск. и уничтожить ключ.

Шаг 3: В случае успеха сервер передаст файл пользователю из временного хранилища. В случае неудачи сервер возвращает сообщение об ошибке.

(12)12

Скачать (общедоступно):

Шаг 1. Клиентская программа ПК отправляет запрос файла. Шаг 2: Сервер проверяет право доступа к файлу.

Если у пользователя есть права, сервер получит ключ из базы данных и будет использовать ключ для расшифровки публичного диска, скопируйте файл во временное место. потом публичный диск будет снова зашифрован.

Шаг 3: В случае успеха сервер передаст файл пользователю из временного хранилища.

В случае неудачи сервер возвращает сообщение об ошибке.

Контроль доступа:

Шаг 1: Пользователь хочет изменить права доступа к файлу.

Клиентская программа запрашивает список прав доступа к файлу. Список содержит пользователей, которым разрешен доступ к файлу.

Шаг 2: Сервер возвращает список.

Шаг 3: Пользователь изменяет список с помощью клиентской программы.

Шаг 4: Клиентская программа отправляет измененный список обратно на сервер.

Шаг 5: Сервер изменяет права доступа в соответствии с измененным списком. Шаг 6: В случае успеха сервер возвращает подтверждающее сообщение.

(13)13

4. Текущий прогресс4.1 Приложение для Android

На данном этапе мы успешно разработали приложение для Android. Приложение для Android может сканировать тег NFC и получать идентификатор тега.

Затем он отправит идентификатор тега с IMEI телефона клиентской программе для ПК. через Bluetooth.

(14)14

4.2 Серверная и клиентская программа

Большинство функций, таких как загрузка, загрузка и контроль доступа, уже

реализовано. Однако на данном этапе мы только протестировали функцию входа в систему и

объединил с ним графический интерфейс.

Однако на данном этапе мы только протестировали функцию входа в систему и

объединил с ним графический интерфейс.

На следующих снимках экрана показано тестирование функции входа в систему. Зарегистрировать пользователя: демо

правильный IMEI: 353xxxxxxxx Правильный идентификатор тега: 0x3b4644b6

Снимок экрана 1: Вход незарегистрированного пользователя

(15)15

Снимок экрана 3: Зарегистрированный пользователь вошел в систему с неправильным IMEI, но с правильным идентификатором тега NFC

(16)16

5.Инструменты разработки(A) Затмение [4.2.1]

Eclipse SDK – бесплатное программное обеспечение с открытым исходным кодом. Это популярное программное обеспечение для разработки приложения на Java. Он также предоставляет полезные библиотеки, такие как JFace, который помогает нашим проект по разработке графического интерфейса клиентской программы.

(B) Android SDK [4.2]

Android SDK предоставляет библиотеки API и инструменты разработчика, необходимые для создания,

тестировать и отлаживать приложения для Android. Он также содержит примеры кодов о NFC.

Он также содержит примеры кодов о NFC.

функций, которые очень помогают в разработке нашего приложения для Android.

(C) убунту [12.04 LTS]

Мы используем Ubuntu в качестве ОС нашего сервера. ubuntu – это операционная система на основе Unix. Это имеет быстрое обновление пакета безопасности. Также он более безопасен по сравнению с Windows.

(17)17

6. Ограничения и возникшие трудности6.1 Ограничения

– токены аутентификации

Поскольку мы используем IMEI и идентификатор тега NFC в качестве токена аутентификации, пользователь должен иметь мобильный телефон с поддержкой функции NFC.На данный момент только несколько андроид устройства поддерживают функцию NFC.

– Bluetooth

Приложение Android обменивается данными с клиентской программой ПК через Bluetooth. Поэтому компьютер пользователя должен быть оснащен Bluetooth.

6.2 Возникшие трудности и наши решения – Проблема с разрешением

Нам нужно позаботиться о разрешении папки / файла, чтобы авторизованный пользователь мог получить доступ

файл для достижения принципа минимальных привилегий.

Например: мы делаем частную точку монтирования как (drwx —, т.е.е. 700), набор владелец и группа как владелец учетной записи (ПОЛЬЗОВАТЕЛЬ1: Учетная запись) для предотвращения несанкционированный доступ пользователя к точке монтирования.

Другой пример: мы делаем общую точку монтирования как (drwxr-x —, т.е. 750), установите владельца и группу в качестве владельца учетной записи (ПОЛЬЗОВАТЕЛЬ1: Учетная запись) на

позволяет пользователю получить доступ к точке монтирования и получить файл.

– Настройка учетной записи

Невозможно создать учетную запись UNIX при регистрации из-за проблема безопасности.

Итак, мы собираемся делать учетные записи РЕГУЛЯРНО с помощью утилиты crontab (также называется cron-job), планировать создание учетной записи каждый день.

– Настройка SSH

Нам нужно запретить доступ к учетным записям root, чтобы хакер не мог

контроль с использованием корневых учетных записей через SSH.

(в Ubuntu 12.04 LTS после установки пакета ssh отредактируйте его sudo nano / etc / ssh / sshd_config

И поменять опцию

(18)18

– Truecrypt

Как известно, для монтирования необходимо разрешение root.Чтобы предотвратить раскрытие пароля root-аккаунт при монтировании, нам нужно добавить приложение Truecrypt как единое целое приложение, которое выполняется с правами root без пароля.

Для этого мы используем утилиту visudo. – Настройка среды Java

Поскольку Ubuntu 12.04 LTS не включает Java 7 в пакет (не доступен в репозитории Ubuntu по умолчанию), нам нужно вручную добавить Java репозиторий для установки JRE и JDK. OpenJDK несовместим с этой программой.

– Обнаружение NFC

На мобильном устройстве уже могут быть установлены приложения, которые могут автоматически определять

Тег NFC.Согласно Android SDK, сигнал NFC может обрабатываться только одним

заявление. Поэтому, чтобы избежать прерывания работы других приложений, мы используем

enableForegroundDispatch, чтобы доминировать в обнаружении NFC, когда наш

Приложение открыто.

Еще одна проблема обнаружения NFC – данные, полученные с метки. Данные извлекаемый из тега представляет собой массив байтов. Следовательно, мы должны написать свой собственный функция для преобразования байтов в осмысленную строку.

(19)19

7.Рабочий отделФонг Чун Синг Леунг Суй Лун

Клиентская сторона – Программа – Приложение для Android Сторона сервера – Программа – Настраивать – конфигурация Системный дизайн Презентация Сообщить

(20)20

8. План на будущее– Функция совместного использования

В нашем первоначальном дизайне пользователь делится файлом, назначая права доступа и

отправляет ссылку другому пользователю для загрузки.Однако мы думаем, что это может быть не так.

удобно для пользователя. Поэтому мы рассматриваем возможность внедрения системы обмена.

Когда пользователь A назначает права доступа пользователю B, сервер автоматически отправляет

сообщение для уведомления пользователя B о разрешении.

– Предотвратить атаку повторного воспроизведения запроса

На этом этапе мы не добавляем механизм предотвращения атак повторного воспроизведения, потому что мы хотим легко разрабатывать и отлаживать. Фактически, предотвращение атаки повторного воспроизведения – это

важно для любой системы, чтобы предотвратить потенциальную атаку.Мы добьемся этого добавление случайно сгенерированного временного токена к запросу для предотвращения повторного воспроизведения атака.

– зашифровать весь запрос

На этом этапе запросы отправляются в виде обычного текста (хотя канал передачи безопасно), можно безопасно зашифровать запрос симметричным ключом, чтобы предотвратить любые возможное неправильное использование системы.

– Изменить время жизни пароля учетной записи UNIX

На этом этапе весь пароль и имя пользователя UNIX хранятся в базе данных.

навсегда, и мы не собираемся изменять этот пароль.На самом деле лучше

измените время жизни пароля, чтобы предотвратить потенциальную атаку. Мы примем

о том, как создается учетная запись. Мы создаем cronjob, который регулярно обновляется

пароль учетной записи UNIX.

Мы примем

о том, как создается учетная запись. Мы создаем cronjob, который регулярно обновляется

пароль учетной записи UNIX.

Использование 7-Zip для шифрования и дешифрования файлов

Шифрование – это способ кодирования информации, чтобы ее нельзя было прочитать без соответствующего ключа для ее декодирования. Вы можете использовать 7-Zip, программное обеспечение, доступное на компьютерах кампуса LSE, а также загружаемое в Интернете, для шифрования и дешифрования файлов и повышения их безопасности.

Руководство, приведенное ниже, предназначено для пользователей ПК . Чтобы загрузить установочный 7-Zip, посетите веб-сайт 7-Zip. Пользователи Mac могут установить и использовать Ez7Z, который должен уметь читать и обрабатывать файлы, зашифрованные с помощью 7-Zip. Узнайте больше здесь.

На компьютере в кампусе LSE вы найдете 7-Zip в меню «Пуск» | Все программы | Утилиты. Если 7-Zip отсутствует на вашем компьютере в кампусе, обратитесь в службу ИТ-поддержки, чтобы установить его.

Подробные сведения о шифровании и дешифровании файлов с помощью 7-Zip:

приведены ниже.В 7-Zip перейдите к файлу, который нужно зашифровать.Как и в проводнике Windows, щелкните папки, чтобы открыть их.

Когда вы дойдете до нужной папки, содержащей файл, который вы хотите зашифровать, щелкните файл правой кнопкой мыши. Выберите 7-Zip и нажмите Добавить в архив …

Единственные данные, которые вам нужно ввести, – это пароль шифрования. Введите пароль по вашему выбору, затем введите его еще раз для подтверждения.

Помните, что любое шифрование надежно настолько, насколько хорош пароль, используемый для его шифрования.При использовании шифрования придерживайтесь правил паролей LSE:

Пароль должен состоять не менее чем из 8 символов

Пароль должен содержать хотя бы одну заглавную букву

Пароль должен содержать хотя бы одну строчную букву

Пароль должен содержать хотя бы одну цифру

Убедитесь, что AES-256 выбран в разделе «Метод шифрования».

Щелкните OK, и зашифрованная версия файла будет создана в zip-файле.По умолчанию вы найдете это рядом с исходным файлом.

Если вы получили электронное письмо с вложением, зашифрованным с помощью 7-Zip, или получили файл, зашифрованный с помощью 7-Zip, сначала сохраните вложение, чтобы его можно было легко найти, например ваш H: Space.

Откройте 7-Zip и перейдите туда, где вы сохранили файл. Дважды щелкните , чтобы открыть zip-файл и просмотреть его содержимое.

Дважды щелкните документ, и вам будет предложено ввести пароль.Введите согласованный пароль, и документ откроется.

От собственного функционала сотрудник полностью освобождается работодателем. Для правомерности таких трудовых взаимоотношений заключается допсоглашение к основному ТД.

От собственного функционала сотрудник полностью освобождается работодателем. Для правомерности таких трудовых взаимоотношений заключается допсоглашение к основному ТД. 02.2019 г.

02.2019 г. Кроме того, AEAD поддерживает AAD (дополнительные аутентифицированные данные).

Кроме того, AEAD поддерживает AAD (дополнительные аутентифицированные данные). : .

: . Это маскирует частотное распределение букв, значительно затрудняя атаки частотного анализа.

Это маскирует частотное распределение букв, значительно затрудняя атаки частотного анализа. exe) не удается расшифровать зашифрованные паролем файлы, хранящиеся на съемном запоминающем устройстве.

exe) не удается расшифровать зашифрованные паролем файлы, хранящиеся на съемном запоминающем устройстве.

Это позволяет публиковать политики на основе рабочих станций на рабочие станции Windows 2000 / XP.

Это позволяет публиковать политики на основе рабочих станций на рабочие станции Windows 2000 / XP. У этих профессионалов есть веские основания знать об исключениях для дешифрования из-за их профессиональной практики или их роли в качестве студентов. Четверть из них вообще не слышали о DMCA. Две трети (63%) не знают, что существуют исключения для дешифрования.

У этих профессионалов есть веские основания знать об исключениях для дешифрования из-за их профессиональной практики или их роли в качестве студентов. Четверть из них вообще не слышали о DMCA. Две трети (63%) не знают, что существуют исключения для дешифрования.

Около 83% правильно ответили утвердительно, а 56% – от некоторой степени уверенно.

Около 83% правильно ответили утвердительно, а 56% – от некоторой степени уверенно.